Содержание

- 2. ACL-список — это ряд команд IOS, определяющих, пересылает ли маршрутизатор пакеты или сбрасывает их, исходя из

- 3. ACL – списки в действии

- 4. ACL – списки в действии

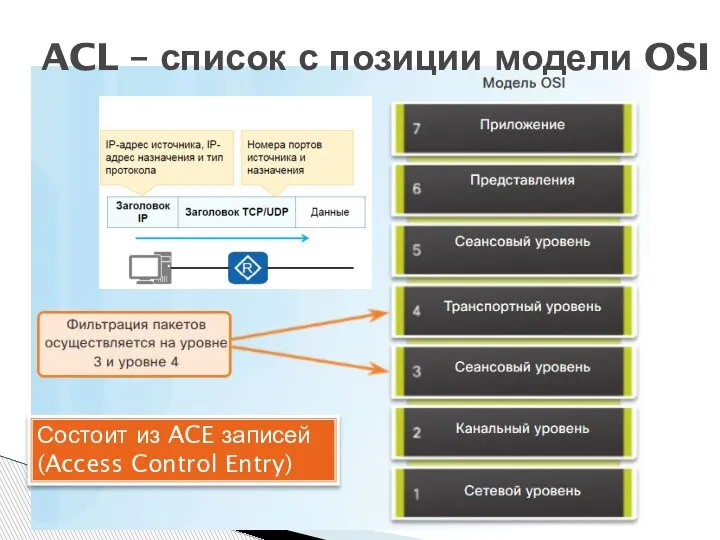

- 5. ACL – список с позиции модели OSI Состоит из ACE записей (Access Control Entry)

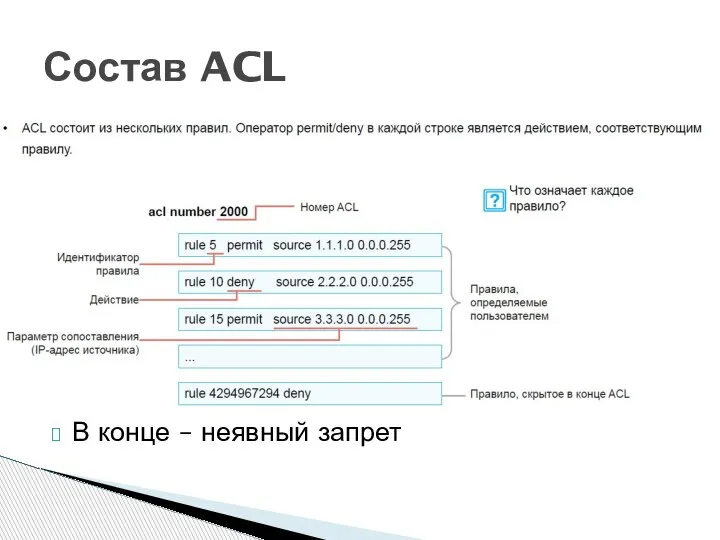

- 6. В конце – неявный запрет Состав ACL

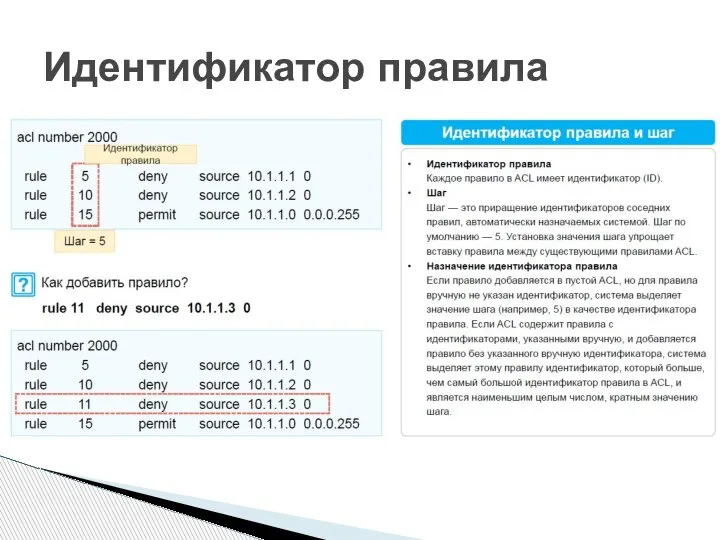

- 7. Идентификатор правила

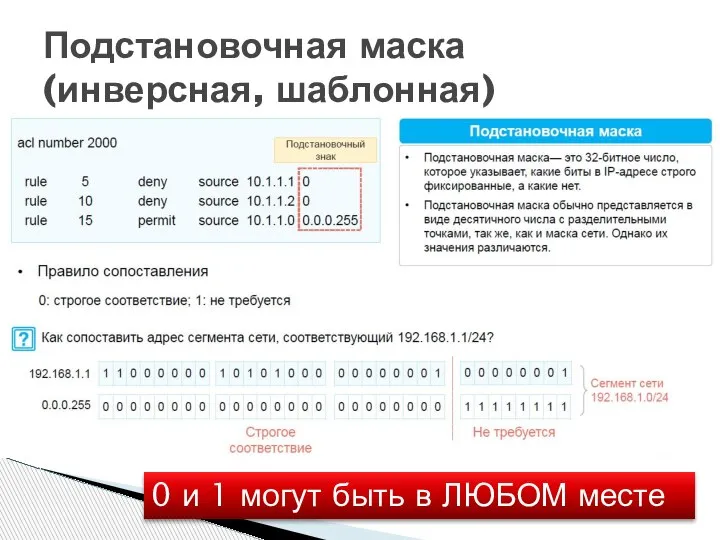

- 8. Подстановочная маска (инверсная, шаблонная) 0 и 1 могут быть в ЛЮБОМ месте

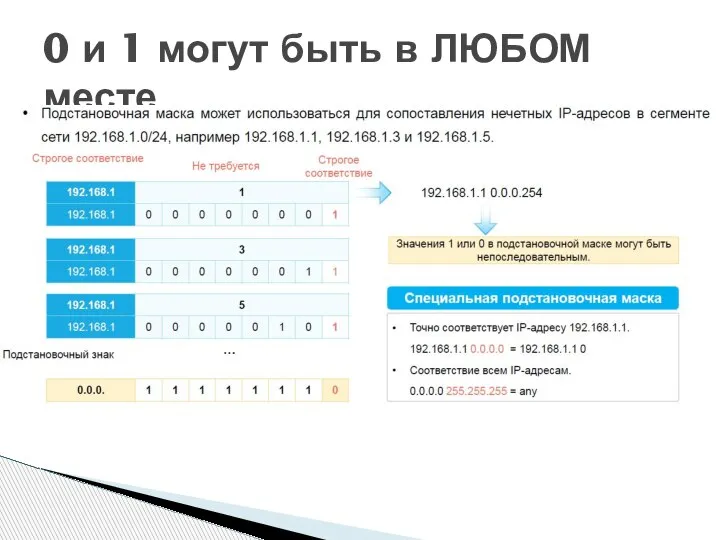

- 9. 0 и 1 могут быть в ЛЮБОМ месте

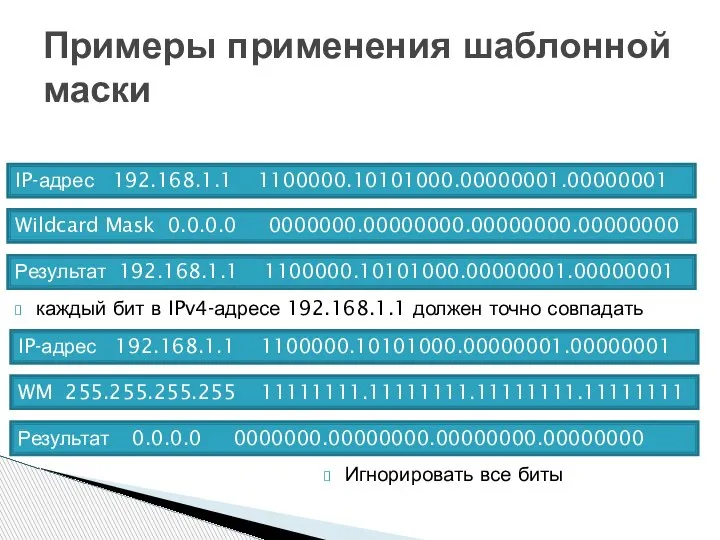

- 10. Примеры применения шаблонной маски каждый бит в IPv4-адресе 192.168.1.1 должен точно совпадать IP-адрес 192.168.1.1 1100000.10101000.00000001.00000001 Wildcard

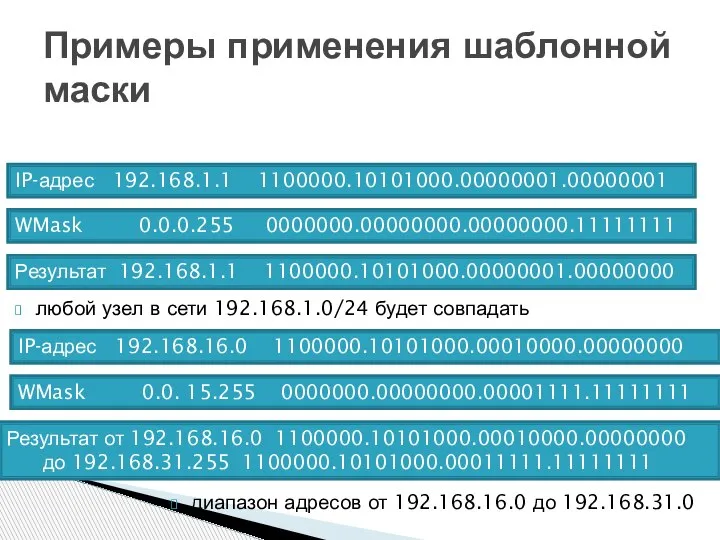

- 11. Примеры применения шаблонной маски любой узел в сети 192.168.1.0/24 будет совпадать IP-адрес 192.168.1.1 1100000.10101000.00000001.00000001 WMask 0.0.0.255

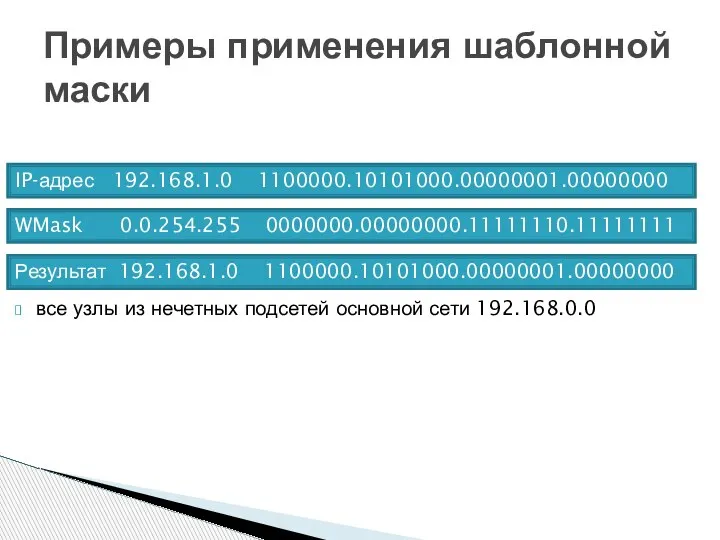

- 12. Примеры применения шаблонной маски все узлы из нечетных подсетей основной сети 192.168.0.0 IP-адрес 192.168.1.0 1100000.10101000.00000001.00000000 WMask

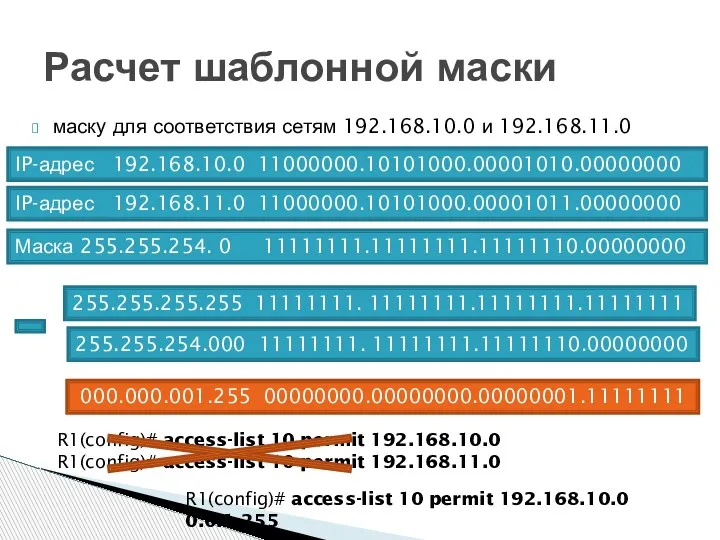

- 13. Расчет шаблонной маски маску для соответствия сетям 192.168.10.0 и 192.168.11.0 IP-адрес 192.168.10.0 11000000.10101000.00001010.00000000 Маска 255.255.254. 0

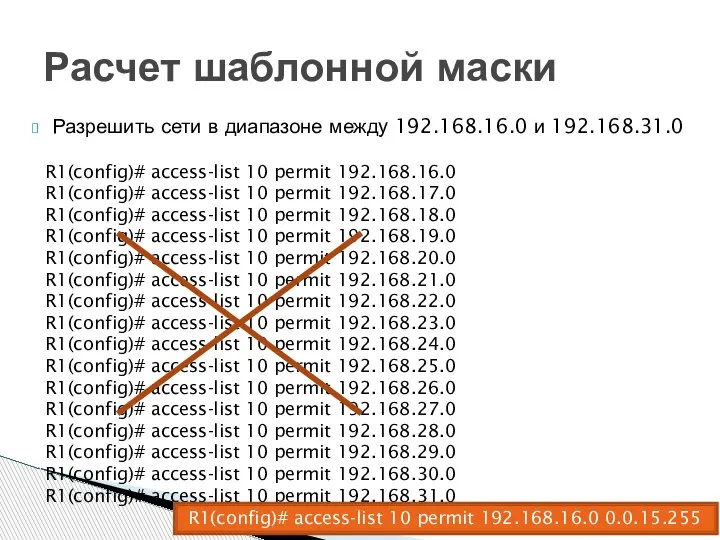

- 14. Расчет шаблонной маски Разрешить сети в диапазоне между 192.168.16.0 и 192.168.31.0 R1(config)# access-list 10 permit 192.168.16.0

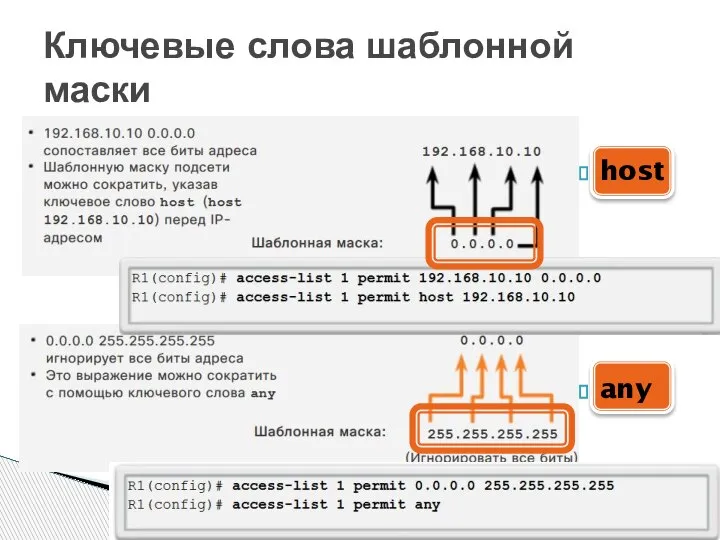

- 15. Ключевые слова шаблонной маски host any

- 16. Тест

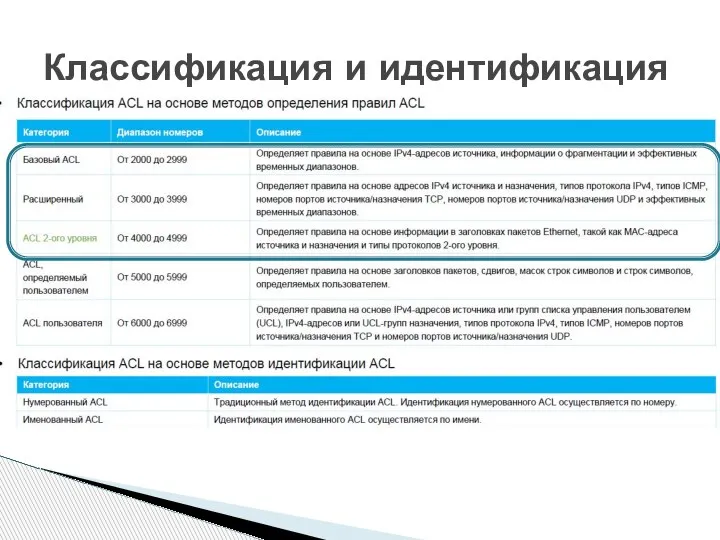

- 17. Классификация и идентификация

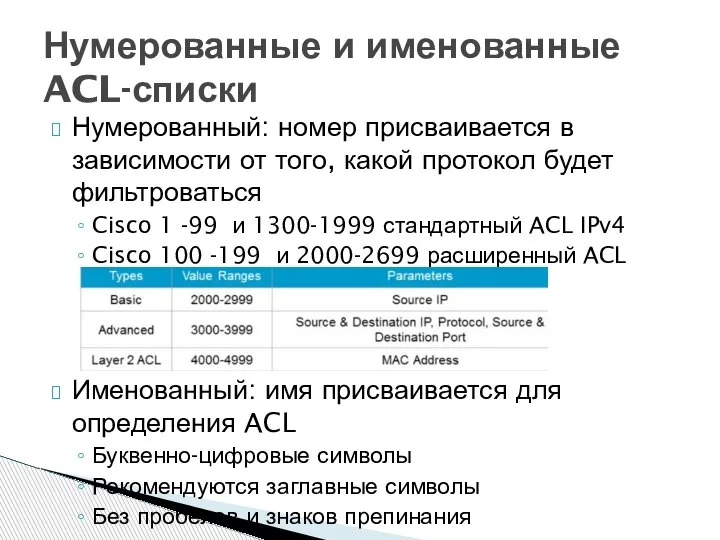

- 18. Нумерованный: номер присваивается в зависимости от того, какой протокол будет фильтроваться Cisco 1 -99 и 1300-1999

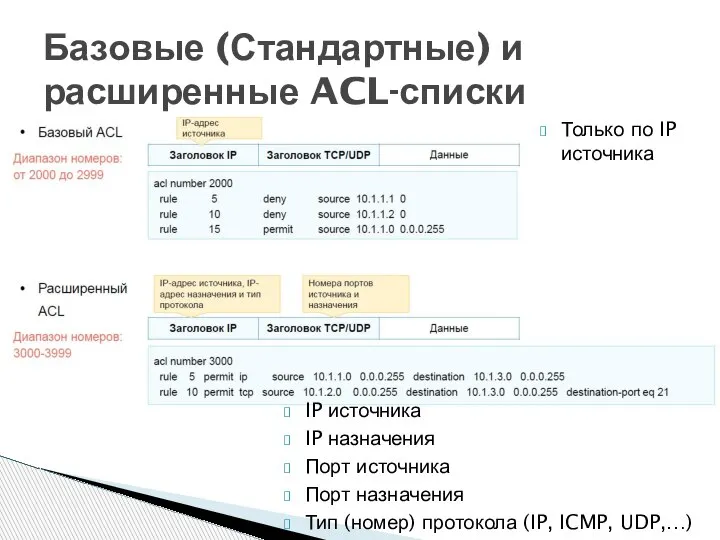

- 19. Базовые (Стандартные) и расширенные ACL-списки Только по IP источника IP источника IP назначения Порт источника Порт

- 20. Механизм сопоставления ACL

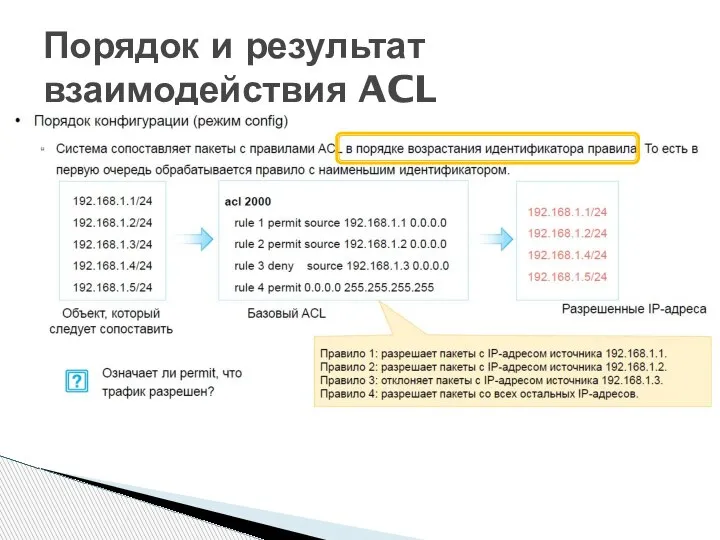

- 21. Порядок и результат взаимодействия ACL

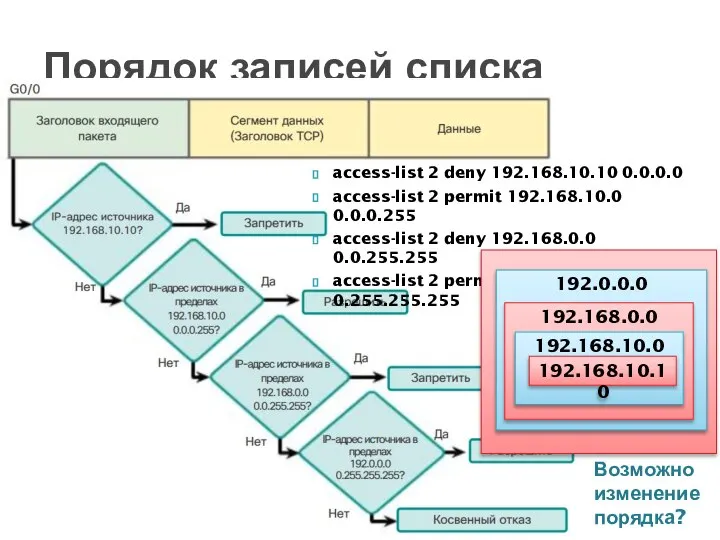

- 22. Порядок записей списка access-list 2 deny 192.168.10.10 0.0.0.0 access-list 2 permit 192.168.10.0 0.0.0.255 access-list 2 deny

- 23. Входящий и исходящий ACL-списки

- 24. Входящий и исходящий трафик

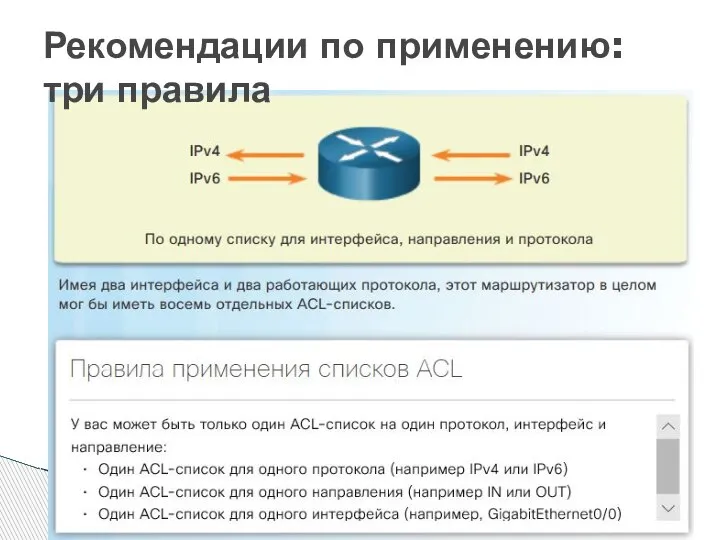

- 25. Рекомендации по применению: три правила

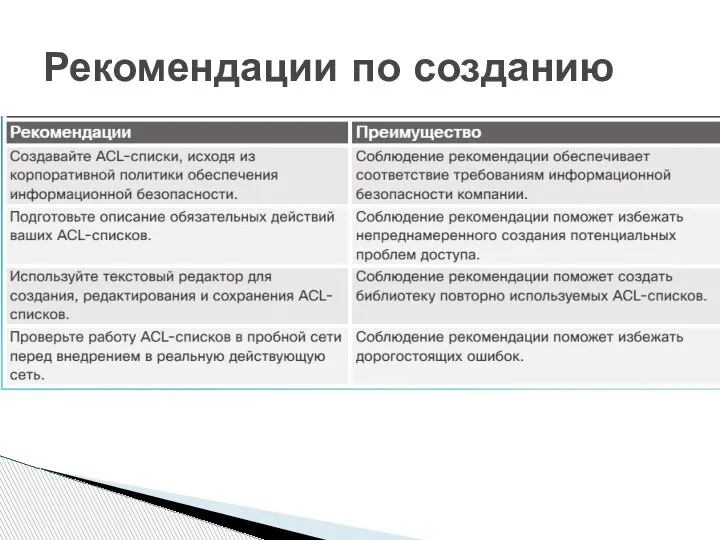

- 26. Рекомендации по созданию

- 27. Размещение стандартного ACL

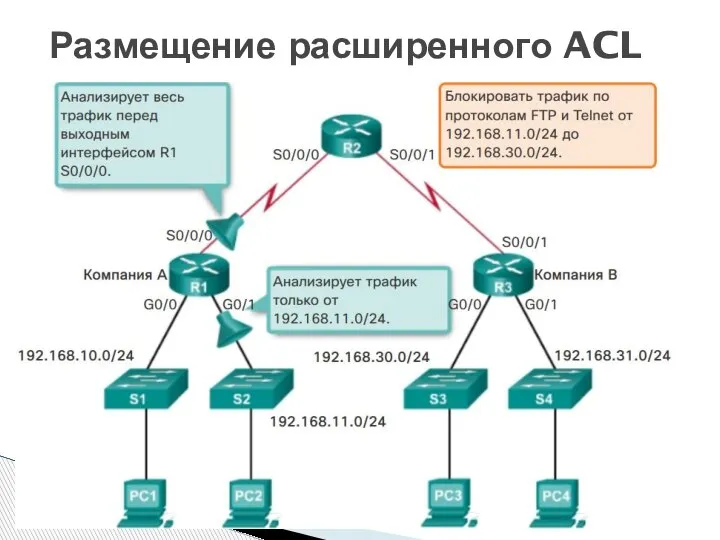

- 28. Размещение расширенного ACL

- 29. И размещение и тип списка доступа может зависеть от : Сферы контроля сетевого администратора Пропускной способности

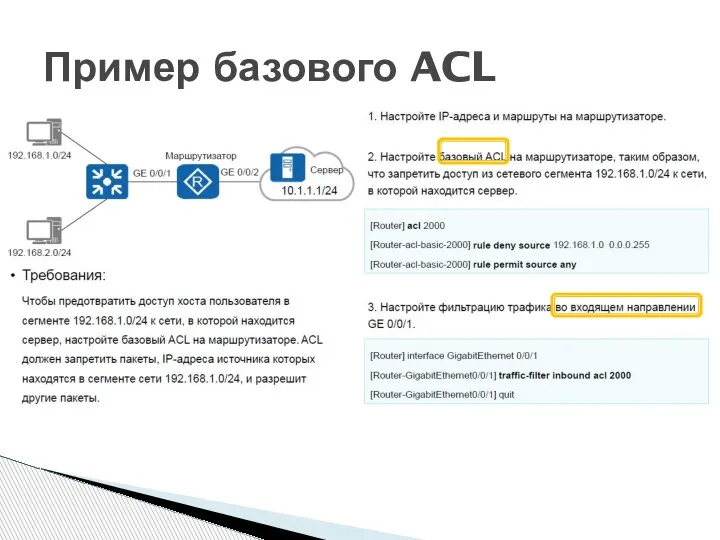

- 30. Пример базового ACL

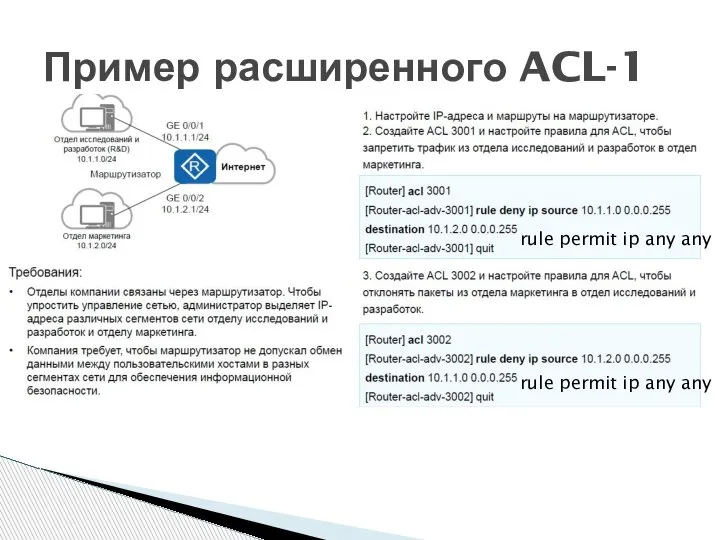

- 31. Пример расширенного ACL-1 rule permit ip any any rule permit ip any any

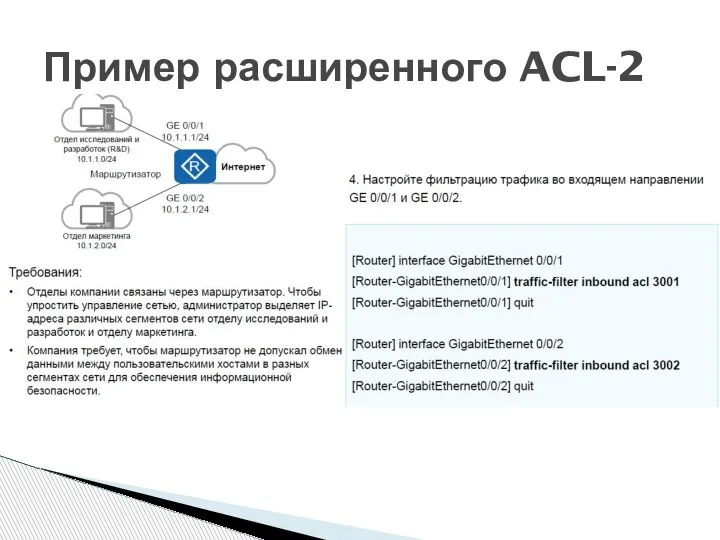

- 32. Пример расширенного ACL-2

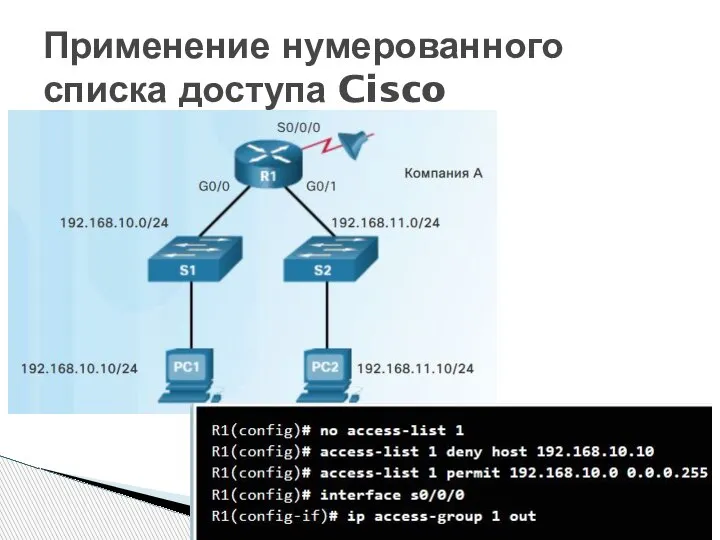

- 33. Применение нумерованного списка доступа Cisco

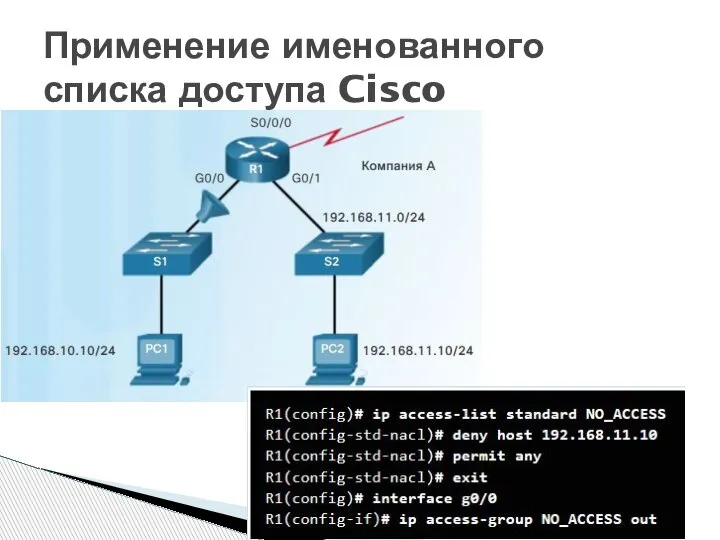

- 34. Применение именованного списка доступа Cisco

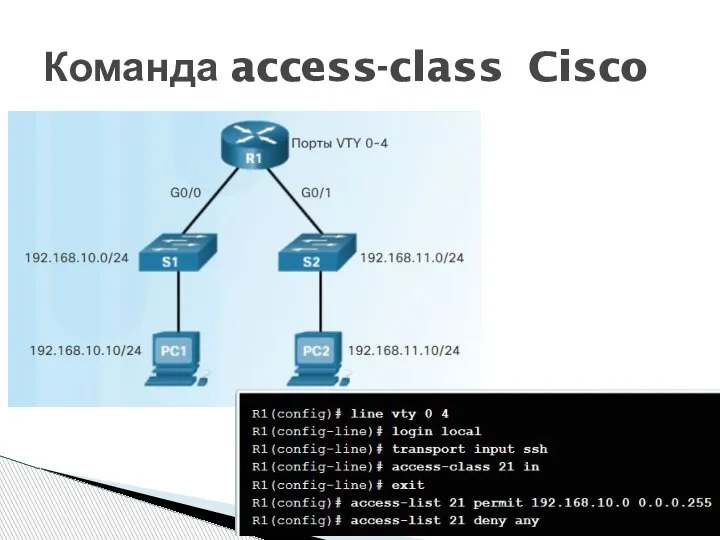

- 35. Команда access-class Cisco

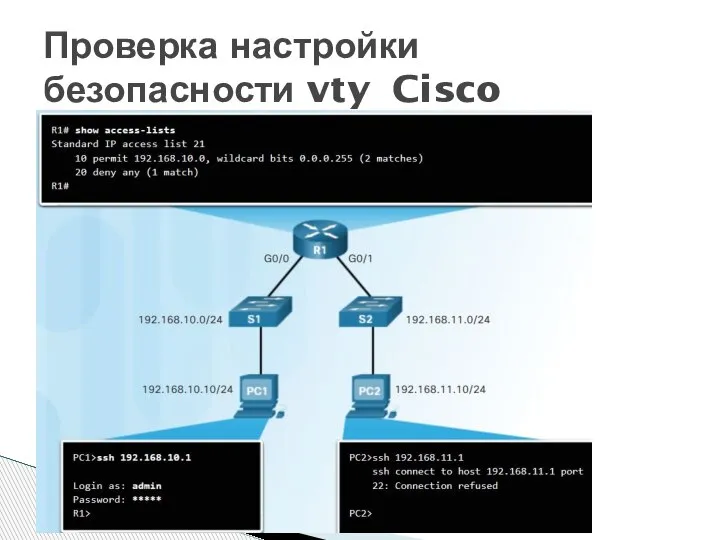

- 36. Проверка настройки безопасности vty Cisco

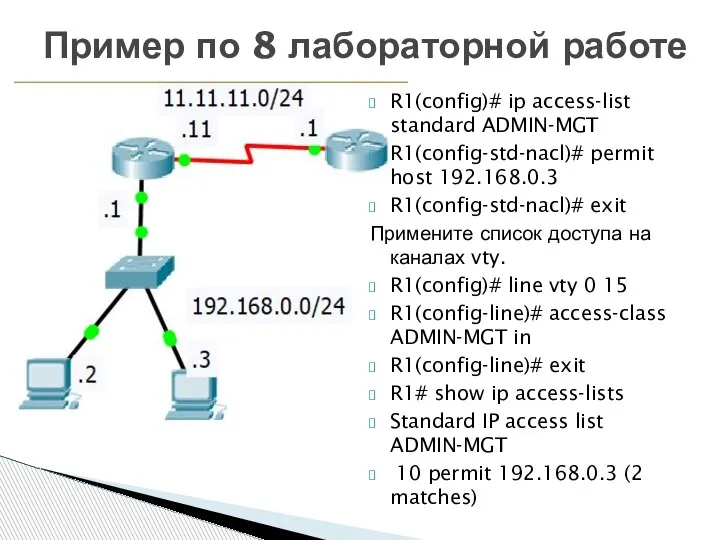

- 37. Пример по 8 лабораторной работе R1(config)# ip access-list standard ADMIN-MGT R1(config-std-nacl)# permit host 192.168.0.3 R1(config-std-nacl)# exit

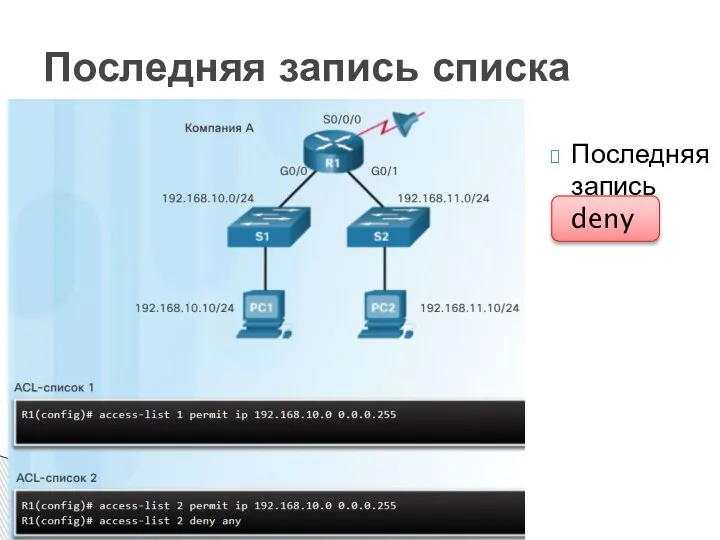

- 38. Последняя запись списка Последняя запись deny

- 40. Скачать презентацию

Телекоммуникационные технологии

Телекоммуникационные технологии Develop the 3d model of human skull(translucent) and brain

Develop the 3d model of human skull(translucent) and brain Создание и редактирование рисунка. Графический редактор Paint

Создание и редактирование рисунка. Графический редактор Paint Классификация информационных систем. Лекция 2

Классификация информационных систем. Лекция 2 ФармКомплект (история цен)

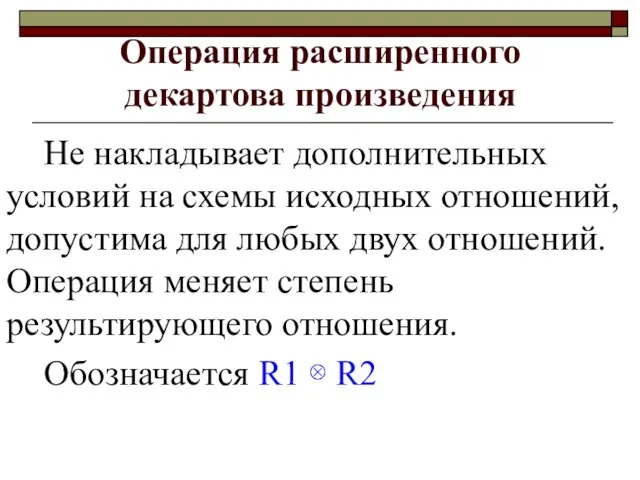

ФармКомплект (история цен) Операция расширенного декартова произведения

Операция расширенного декартова произведения Техническое задание на доработку сайта. Сайт reutovdesing сделан на Битриксе

Техническое задание на доработку сайта. Сайт reutovdesing сделан на Битриксе 6-4-1-raznovidnosti-objektov-i-ih-klassifikacija

6-4-1-raznovidnosti-objektov-i-ih-klassifikacija Электронная система поиска Web of Science. Особенности работы

Электронная система поиска Web of Science. Особенности работы Многопоточное программирование (Лекция 0)

Многопоточное программирование (Лекция 0) Интернет-сервисы по созданию видеороликов

Интернет-сервисы по созданию видеороликов Система AutoFix13

Система AutoFix13 Презентация на тему Передача информации

Презентация на тему Передача информации  Информационно-коммуникационные технологии в связи

Информационно-коммуникационные технологии в связи Основы языка разметки гипертекста HTML

Основы языка разметки гипертекста HTML Десятичное кодирование

Десятичное кодирование Технология мультимедиа

Технология мультимедиа Лекция 13. Адаптеры итераторов

Лекция 13. Адаптеры итераторов Логические основы компьютеров

Логические основы компьютеров Объекты в JavaScript, их свойства и методы

Объекты в JavaScript, их свойства и методы Презентация на тему Аппаратные средства персонального компьютера

Презентация на тему Аппаратные средства персонального компьютера  Introduction in test automation

Introduction in test automation Поиск информации Информатика 4 класс

Поиск информации Информатика 4 класс BC Игры I

BC Игры I Методы создания и сопровождения сайта

Методы создания и сопровождения сайта Цифровая обработка звукового сигнала

Цифровая обработка звукового сигнала Я иду в сеть за информацией

Я иду в сеть за информацией Введение в курс Информационные технологии

Введение в курс Информационные технологии