Содержание

- 2. Небольшое вступление. Данная презентация создавалась как “наглядное пособие” для проведения занятий по вопросам, связанным с утечкой

- 3. Небольшое вступление. Данная презентация рассчитана на “коммерческо-частный сектор”: в ней рассматриваются средства и системы связи, повседневно

- 4. Небольшое вступление. Как и в предыдущих презентациях, в “презентационный вариант” были переведены схемы, рисунки и таблицы

- 5. Небольшое вступление. Структурно презентация состоит из двух “составляющих”: в первой рассматриваются принципы построения той или иной

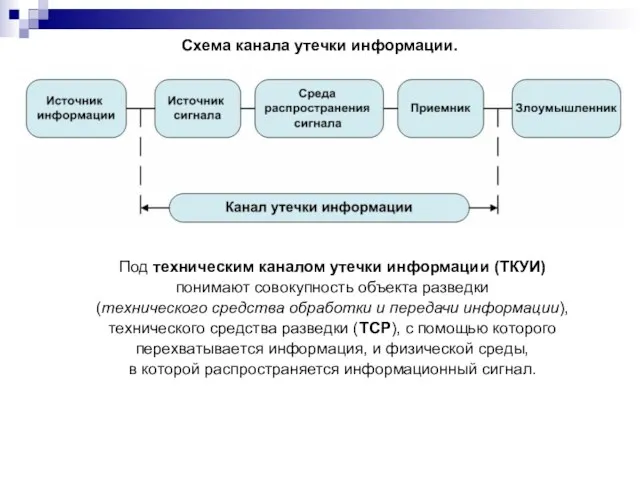

- 6. Схема канала утечки информации. Под техническим каналом утечки информации (ТКУИ) понимают совокупность объекта разведки (технического средства

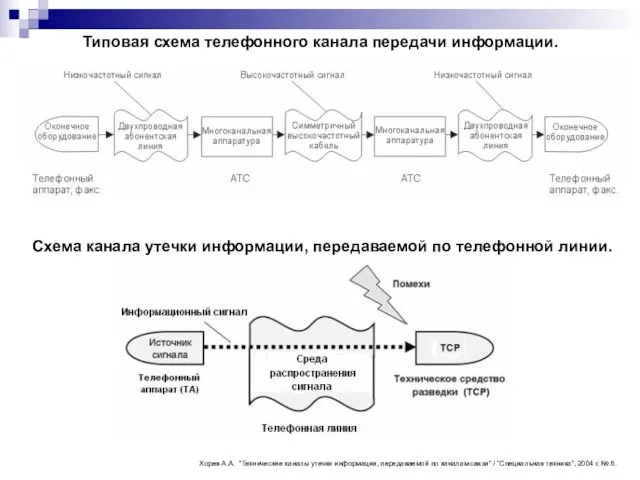

- 7. Типовая схема телефонного канала передачи информации. Схема канала утечки информации, передаваемой по телефонной линии. Хорев А.А.

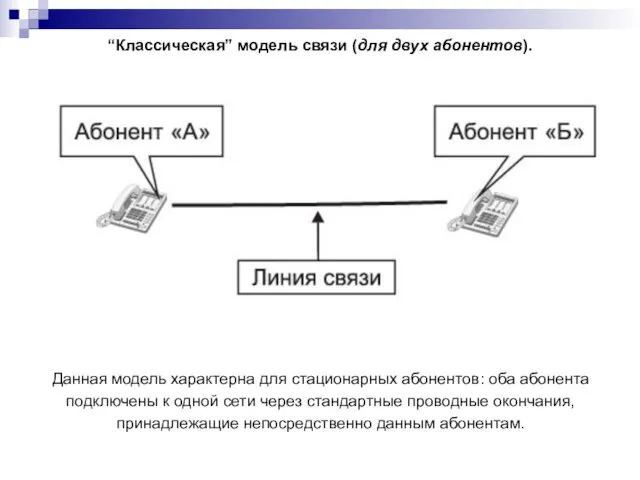

- 8. “Классическая” модель связи (для двух абонентов). Данная модель характерна для стационарных абонентов: оба абонента подключены к

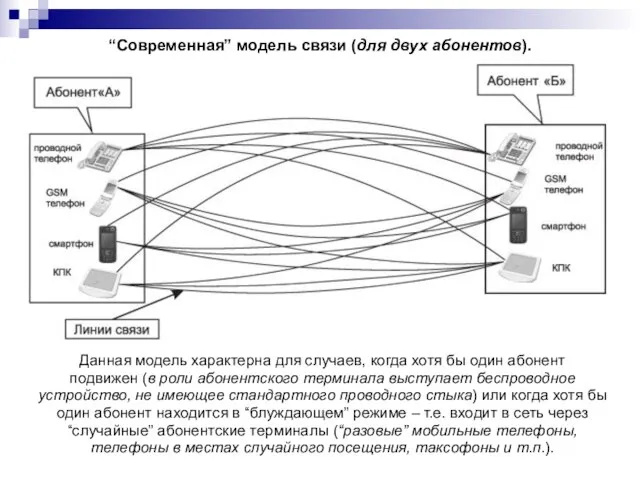

- 9. Данная модель характерна для случаев, когда хотя бы один абонент подвижен (в роли абонентского терминала выступает

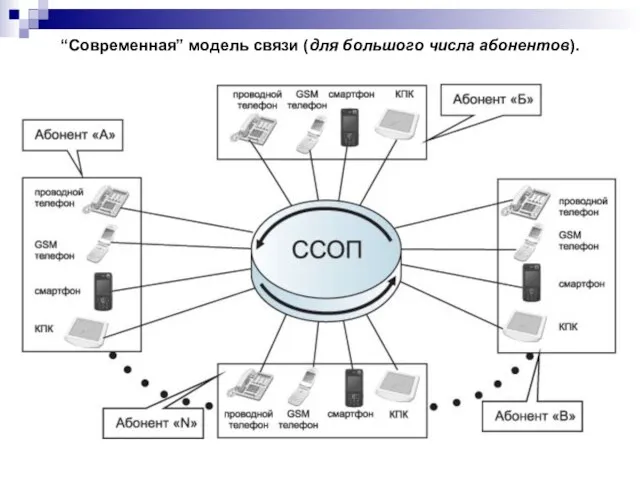

- 10. “Современная” модель связи (для большого числа абонентов).

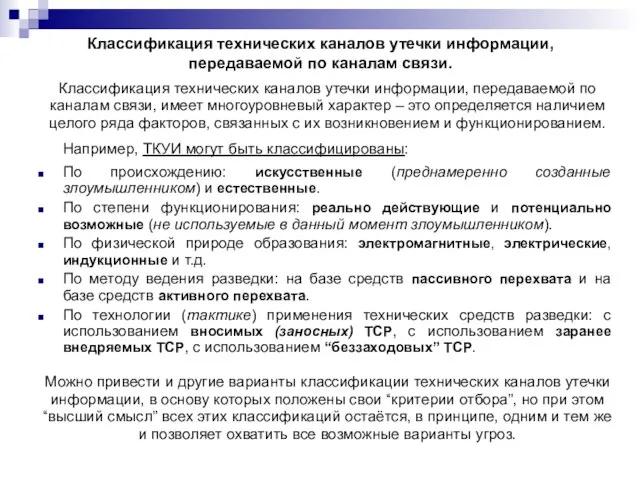

- 11. Классификация технических каналов утечки информации, передаваемой по каналам связи. Классификация технических каналов утечки информации, передаваемой по

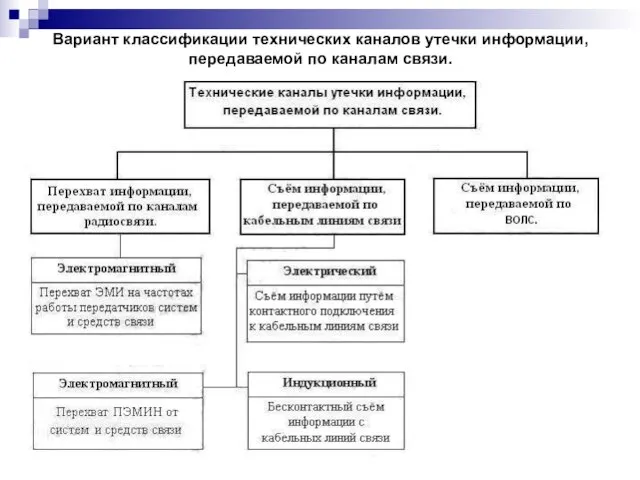

- 12. Вариант классификации технических каналов утечки информации, передаваемой по каналам связи.

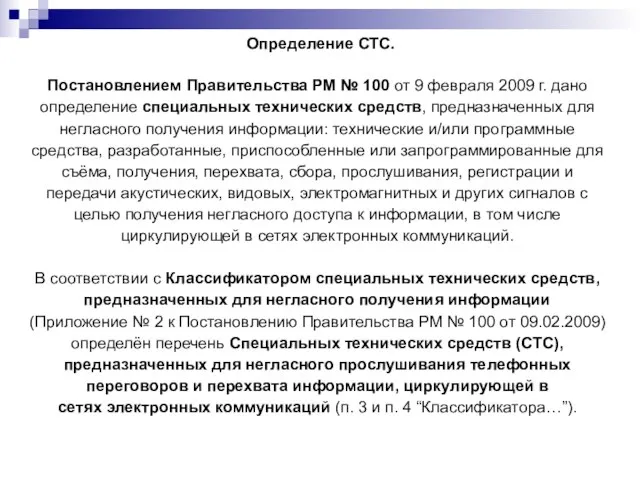

- 13. Определение СТС. Постановлением Правительства РМ № 100 от 9 февраля 2009 г. дано определение специальных технических

- 14. СТС или не СТС – вот в чём вопрос... Согласно действующего законодательства “оборот” СТС строго ограничен,

- 15. Системы стационарной телефонной связи. В настоящее время “стационарная” телефонная связь продолжает активно развиваться и активно использоваться

- 16. Системы стационарной телефонной связи. Можно условно выделить несколько схем построения стационарной телефонной связи: “классическая” – городская

- 17. Системы стационарной телефонной связи. Станционное оборудование включает в себя: Непосредственно автоматические телефонные станции (АТС). Устройства коммутации

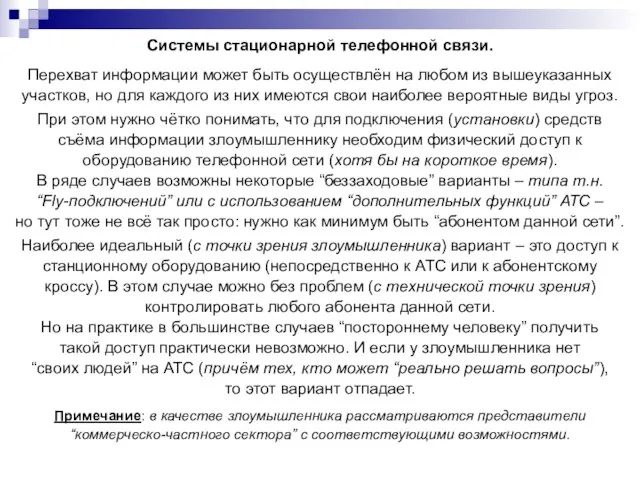

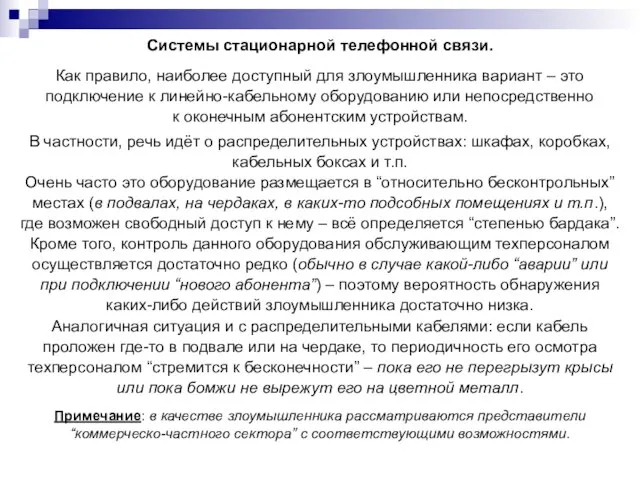

- 18. Системы стационарной телефонной связи. Перехват информации может быть осуществлён на любом из вышеуказанных участков, но для

- 19. Системы стационарной телефонной связи. Как правило, наиболее доступный для злоумышленника вариант – это подключение к линейно-кабельному

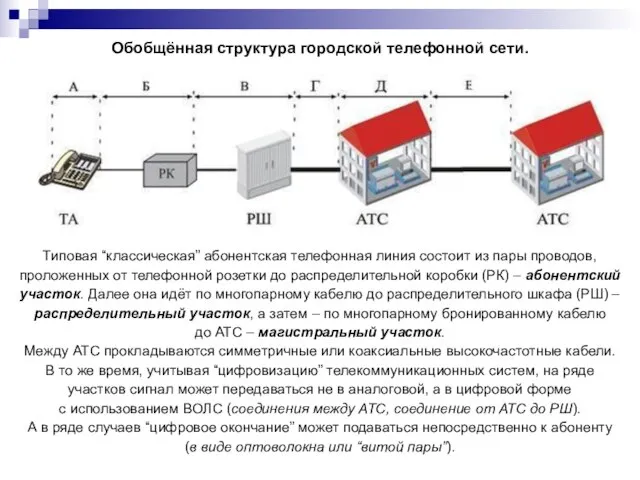

- 20. Обобщённая структура городской телефонной сети. Типовая “классическая” абонентская телефонная линия состоит из пары проводов, проложенных от

- 21. Примеры оконечных абонентских устройств.

- 22. Примеры оконечных абонентских устройств.

- 23. Примеры оконечных абонентских устройств.

- 24. Примеры кабелей (проводов), используемых для подключения телефонного аппарата (разъём RJ-11).

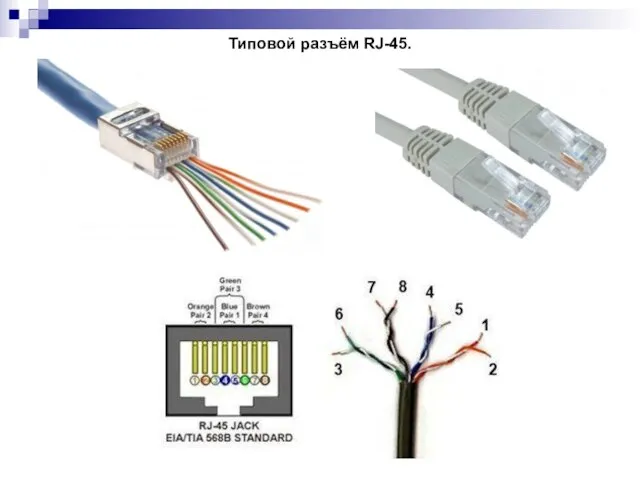

- 25. Типовой разъём RJ-45.

- 26. Варианты телефонных розеток.

- 27. Типовая телефонная розетка (“евро”).

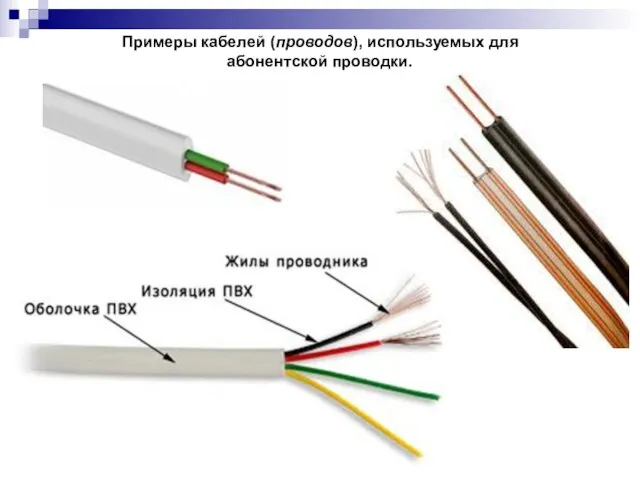

- 28. Примеры кабелей (проводов), используемых для абонентской проводки.

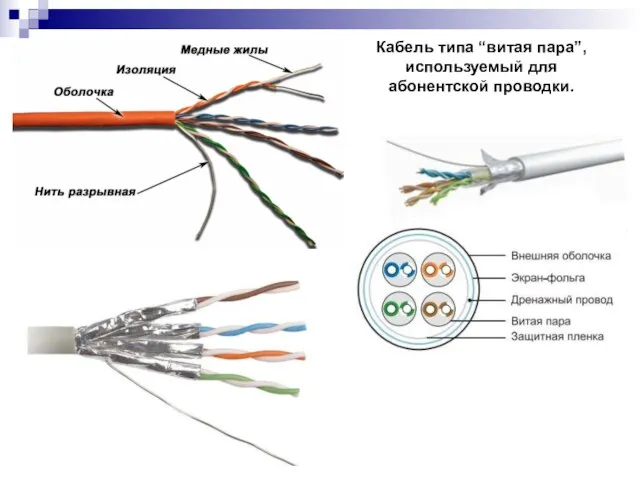

- 29. Кабель типа “витая пара”, используемый для абонентской проводки.

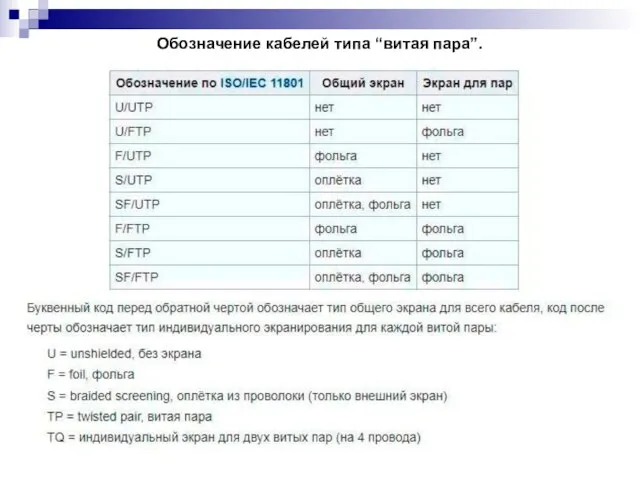

- 30. Обозначение кабелей типа “витая пара”.

- 31. Примеры экранированных витых пар.

- 32. Примеры абонентских распределительных коробок. http://ooosd.ru/catalog/2544/50419

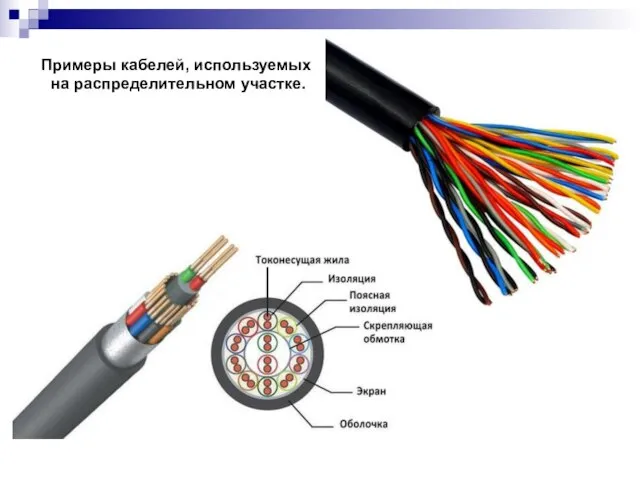

- 33. Примеры кабелей, используемых на распределительном участке.

- 34. Примеры оптоволоконных кабелей, используемых на распределительном участке и для абонентской проводки.

- 35. Примеры оптоволоконных кабелей, используемых на распределительном участке и для абонентской проводки.

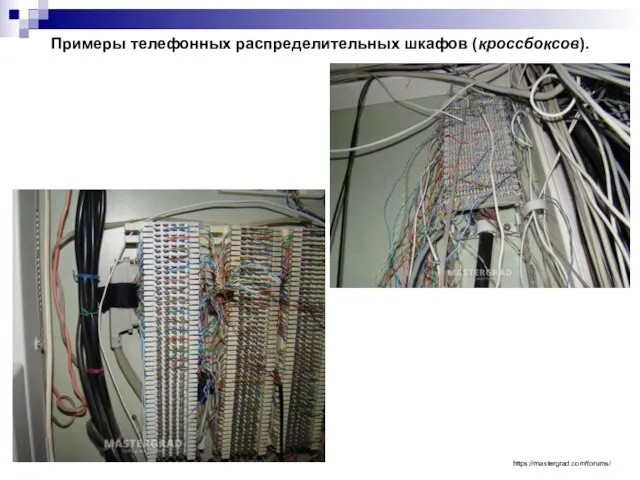

- 36. Примеры телефонных распределительных шкафов (кроссбоксов). http://ooosd.ru/catalog/2544/50419

- 37. Примеры телефонных распределительных шкафов (кроссбоксов). http://ooosd.ru/catalog/2544/50419

- 38. Примеры телефонных распределительных шкафов (кроссбоксов). https://mastergrad.com/forums/

- 39. Примеры кабелей, используемых на магистральном участке.

- 40. Примеры оптоволоконных кабелей, используемых на магистральном участке.

- 41. Пример “кабельного хозяйства” на объекте.

- 42. Пример типовой городской АТС.

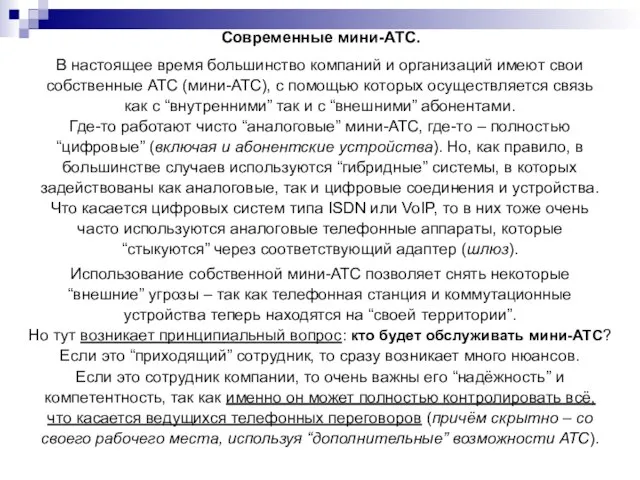

- 43. Современные мини-АТС. В настоящее время большинство компаний и организаций имеют свои собственные АТС (мини-АТС), с помощью

- 44. Примеры мини-АТС. http://ntcpik.com/catalog/telefonnaya-stantsiya/sats-216/

- 45. Примеры мини-АТС. http://www.solarisgroup.ru/panasonic_kx_tde100/

- 46. Принципиальная схема типовой мини-АТС. www.reicom.ru

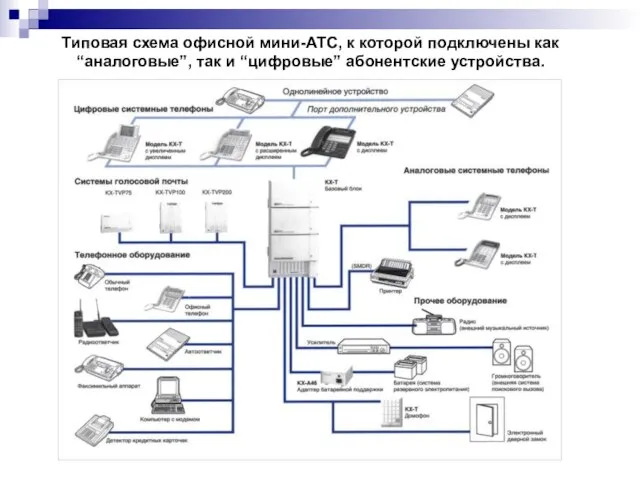

- 47. Типовая схема офисной мини-АТС, к которой подключены как “аналоговые”, так и “цифровые” абонентские устройства.

- 48. Типовая схема построения корпоративной сети связи на базе мини-АТС. При наличии в компании (организации) нескольких территориально-разнесённых

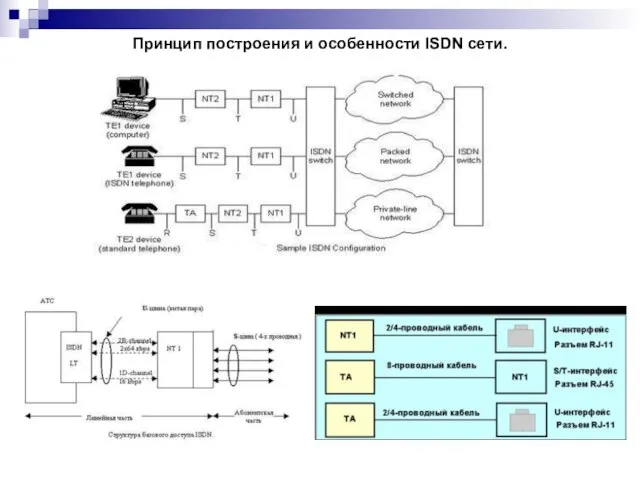

- 49. Принцип построения и особенности ISDN сети.

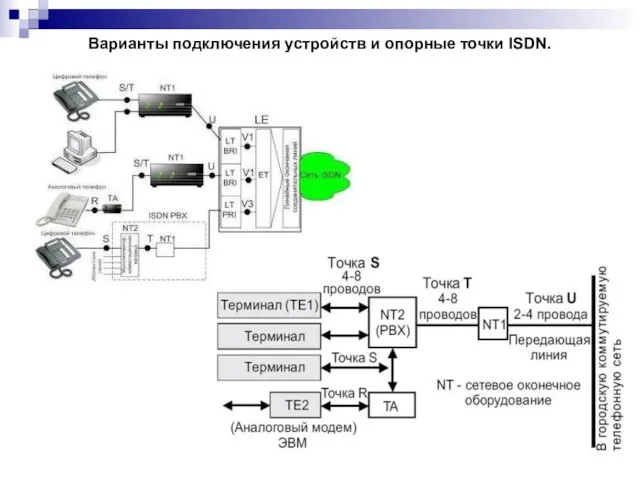

- 50. Варианты подключения устройств и опорные точки ISDN.

- 51. Принцип построения VoIP систем.

- 52. Пример VoIP системы. http://www.nav-it.ru

- 53. Возможные места подключения к телефонной линии. Структура обычной абонентской линии городской телефонной сети включает в себя:

- 54. Возможные места подключения средств перехвата информации на участке абонентской линии от распределительного шкафа до ТА. Распределительный

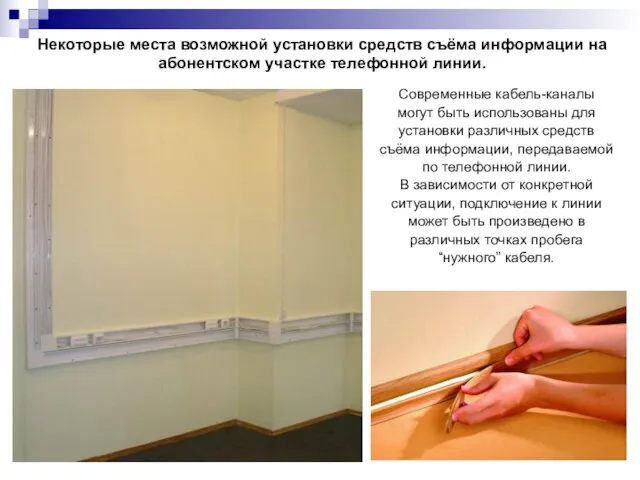

- 55. Некоторые места возможной установки средств съёма информации на абонентском участке телефонной линии. Современные кабель-каналы могут быть

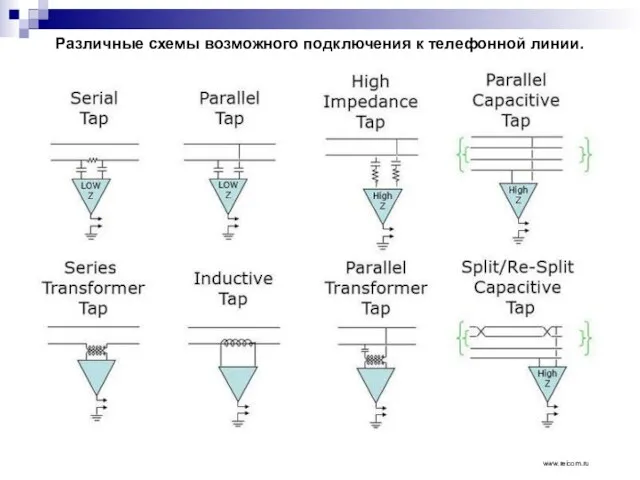

- 56. Различные схемы возможного подключения к телефонной линии. www.reicom.ru

- 57. Принцип контактного подключения к телефонной линии. https://studfile.net/preview/1714431/page:10/

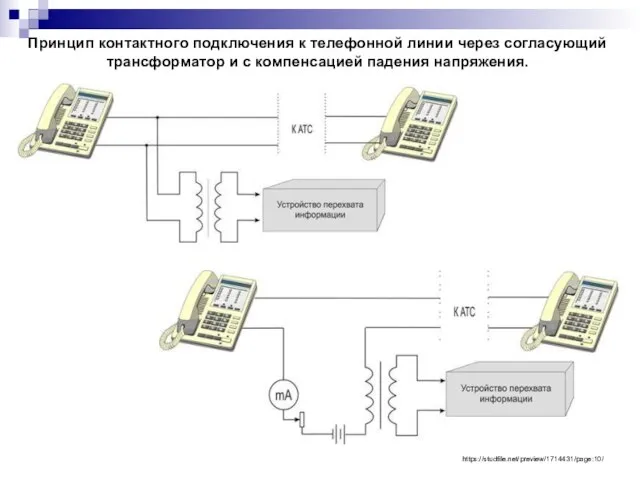

- 58. Принцип контактного подключения к телефонной линии через согласующий трансформатор и с компенсацией падения напряжения. https://studfile.net/preview/1714431/page:10/

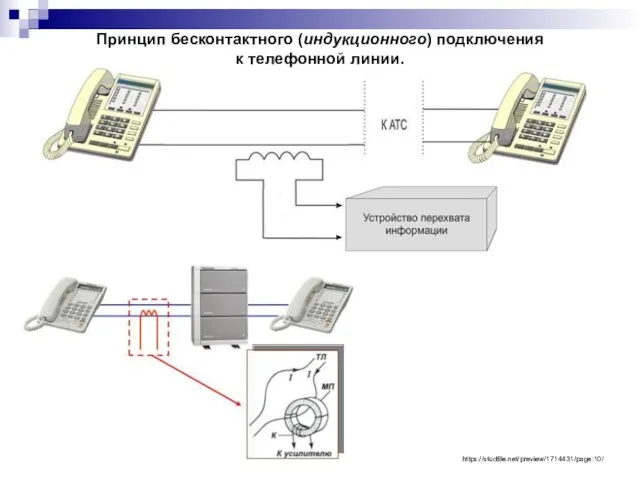

- 59. https://studfile.net/preview/1714431/page:10/ Принцип бесконтактного (индукционного) подключения к телефонной линии.

- 60. Прослушивание телефонных переговоров с помощью “параллельного” телефонного аппарата или “трубки монтёра”. https://studfile.net/preview/2384014/page:2/

- 61. Прослушивание телефонных переговоров с помощью “параллельного” телефонного аппарата.

- 62. Примеры телефонных “монтёрских” трубок.

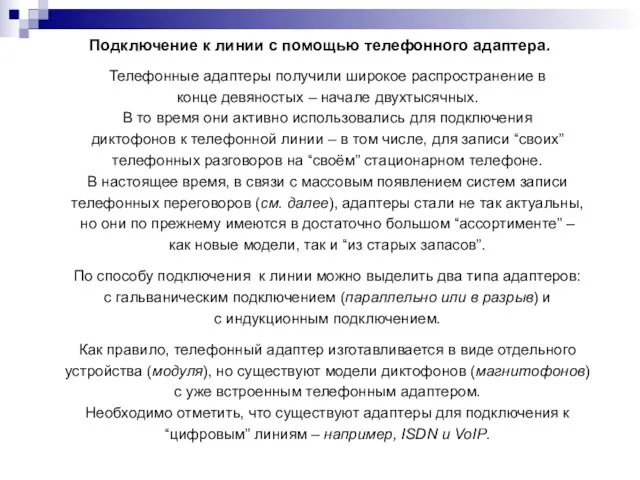

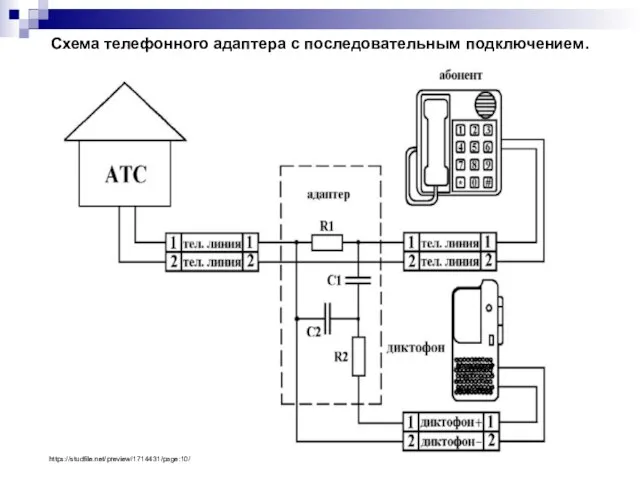

- 63. Подключение к линии с помощью телефонного адаптера. Телефонные адаптеры получили широкое распространение в конце девяностых –

- 64. Принцип работы “классического” телефонного адаптера. www.spyshop-online.com

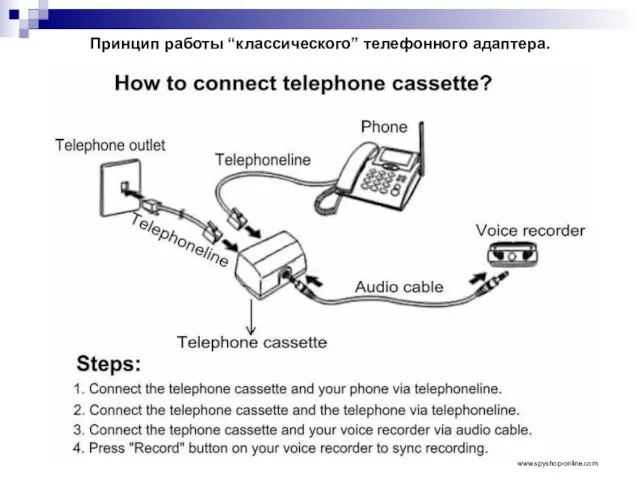

- 65. Схема телефонного адаптера с последовательным подключением. https://studfile.net/preview/1714431/page:10/

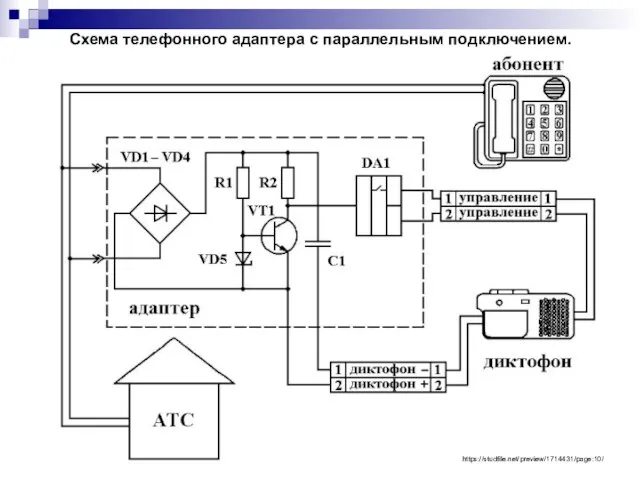

- 66. Схема телефонного адаптера с параллельным подключением. https://studfile.net/preview/1714431/page:10/

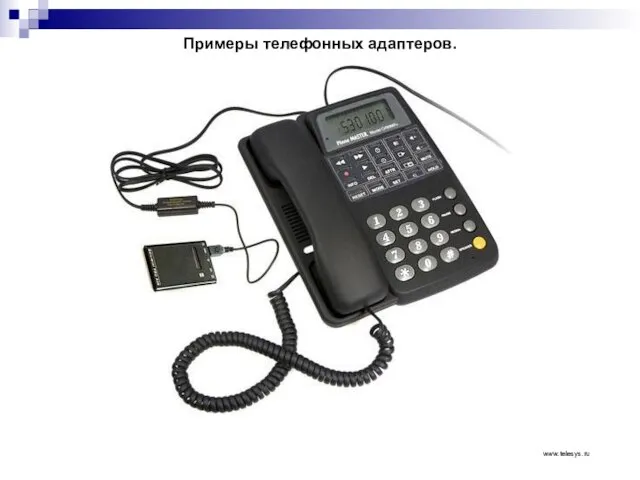

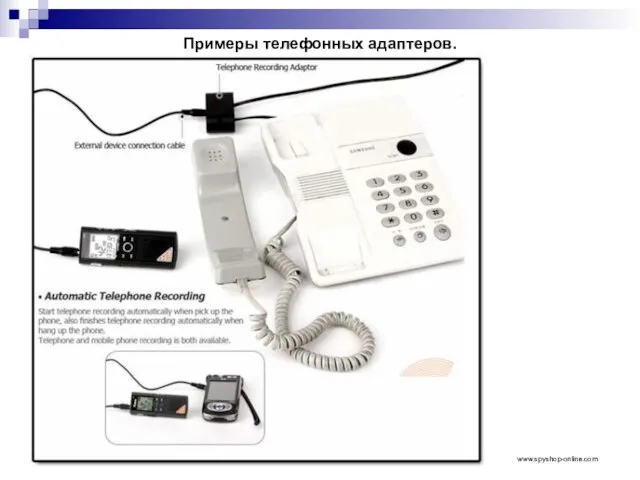

- 67. Примеры телефонных адаптеров. www.spyshop-online.com

- 68. Примеры телефонных адаптеров. www.telesys.ru

- 69. Примеры телефонных адаптеров. www.spyshop-online.com

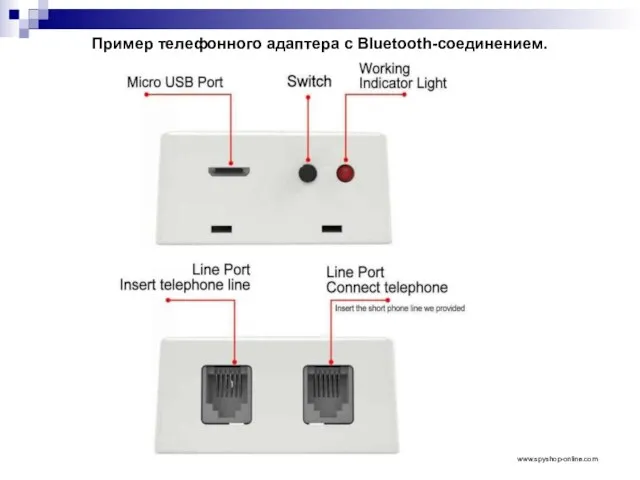

- 70. Пример телефонного адаптера с Bluetooth-соединением. www.spyshop-online.com

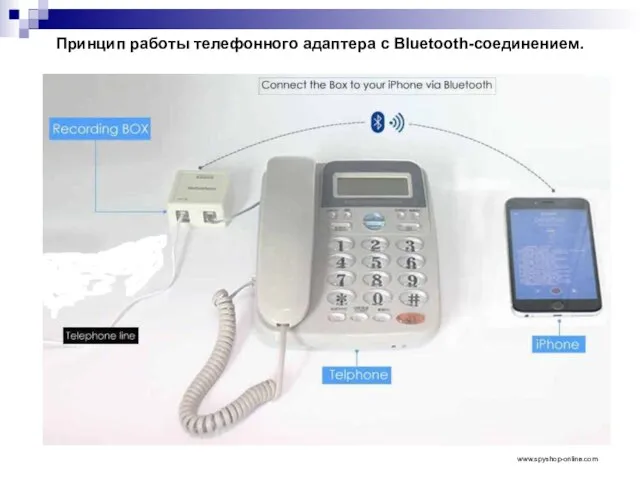

- 71. Принцип работы телефонного адаптера с Bluetooth-соединением. www.spyshop-online.com

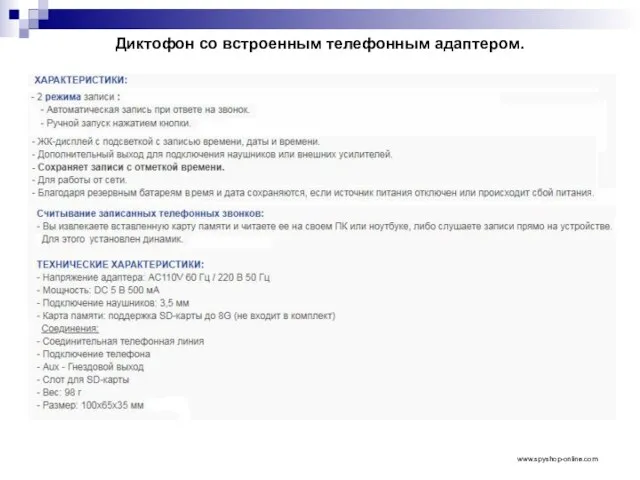

- 72. Диктофон со встроенным телефонным адаптером. www.spyshop-online.com

- 73. Диктофон со встроенным телефонным адаптером. www.spyshop-online.com

- 74. Диктофон со встроенным телефонным адаптером. www.spyshop-online.com

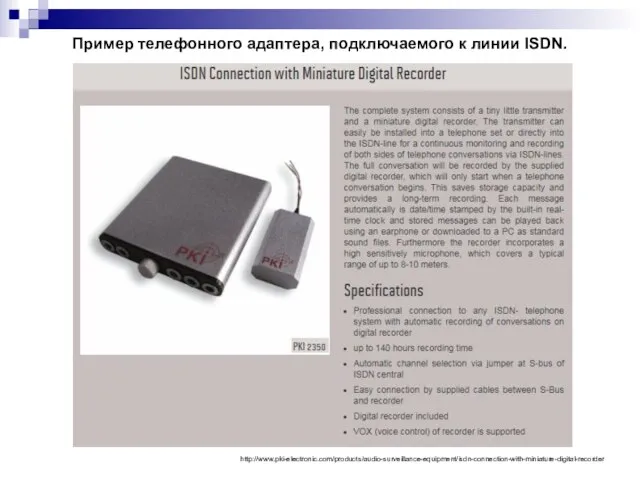

- 75. Пример телефонного адаптера, подключаемого к линии ISDN. http://www.pki-electronic.com/products/audio-surveillance-equipment/isdn-connection-with-miniature-digital-recorder

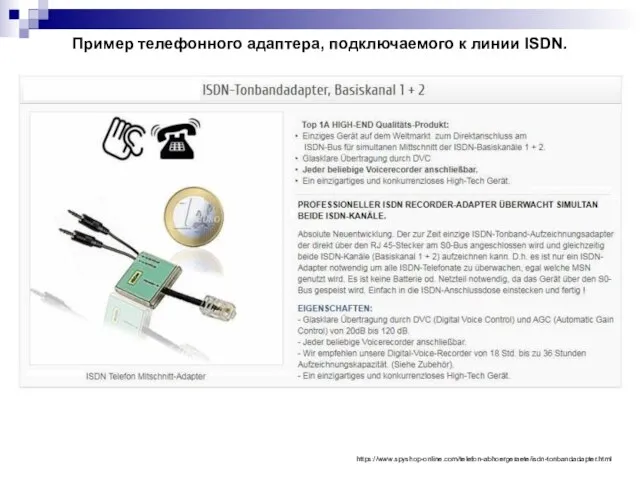

- 76. https://www.spyshop-online.com/telefon-abhoergeraete/isdn-tonbandadapter.html Пример телефонного адаптера, подключаемого к линии ISDN.

- 77. Вариант подключения через адаптер к VoIP сети. www.reicom.ru

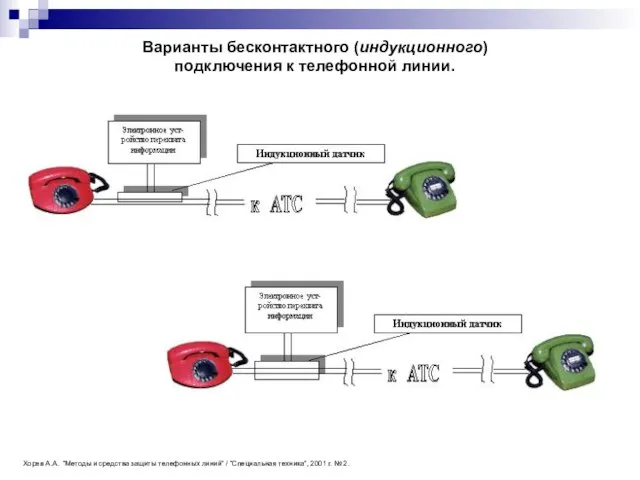

- 78. Варианты бесконтактного (индукционного) подключения к телефонной линии. Хорев А.А. “Методы и средства защиты телефонных линий” /

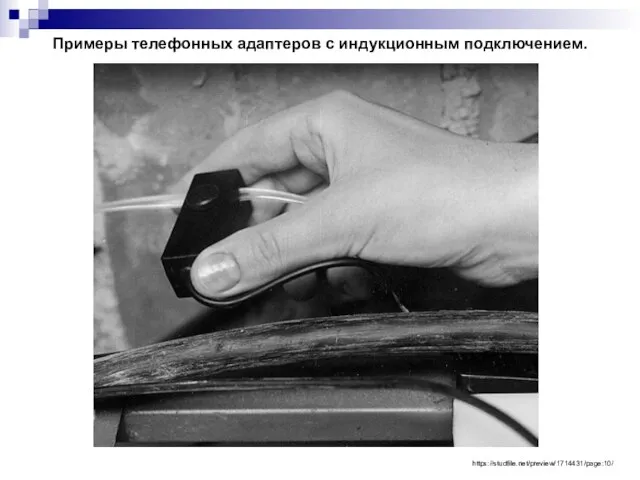

- 79. Примеры телефонных адаптеров с индукционным подключением. https://studfile.net/preview/1714431/page:10/

- 80. Примеры телефонных адаптеров с индукционным подключением. https://studfile.net/preview/1714431/page:10/

- 81. Примеры телефонных адаптеров с индукционным подключением. https://studfile.net/preview/1714431/page:10/

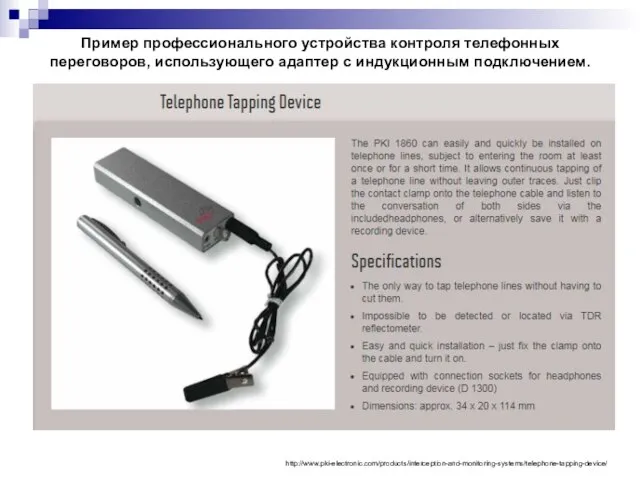

- 82. Пример профессионального устройства контроля телефонных переговоров, использующего адаптер с индукционным подключением. http://www.pki-electronic.com/products/interception-and-monitoring-systems/telephone-tapping-device/

- 83. Системы записи телефонных переговоров. В настоящее время системы записи телефонных переговоров широко распространены и активно используются

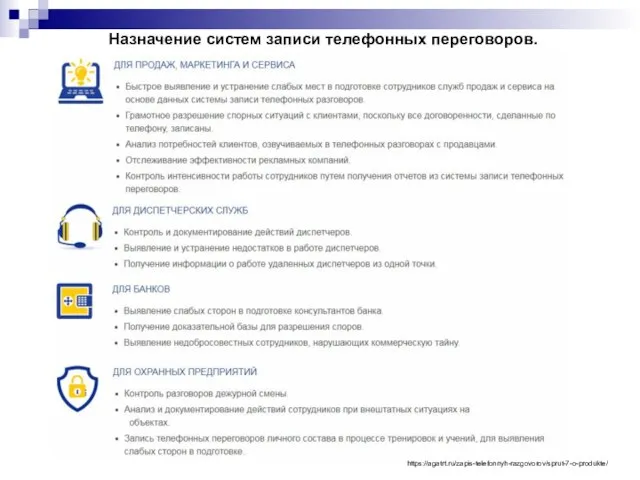

- 84. Назначение систем записи телефонных переговоров. https://agatrt.ru/zapis-telefonnyh-razgovorov/sprut-7-o-produkte/

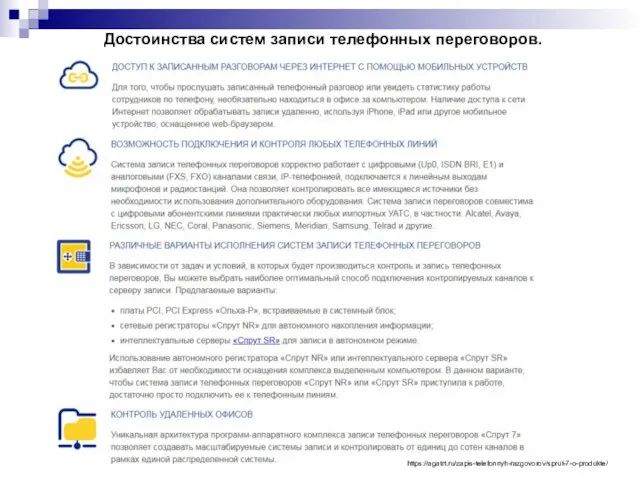

- 85. Достоинства систем записи телефонных переговоров. https://agatrt.ru/zapis-telefonnyh-razgovorov/sprut-7-o-produkte/

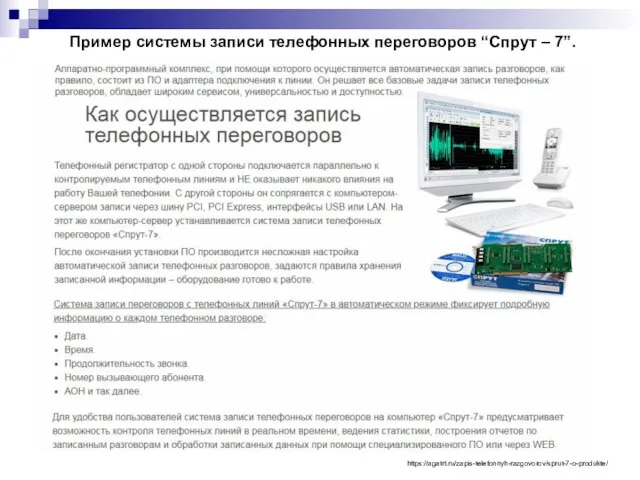

- 86. Пример системы записи телефонных переговоров “Спрут – 7”. https://agatrt.ru/zapis-telefonnyh-razgovorov/sprut-7-o-produkte/

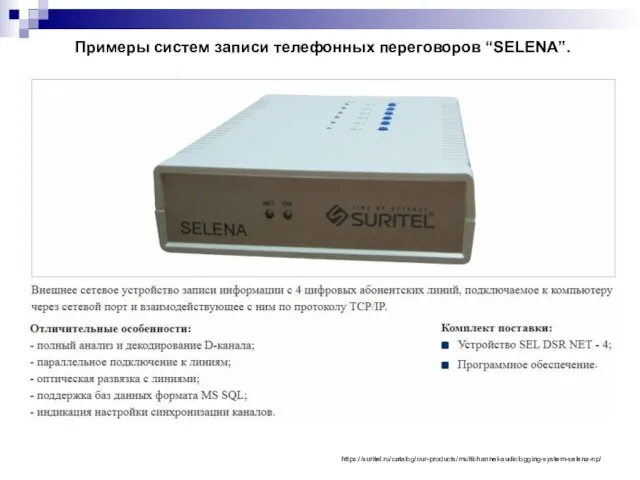

- 87. Примеры аналоговых систем записи телефонных переговоров “SELENA”. https://suritel.ru/catalog/our-products/multichannel-audiologging-system-selena-np/

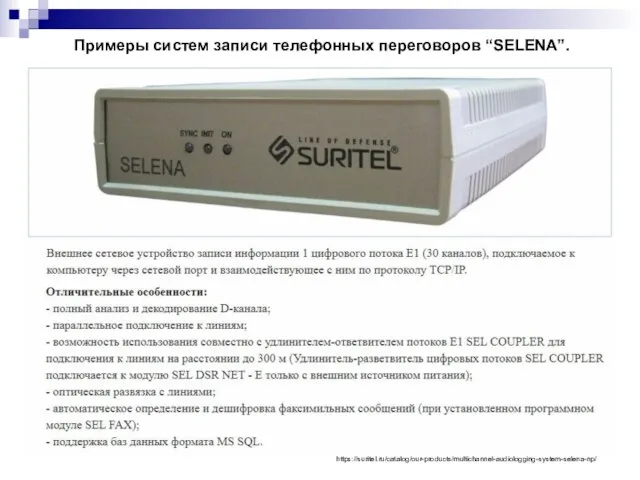

- 88. Примеры систем записи телефонных переговоров “SELENA”. https://suritel.ru/catalog/our-products/multichannel-audiologging-system-selena-np/

- 89. Примеры систем записи телефонных переговоров “SELENA”. https://suritel.ru/catalog/our-products/multichannel-audiologging-system-selena-np/

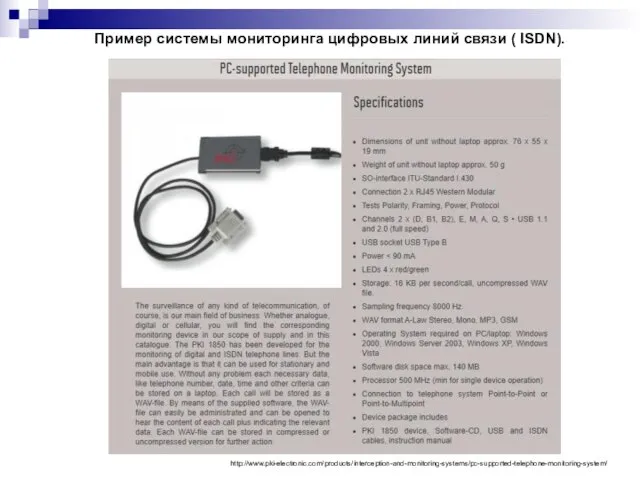

- 90. Пример системы мониторинга цифровых линий связи ( ISDN). http://www.pki-electronic.com/products/interception-and-monitoring-systems/pc-supported-telephone-monitoring-system/

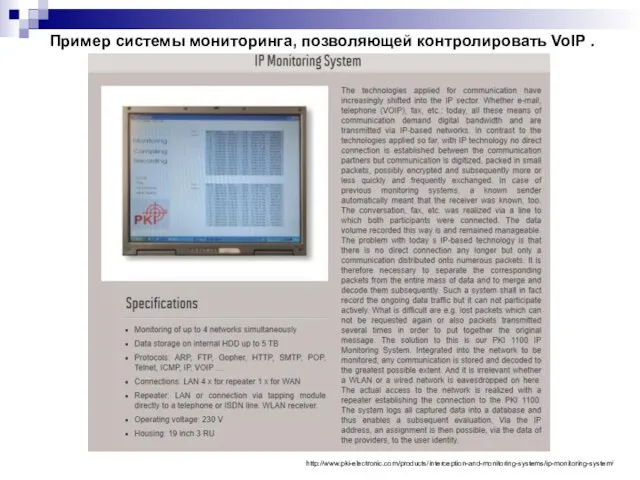

- 91. Пример системы мониторинга, позволяющей контролировать VoIP . http://www.pki-electronic.com/products/interception-and-monitoring-systems/ip-monitoring-system/

- 92. Перехват информации, передаваемой по телефонной линии связи, с использованием телефонных радиозакладок. Хорев А.А. Техническая защита информации:

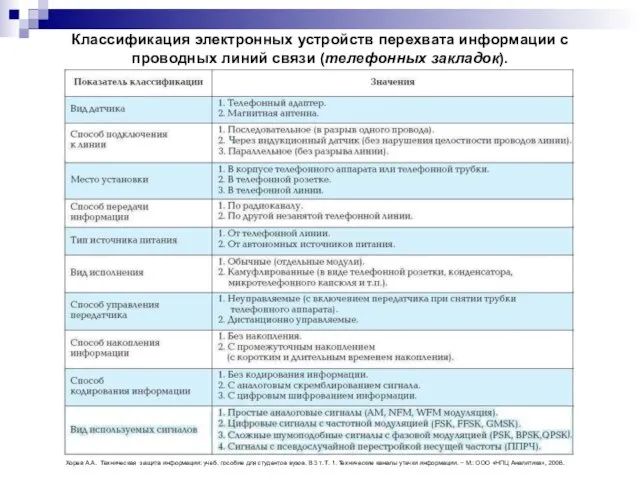

- 93. Классификация электронных устройств перехвата информации с проводных линий связи (телефонных закладок). Хорев А.А. Техническая защита информации:

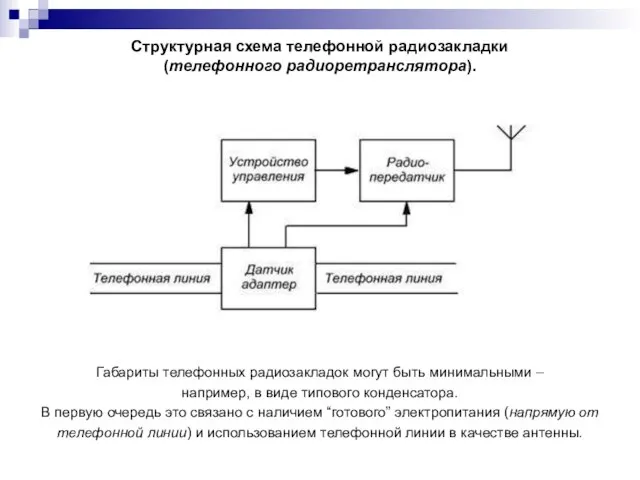

- 94. Структурная схема телефонной радиозакладки (телефонного радиоретранслятора). Габариты телефонных радиозакладок могут быть минимальными – например, в виде

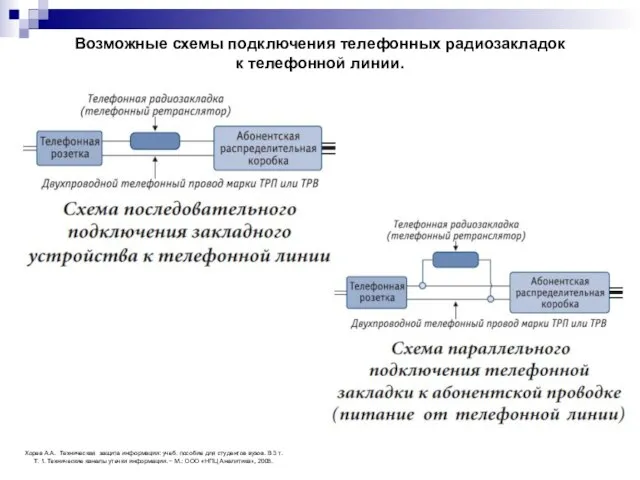

- 95. Возможные схемы подключения телефонных радиозакладок к телефонной линии. Хорев А.А. Техническая защита информации: учеб. пособие для

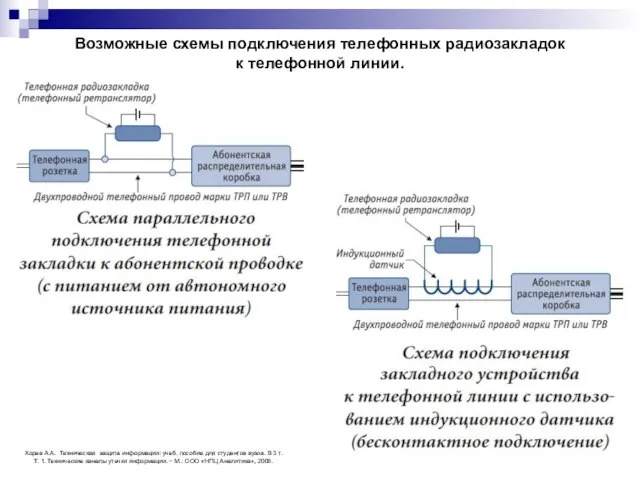

- 96. Возможные схемы подключения телефонных радиозакладок к телефонной линии. Хорев А.А. Техническая защита информации: учеб. пособие для

- 97. Некоторые возможные места установки телефонных радиозакладок.

- 98. Примеры профессиональных телефонных радиозакладок. http://bugspy.narod.ru/index.files/stran/Spetstechnika/telobsh.html

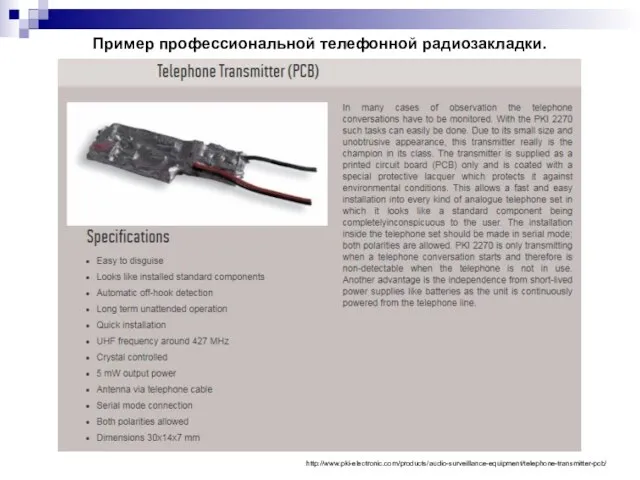

- 99. Пример профессиональной телефонной радиозакладки. http://www.pki-electronic.com/products/audio-surveillance-equipment/telephone-transmitter-pcb/

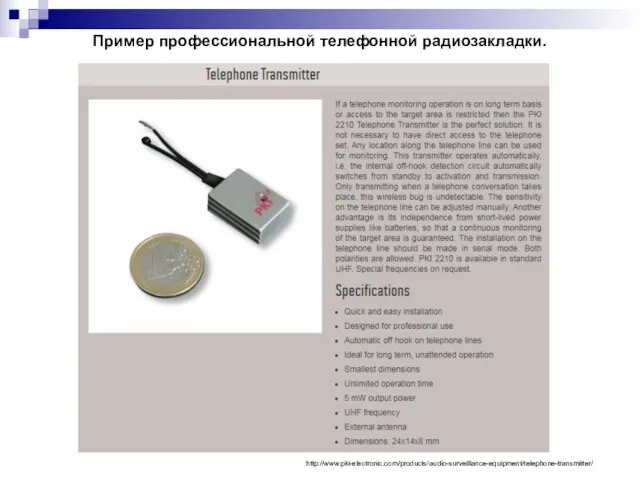

- 100. Пример профессиональной телефонной радиозакладки. http://www.pki-electronic.com/products/audio-surveillance-equipment/telephone-transmitter/

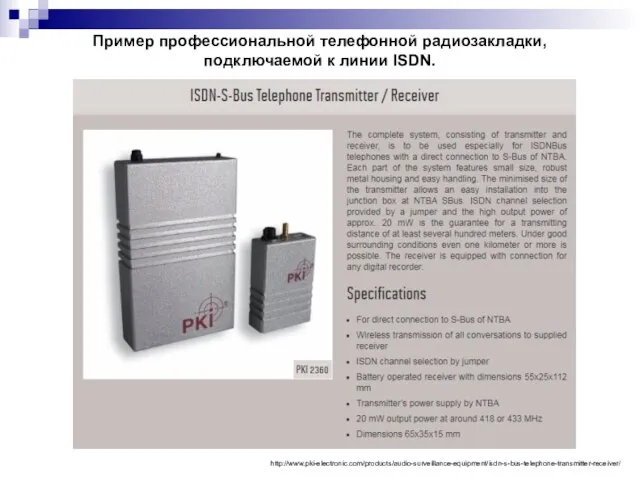

- 101. Пример профессиональной телефонной радиозакладки, подключаемой к линии ISDN. http://www.pki-electronic.com/products/audio-surveillance-equipment/isdn-s-bus-telephone-transmitter-receiver/

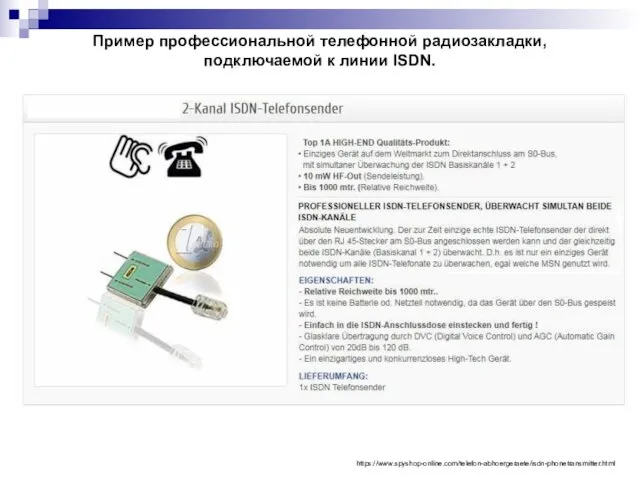

- 102. https://www.spyshop-online.com/telefon-abhoergeraete/isdn-phonetransmitter.html Пример профессиональной телефонной радиозакладки, подключаемой к линии ISDN.

- 103. www.spyshop-online.com Пример телефонной радиозакладки с передачей информации по сети GSM.

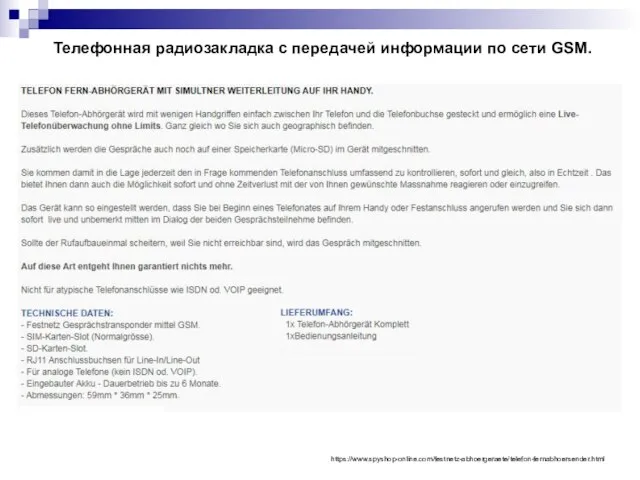

- 104. Телефонная радиозакладка с передачей информации по сети GSM. https://www.spyshop-online.com/festnetz-abhoergeraete/telefon-fernabhoersender.html

- 105. Пример телефонной радиозакладки, подключённой к телефонной линии с использованием индукционного датчика. Хорев А.А. Техническая защита информации:

- 106. Примеры телефонных радиозакладок, установленных в абонентском оборудовании. Хорев А.А. Техническая защита информации: учеб. пособие для студентов

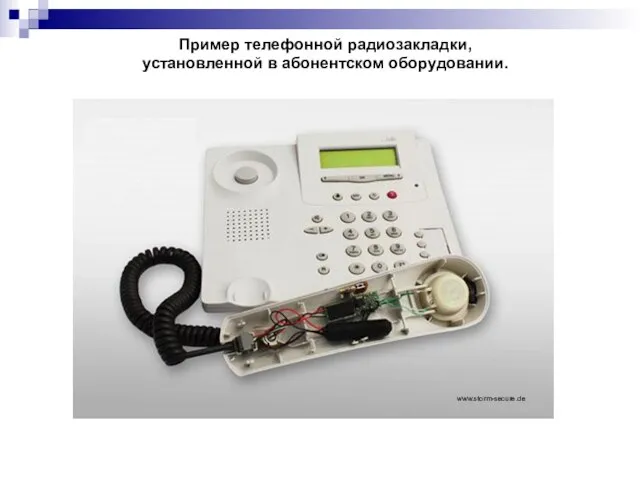

- 107. Пример телефонной радиозакладки, установленной в абонентском оборудовании. www.storm-secure.de

- 108. Примеры телефонных радиозакладок, установленных в абонентском оборудовании. Хорев А.А. Техническая защита информации: учеб. пособие для студентов

- 109. Пример телефонной радиозакладки, подключённой на участке абонентской линии. Хорев А.А. Техническая защита информации: учеб. пособие для

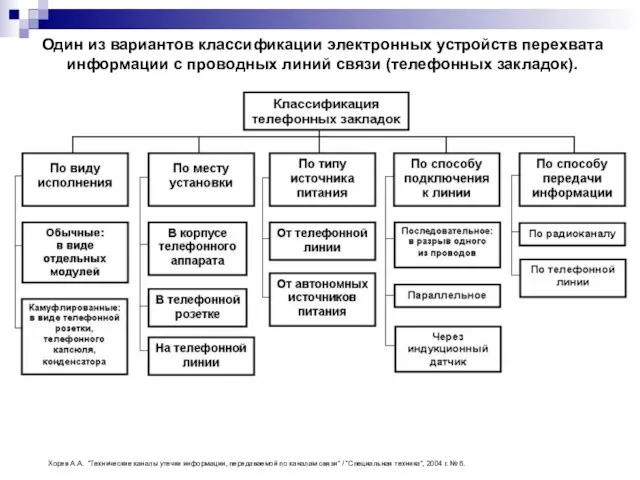

- 110. Один из вариантов классификации электронных устройств перехвата информации с проводных линий связи (телефонных закладок). Хорев А.А.

- 111. Изделия типа “FLY” (когда-то было и такое – см. год). http://www.sec.ru/forum2.cfm?posa=2&stpa=10&threadid=283&read=1&stp=20&pos=1&

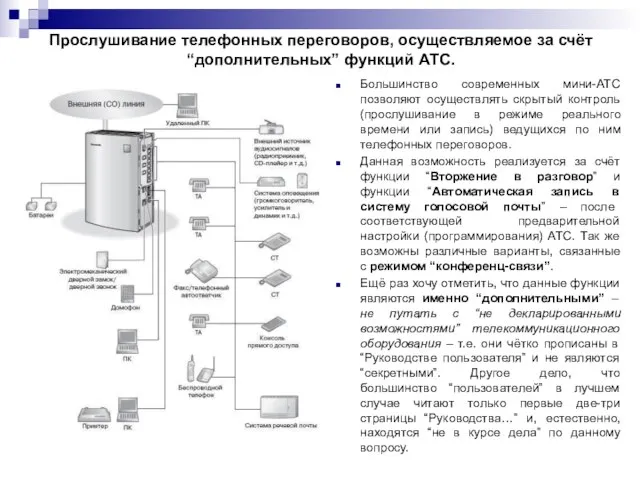

- 112. Прослушивание телефонных переговоров, осуществляемое за счёт “дополнительных” функций АТС. Большинство современных мини-АТС позволяют осуществлять скрытый контроль

- 113. Типовая схема офисной мини-АТС, в которой используются “системные” телефоны и “система голосовой” почты.

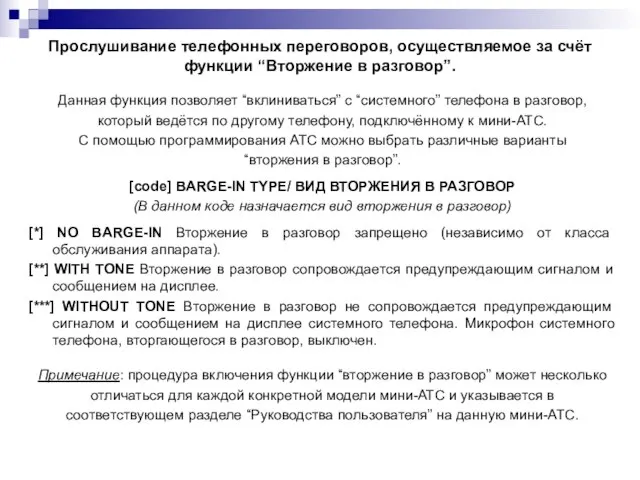

- 114. Прослушивание телефонных переговоров, осуществляемое за счёт функции “Вторжение в разговор”. Данная функция позволяет “вклиниваться” с “системного”

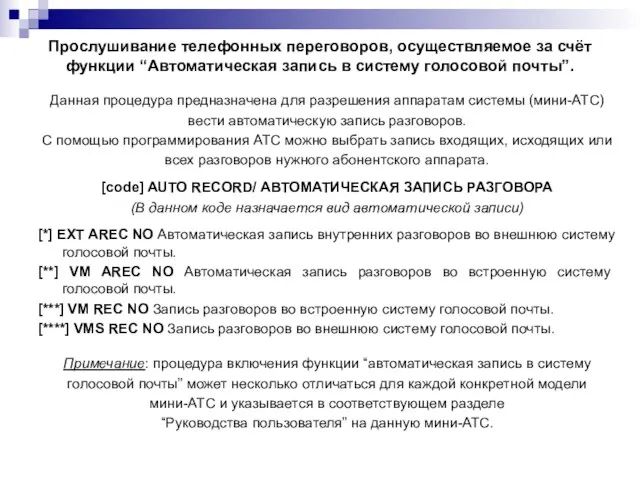

- 115. Прослушивание телефонных переговоров, осуществляемое за счёт функции “Автоматическая запись в систему голосовой почты”. Данная процедура предназначена

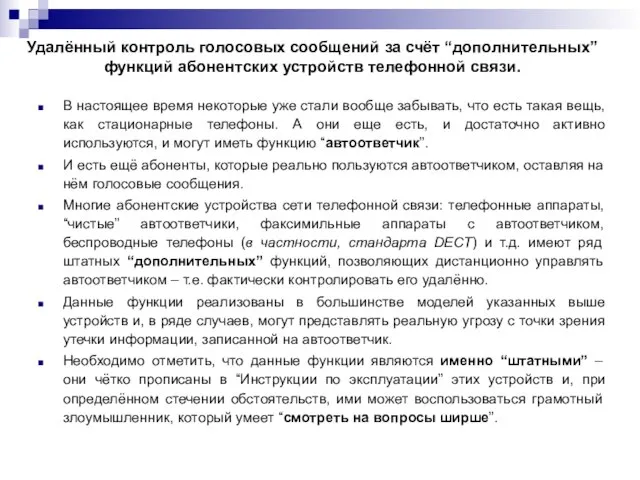

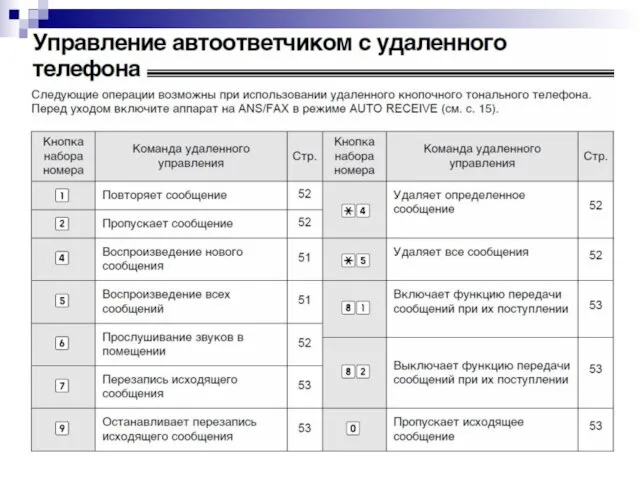

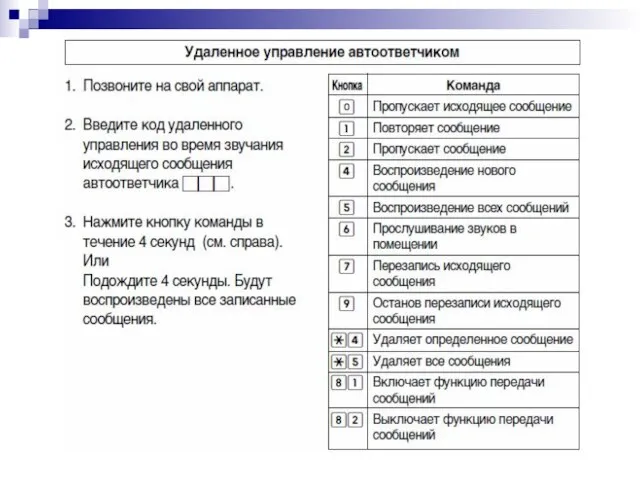

- 116. Удалённый контроль голосовых сообщений за счёт “дополнительных” функций абонентских устройств телефонной связи. В настоящее время некоторые

- 117. Примеры абонентских устройств, имеющих функцию “автоответчик”.

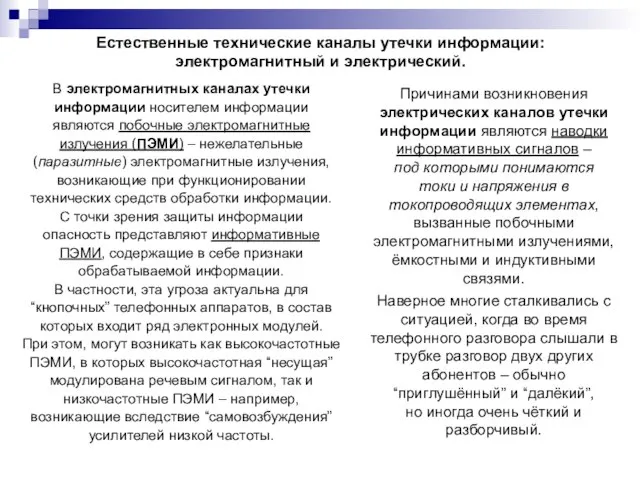

- 120. Естественные технические каналы утечки информации: электромагнитный и электрический. В электромагнитных каналах утечки информации носителем информации являются

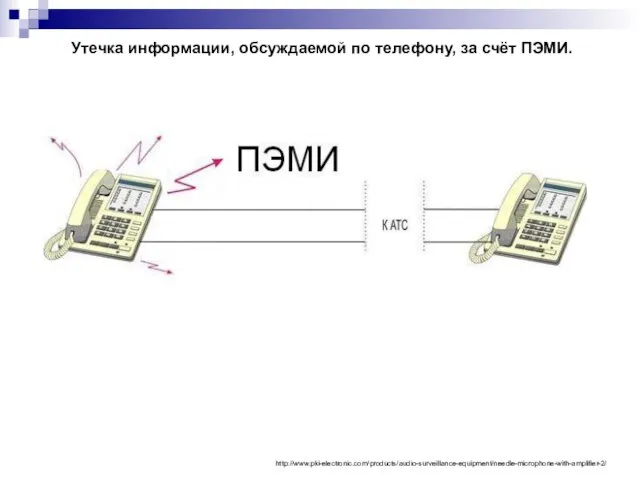

- 121. Утечка информации, обсуждаемой по телефону, за счёт ПЭМИ. http://www.pki-electronic.com/products/audio-surveillance-equipment/needle-microphone-with-amplifier-2/

- 122. Примеры некоторых ТА, при работе которых могут возникать ПЭМИ.

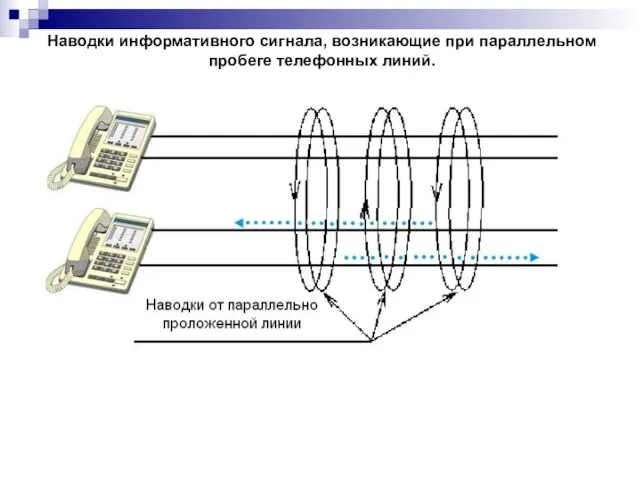

- 123. Наводки информативного сигнала, возникающие при параллельном пробеге телефонных линий.

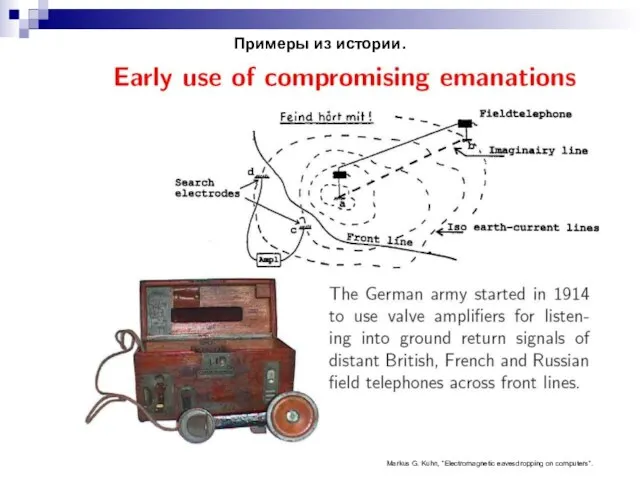

- 124. Примеры из истории. Markus G. Kuhn, “Electromagnetic eavesdropping on computers”.

- 125. Примеры из истории. В 1981 году в Охотском море со дна (глубина 65 м) было поднято

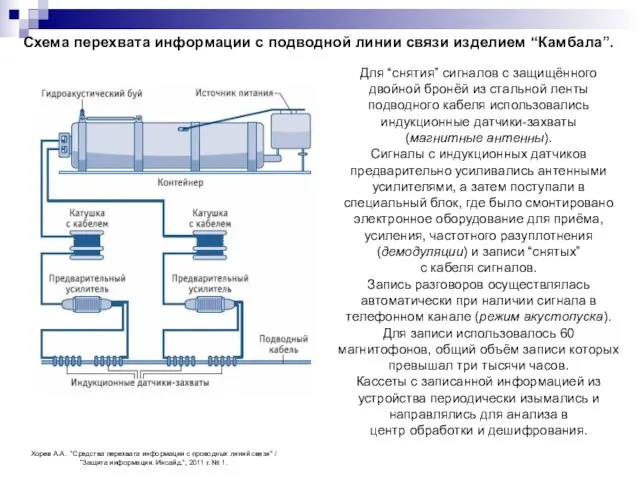

- 126. Схема перехвата информации с подводной линии связи изделием “Камбала”. Для “снятия” сигналов с защищённого двойной бронёй

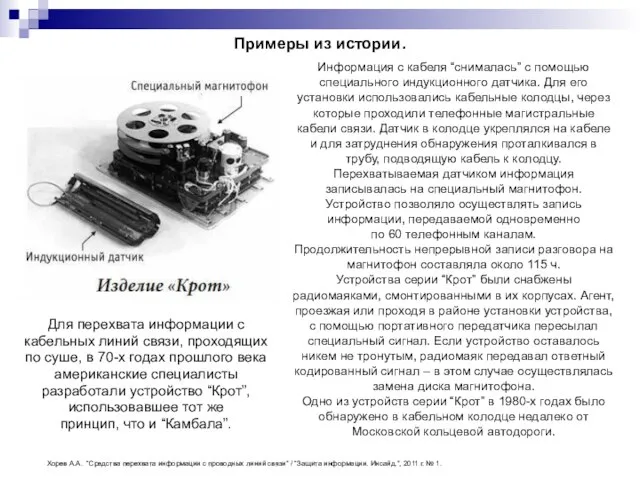

- 127. Примеры из истории. Для перехвата информации с кабельных линий связи, проходящих по суше, в 70-х годах

- 128. Перехват информации, передаваемой по ВОЛС. В настоящее время волоконно-оптические линии связи (ВОЛС) получают всё большее распространение.

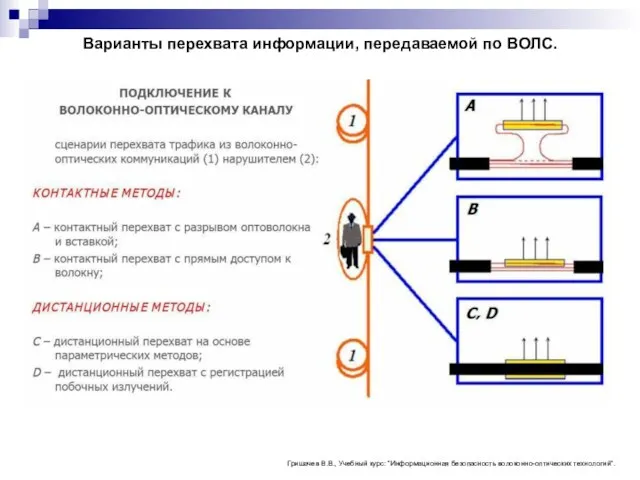

- 129. Варианты перехвата информации, передаваемой по ВОЛС. Гришачев В.В., Учебный курс: “Информационная безопасность волоконно-оптических технологий”.

- 130. Наиболее вероятные участки контактного подключения к ВОЛС. Гришачев В.В., Учебный курс: “Информационная безопасность волоконно-оптических технологий”.

- 131. Принцип подключения к ВОЛС с помощью оптоволоконной вставки. Гришачев В.В., Учебный курс: “Информационная безопасность волоконно-оптических технологий”.

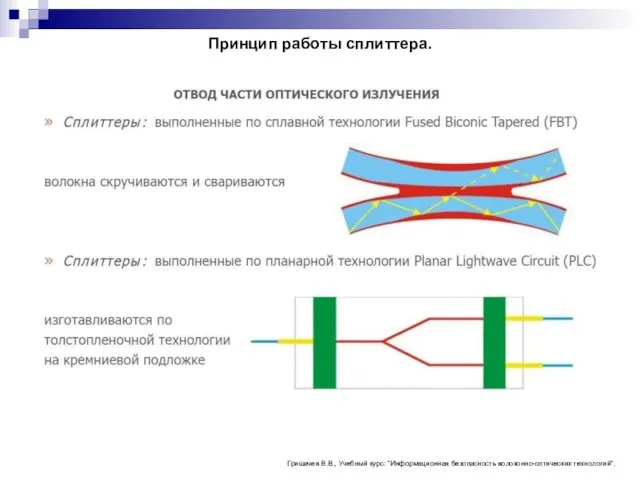

- 132. Принцип работы сплиттера. Гришачев В.В., Учебный курс: “Информационная безопасность волоконно-оптических технологий”.

- 133. Пример оптического разветвителя (сплиттера). www.telcord.ru

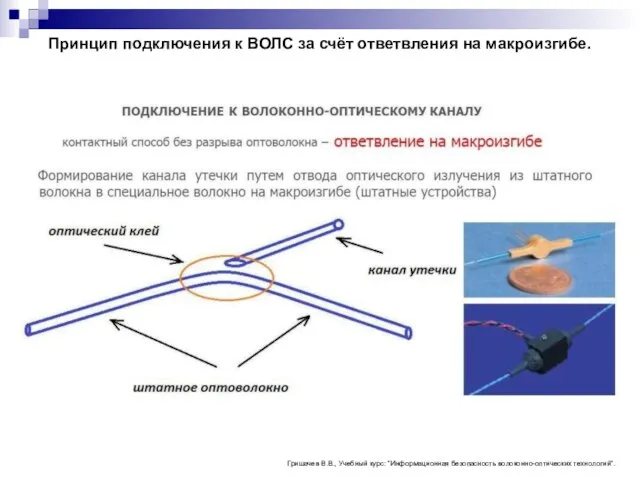

- 134. Принцип подключения к ВОЛС за счёт ответвления на макроизгибе. Гришачев В.В., Учебный курс: “Информационная безопасность волоконно-оптических

- 135. Принцип подключения к ВОЛС за счёт оптического туннелирования. Гришачев В.В., Учебный курс: “Информационная безопасность волоконно-оптических технологий”.

- 136. Пример оптического соединителя. Гришачев В.В., Учебный курс: “Информационная безопасность волоконно-оптических технологий”.

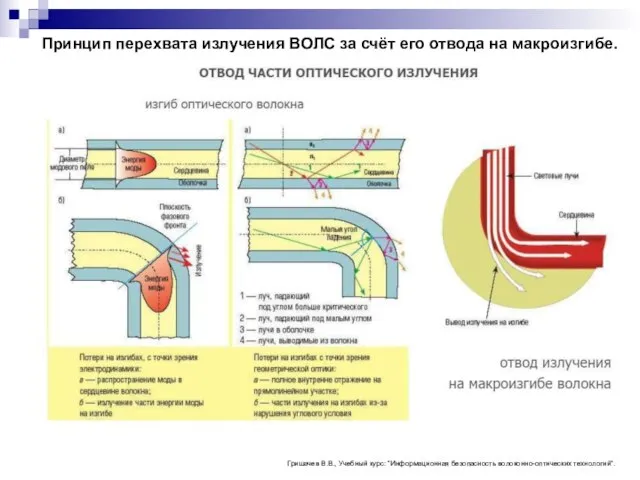

- 137. Принцип перехвата излучения ВОЛС за счёт его отвода на макроизгибе. Гришачев В.В., Учебный курс: “Информационная безопасность

- 138. Пример “ответвителя-прищепки”. www.fibertop.ru

- 139. Наиболее вероятные места дистанционного перехвата излучения ВОЛС. Гришачев В.В., Учебный курс: “Информационная безопасность волоконно-оптических технологий”.

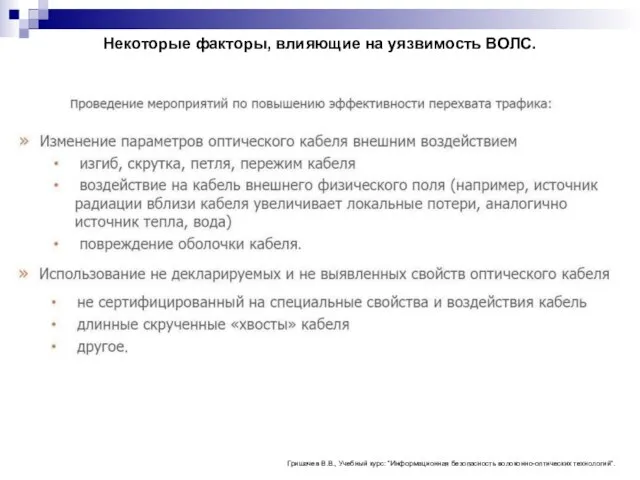

- 140. Некоторые факторы, влияющие на уязвимость ВОЛС. Гришачев В.В., Учебный курс: “Информационная безопасность волоконно-оптических технологий”.

- 141. Перехват информации, передаваемой по каналам радиосвязи. Исходя из “физики работы” – излучение радиосигнала в окружающее пространство

- 142. Перехват информации, передаваемой с использованием радиотелефона (“радиоудлинителя”). Хорев А.А. Техническая защита информации: учеб. пособие для студентов

- 143. Примеры аналоговых беспроводных телефонов (“радиоудлинителей”).

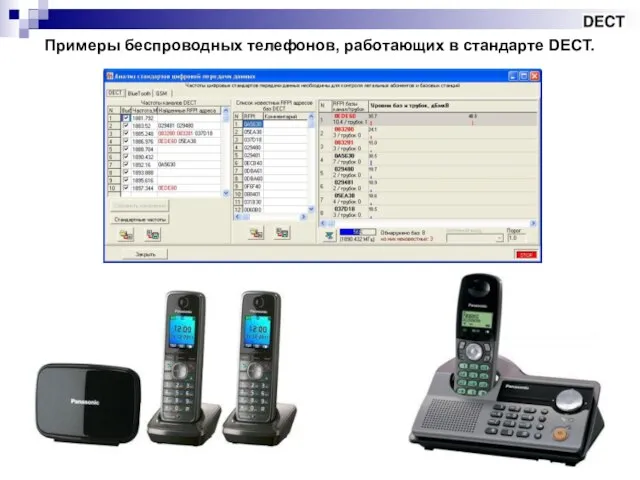

- 144. Примеры беспроводных телефонов, работающих в стандарте DECT.

- 145. Контроль беспроводных телефонов (“радиоудлинителей”). В зависимости от типа “радиоудлинителя” для его контроля могут использоваться различные технические

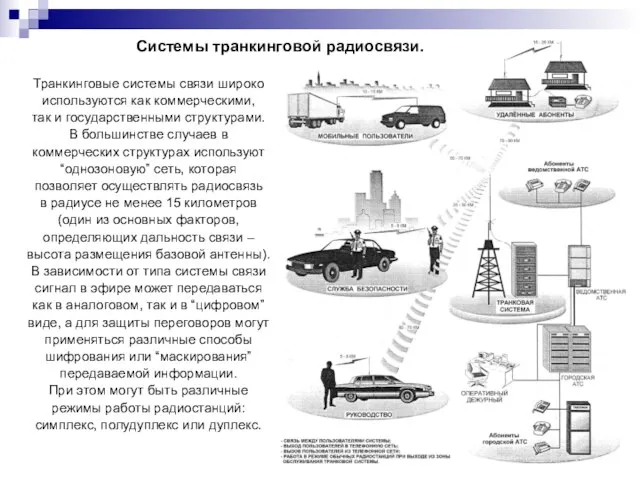

- 146. Транкинговые системы связи широко используются как коммерческими, так и государственными структурами. В большинстве случаев в коммерческих

- 147. Контроль систем транкинговой связи. В зависимости от типа транкинговой системы для её контроля могут быть использованы

- 148. Примеры устройств, которые могут использоваться для контроля систем транкинговой связи.

- 149. Системы сотовой (мобильной) связи. Системы сотовой связи в настоящее время очень широко распространены и продолжают развиваться.

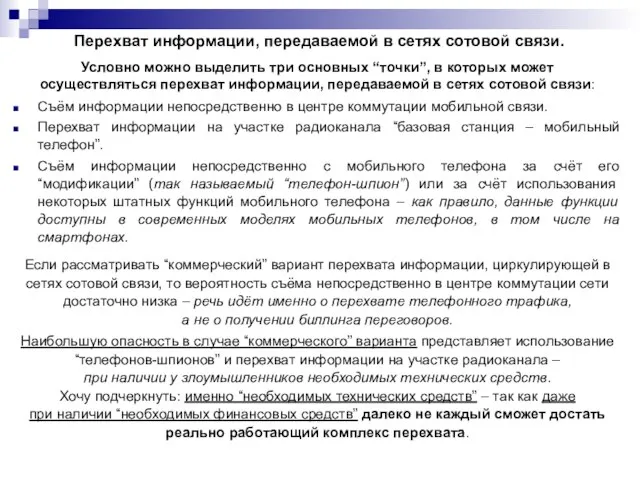

- 150. Перехват информации, передаваемой в сетях сотовой связи. Условно можно выделить три основных “точки”, в которых может

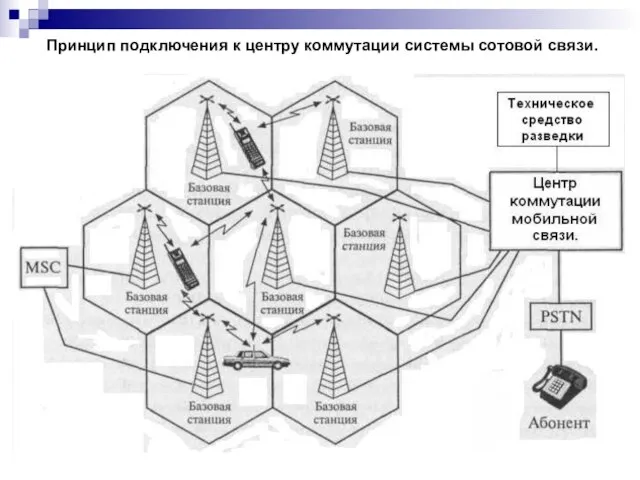

- 151. Принцип подключения к центру коммутации системы сотовой связи.

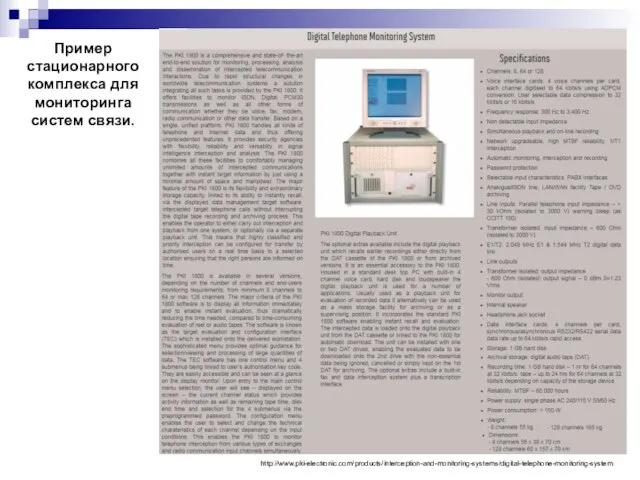

- 152. http://www.pki-electronic.com/products/interception-and-monitoring-systems/digital-telephone-monitoring-system Пример стационарного комплекса для мониторинга систем связи.

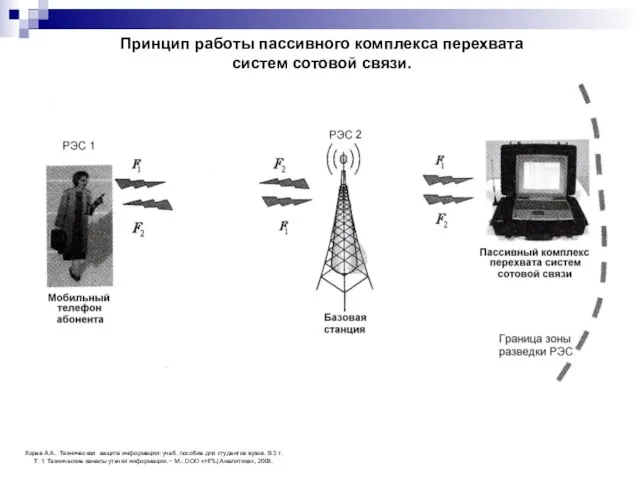

- 153. Хорев А.А. Техническая защита информации: учеб. пособие для студентов вузов. В 3 т. Т. 1. Технические

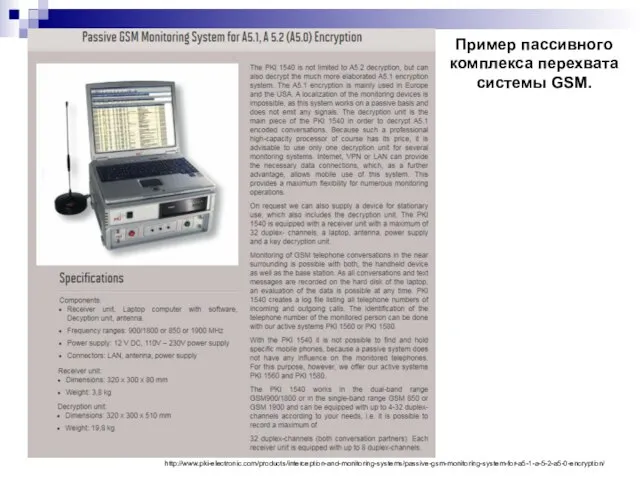

- 154. Пример пассивного комплекса перехвата системы GSM. http://www.pki-electronic.com/products/interception-and-monitoring-systems/passive-gsm-monitoring-system-for-a5-1-a-5-2-a5-0-encryption/

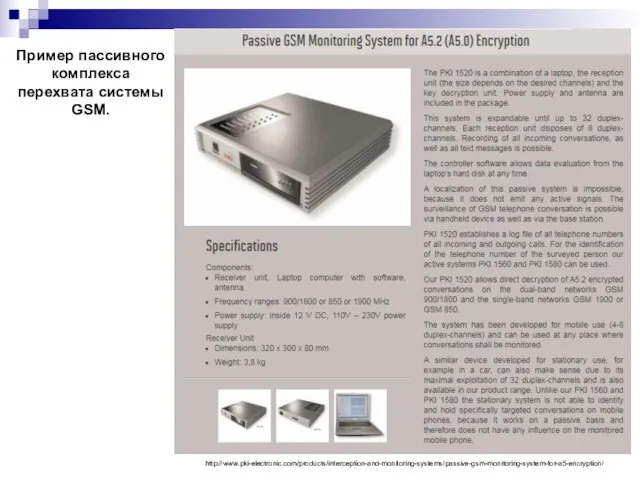

- 155. http://www.pki-electronic.com/products/interception-and-monitoring-systems/passive-gsm-monitoring-system-for-a5-encryption/ Пример пассивного комплекса перехвата системы GSM.

- 156. Пример пассивного комплекса перехвата системы CDMA. http://www.pki-electronic.com/products/interception-and-monitoring-systems/cdma-monitoring-system/

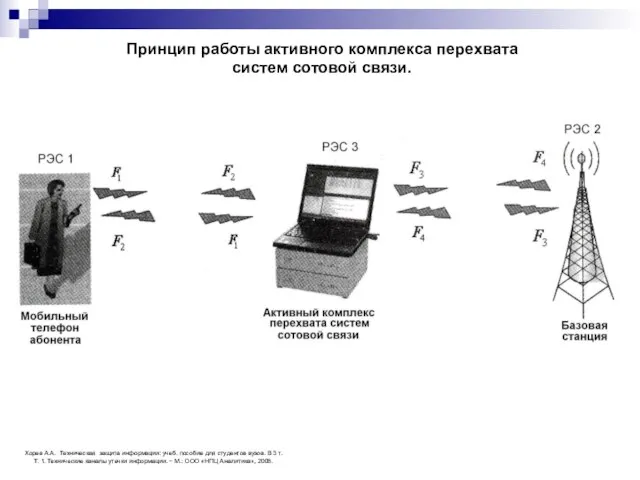

- 157. Принцип работы активного комплекса перехвата систем сотовой связи. Хорев А.А. Техническая защита информации: учеб. пособие для

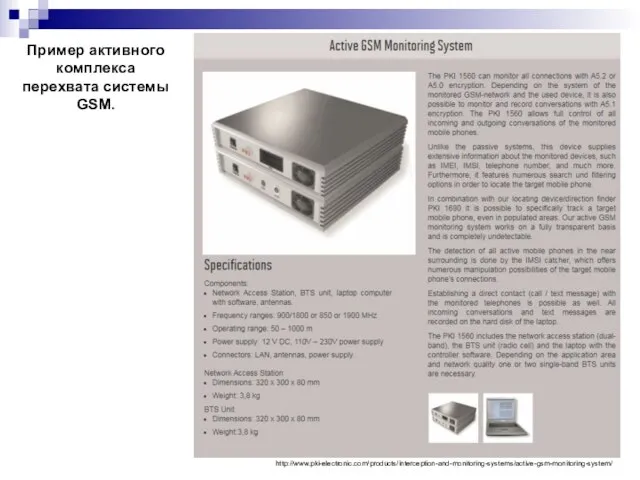

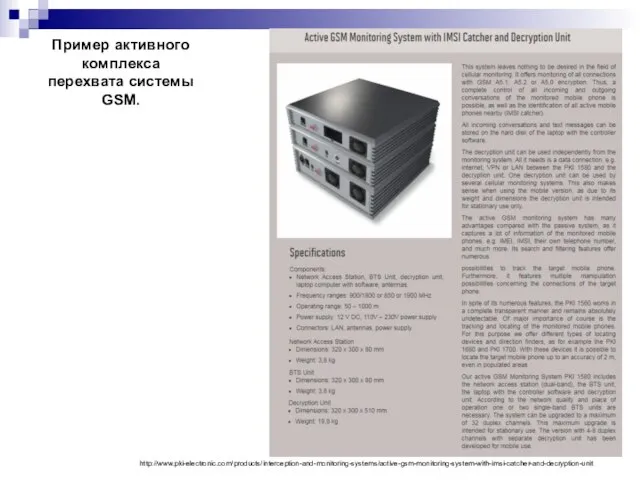

- 158. http://www.pki-electronic.com/products/interception-and-monitoring-systems/active-gsm-monitoring-system/ Пример активного комплекса перехвата системы GSM.

- 159. http://www.pki-electronic.com/products/interception-and-monitoring-systems/active-gsm-monitoring-system-with-imsi-catcher-and-decryption-unit Пример активного комплекса перехвата системы GSM.

- 160. Пример “IMSI кэтчера”. http://www.pki-electronic.com/products/interception-and-monitoring-systems/gsm-imsi-catcher

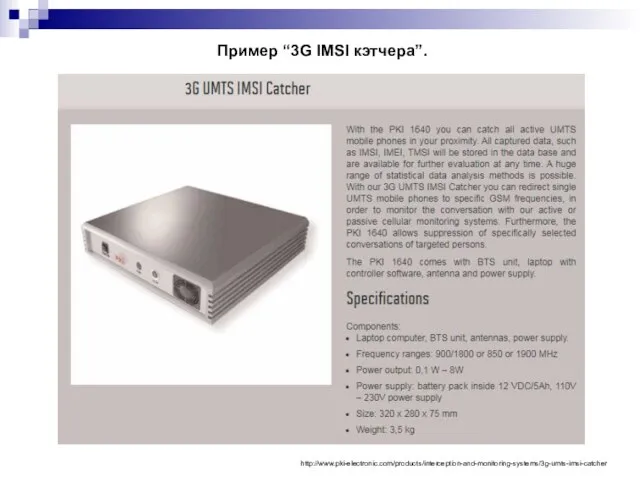

- 161. Пример “3G IMSI кэтчера”. http://www.pki-electronic.com/products/interception-and-monitoring-systems/3g-umts-imsi-catcher

- 162. “Телефоны-шпионы” – Spy Phones. Spy Phone (телефон-шпион) – это устройство, выполненное на базе сотового телефона или

- 163. “Телефоны-шпионы” – Spy Phones. В последнее время данные устройства активно предлагаются – в основном через интернет

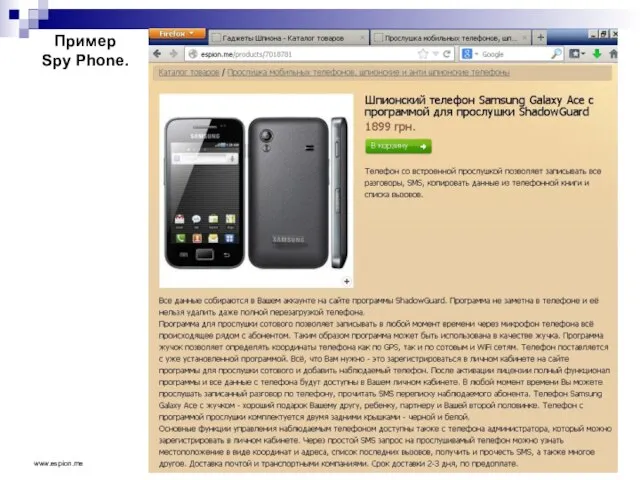

- 164. Пример “телефона-шпиона”. www.espion.me

- 165. Возможности Spy Phone. Большинство профессиональных “телефонов-шпионов” позволяют: дистанционно прослушивать (записывать) телефонные разговоры в режиме реального времени;

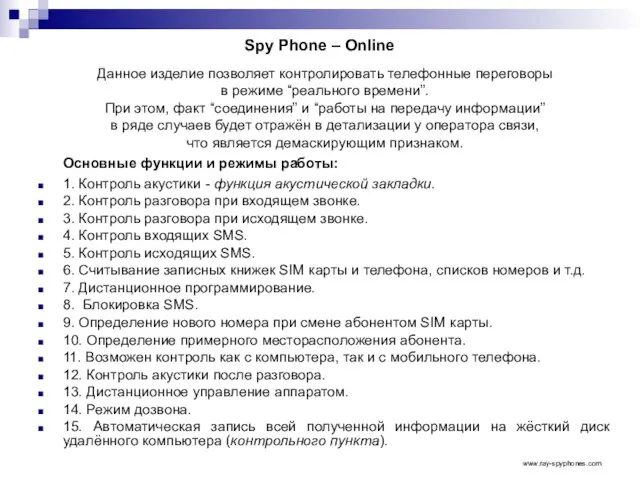

- 166. Spy Phone – Online Данное изделие позволяет контролировать телефонные переговоры в режиме “реального времени”. При этом,

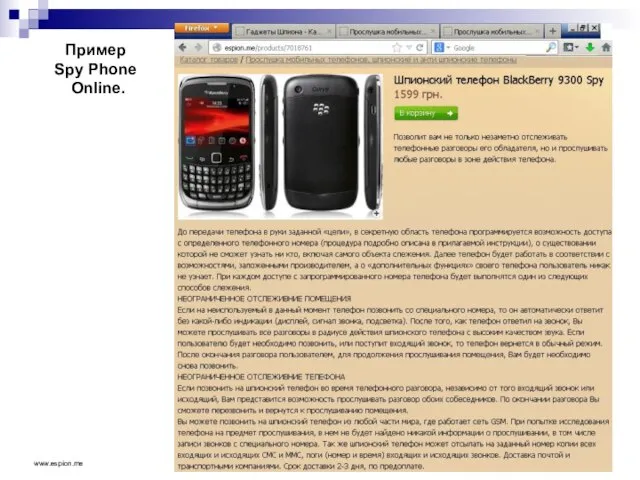

- 167. Пример Spy Phone Online. www.espion.me

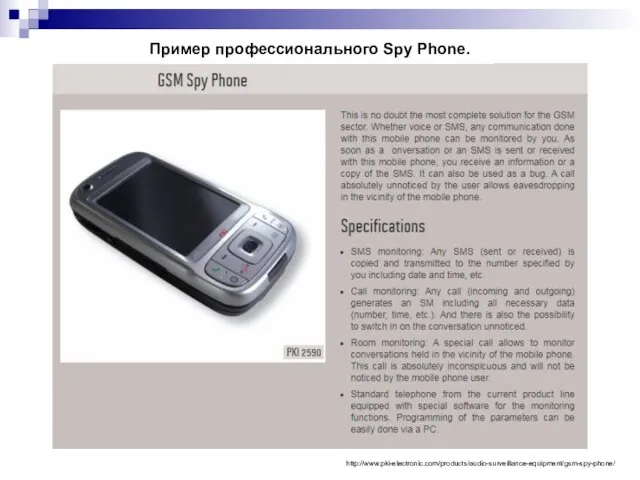

- 168. Пример профессионального Spy Phone. http://www.pki-electronic.com/products/audio-surveillance-equipment/gsm-spy-phone/

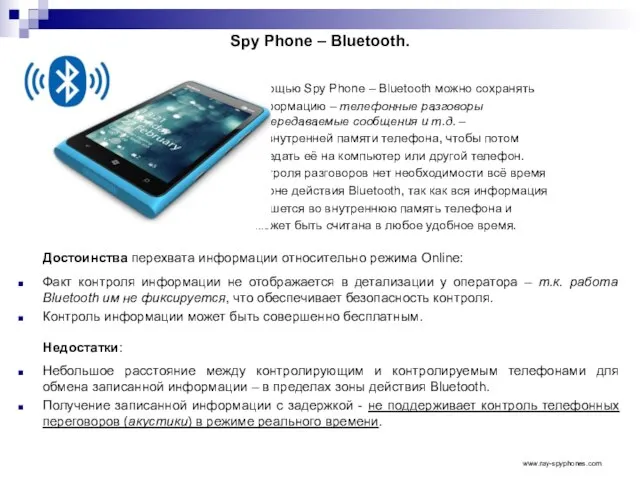

- 169. Spy Phone – Bluetooth. С помощью Spy Phone – Bluetooth можно сохранять передаваемую информацию – телефонные

- 170. Процедура работы Spy Phone – Bluetooth. Запись информации: Запись всей информации идёт на внутреннюю память контролируемого

- 171. Spy Phone – GPRS. С помощью Spy Phone – GPRS можно сохранять телефонные разговоры абонента, сообщения

- 172. Пример Spy Phone. www.espion.me

- 173. Spy Phone – Dictophone. Spy Phone – Dictophone реализован на базе конкретных моделей телефонов и предназначен

- 174. Spy Phone, имеющий вторую “секретную” SIM-карту. Данное устройство представляет собой аппаратно-программный комплекс, выполненный на базе мобильного

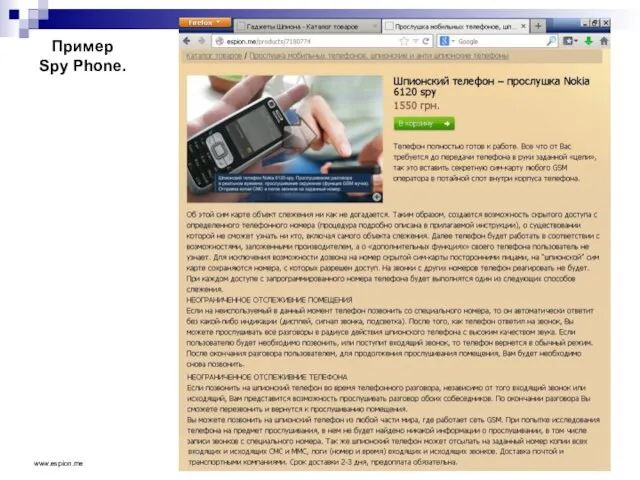

- 175. Пример Spy Phone. www.espion.me

- 176. Опция “диктофон” в некоторых моделях мобильных телефонов. Опция “диктофон”, которая позволяет записывать телефонные разговоры в память

- 177. Заключение. В заключении несколько слов об основных целях данной презентации: Во-первых, наглядно показать перечень возможных угроз

- 178. Ссылки. Хорев А.А. Техническая защита информации. т.1. Технические каналы утечки информации. – М.: ООО “НПЦ Аналитика”,

- 180. Скачать презентацию

The basics of working in R

The basics of working in R Точные и приближенные методы

Точные и приближенные методы Кодирование звуковой информации

Кодирование звуковой информации Язык программирования Pascal. Автомат

Язык программирования Pascal. Автомат История развития вычислительной техники

История развития вычислительной техники Характеристики информации

Характеристики информации BMWSTART (1)

BMWSTART (1) Современные веб-технологии

Современные веб-технологии Презентация "Элементы окна. Управление компьютером с помощью меню" - скачать презентации по Информатике

Презентация "Элементы окна. Управление компьютером с помощью меню" - скачать презентации по Информатике Информационные технологии. Определение информационных технологий

Информационные технологии. Определение информационных технологий Отчет

Отчет Planbus. Сервис планирования сложных автобусных маршрутов

Planbus. Сервис планирования сложных автобусных маршрутов Киберспортивная Лига РГГУ

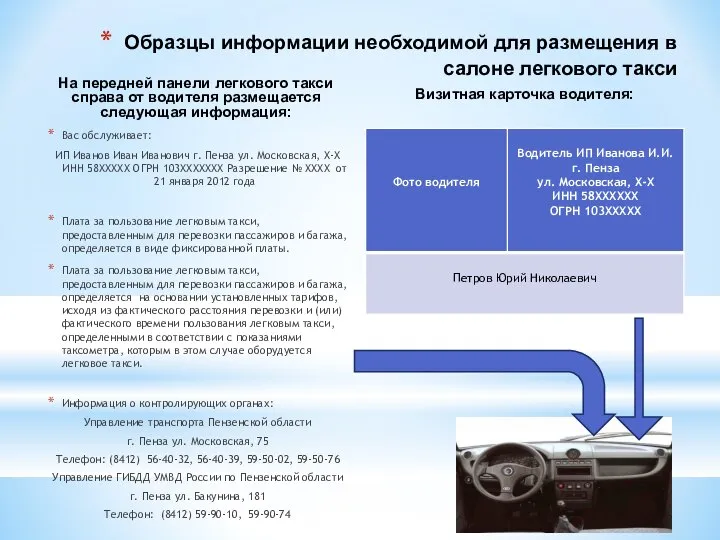

Киберспортивная Лига РГГУ Образцы информации необходимой для размещения в салоне легкового такси

Образцы информации необходимой для размещения в салоне легкового такси AJAX. Определение страны по IP-адресу. (Часть 2)

AJAX. Определение страны по IP-адресу. (Часть 2) Информационные технологии на уроках

Информационные технологии на уроках Алгоритмизация и программирование. Язык C++

Алгоритмизация и программирование. Язык C++ Мультиретаргетинг

Мультиретаргетинг Сеть в компьютерном клубе

Сеть в компьютерном клубе Архитектура персонального компьютера

Архитектура персонального компьютера Кодирование информации (8 класс)

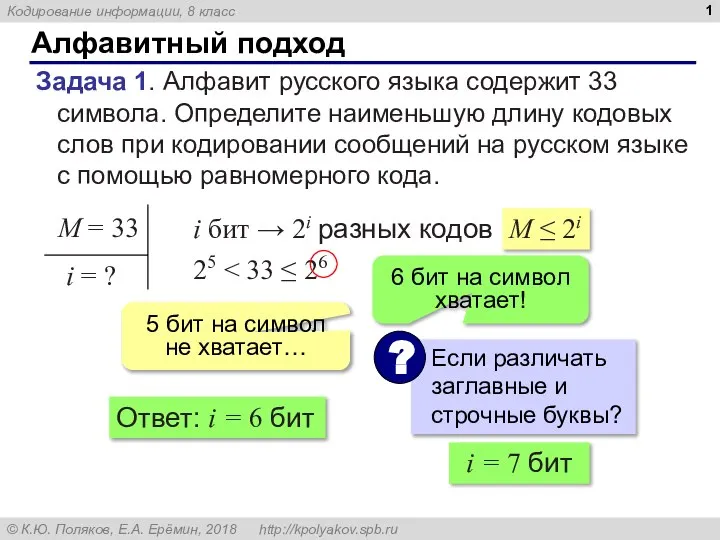

Кодирование информации (8 класс) Операционная система MacOS

Операционная система MacOS Быстрый перевод чисел в компьютерных системах счисления

Быстрый перевод чисел в компьютерных системах счисления Cацыяльныя сеткi “за”

Cацыяльныя сеткi “за” Компьютерные программы

Компьютерные программы Электронные таблицы (на примере Exсel)

Электронные таблицы (на примере Exсel) Битрикс CRM

Битрикс CRM Программирование. Variadic Templates. LSP

Программирование. Variadic Templates. LSP