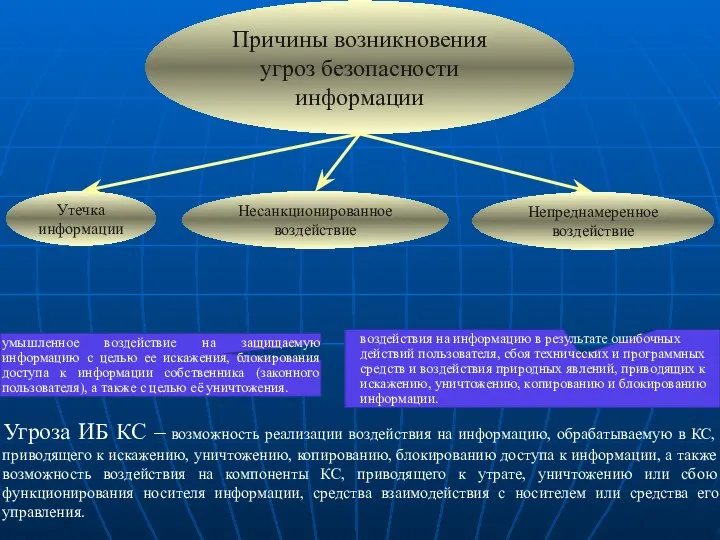

информации собственника (законного пользователя), а также с целью её уничтожения.

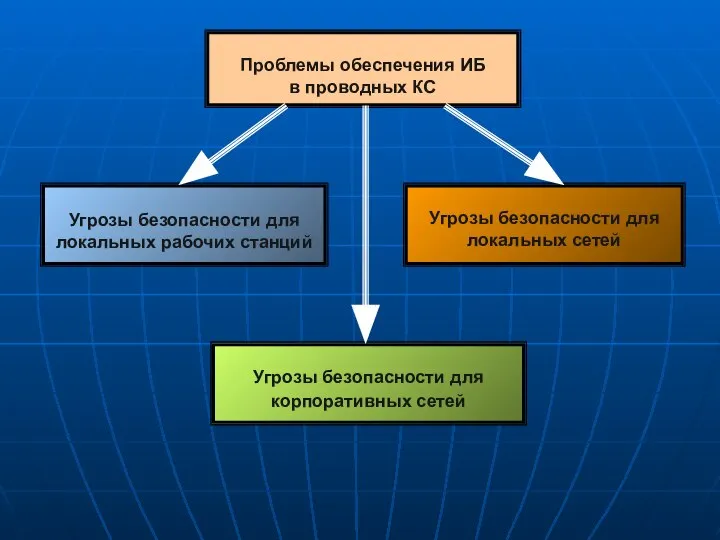

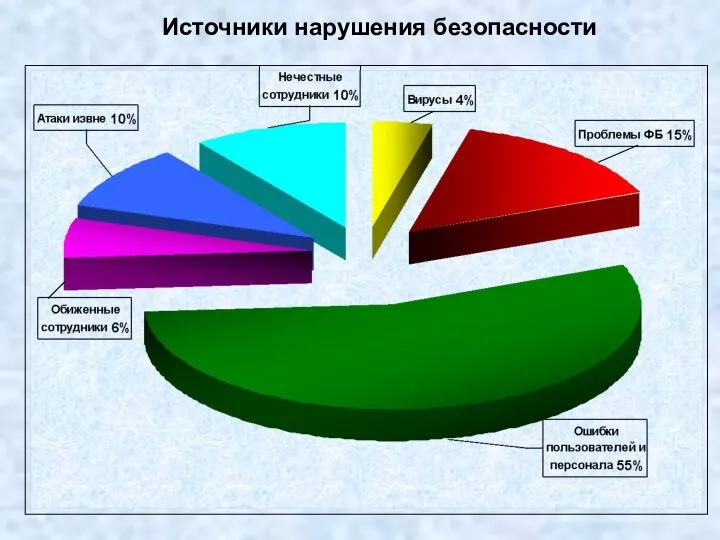

Причины возникновения угроз безопасности информации

Утечка информации

Несанкционированное воздействие

воздействия на информацию в результате ошибочных действий пользователя, сбоя технических и программных средств и воздействия природных явлений, приводящих к искажению, уничтожению, копированию и блокированию информации.

Непреднамеренное воздействие

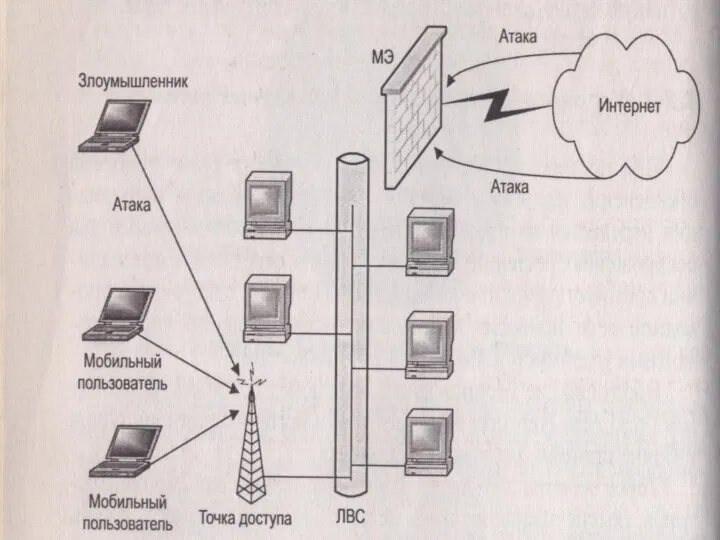

Угроза ИБ КС – возможность реализации воздействия на информацию, обрабатываемую в КС, приводящего к искажению, уничтожению, копированию, блокированию доступа к информации, а также возможность воздействия на компоненты КС, приводящего к утрате, уничтожению или сбою функционирования носителя информации, средства взаимодействия с носителем или средства его управления.

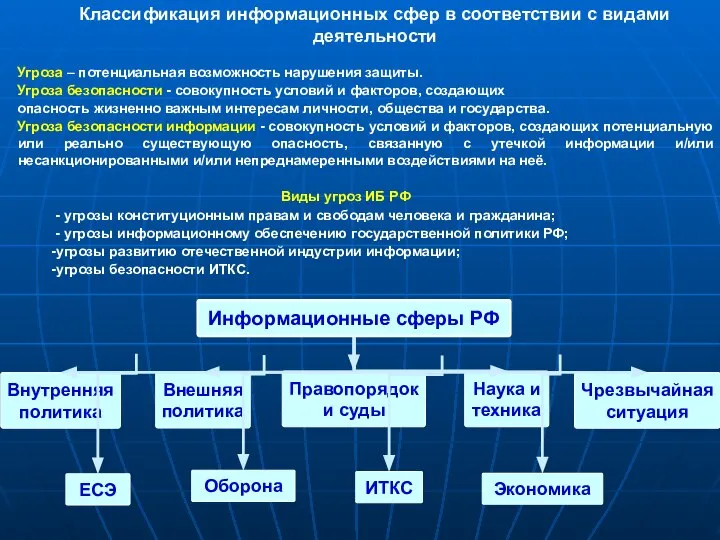

Информатика

Информатика Logical gates. Логические ворота

Logical gates. Логические ворота Music Shop

Music Shop Вычислительные таблицы

Вычислительные таблицы ООП Python (продолжение)

ООП Python (продолжение) Унесенные ленью. Инструкция

Унесенные ленью. Инструкция Для тестеров

Для тестеров Инструкция по работе с ЭБС ZNANIUM.COM

Инструкция по работе с ЭБС ZNANIUM.COM Сборка ПК

Сборка ПК Разработка view части и базового функционала автоматизированной информационной системы Расписание учебных занятий

Разработка view части и базового функционала автоматизированной информационной системы Расписание учебных занятий Трансляции, их представление и реализация

Трансляции, их представление и реализация Программирование – основные понятия (лекция 1)

Программирование – основные понятия (лекция 1) Делегати. Анонімні функції

Делегати. Анонімні функції Разработка персонализированной системы тестирования и проверки

Разработка персонализированной системы тестирования и проверки Починить Робина. Разветвляющиеся алгоритмы. Градусы

Починить Робина. Разветвляющиеся алгоритмы. Градусы 2D графика

2D графика Электронный чек-лист. Способ оценивания

Электронный чек-лист. Способ оценивания Свобода печати: опыт Норвегии

Свобода печати: опыт Норвегии Сводные таблицы. ВСР №12

Сводные таблицы. ВСР №12 Повышение скорости обработки и передачи данных о выявленных неисправностях на выездных обследованиях искусственных сооружений

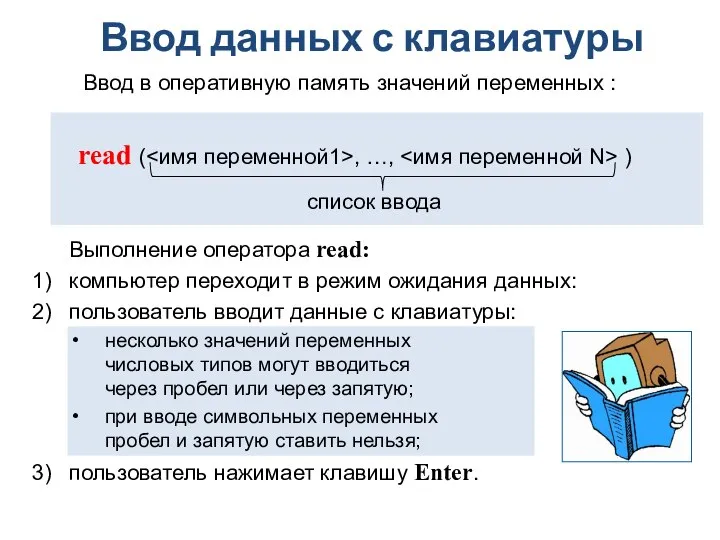

Повышение скорости обработки и передачи данных о выявленных неисправностях на выездных обследованиях искусственных сооружений Оператор Ввода

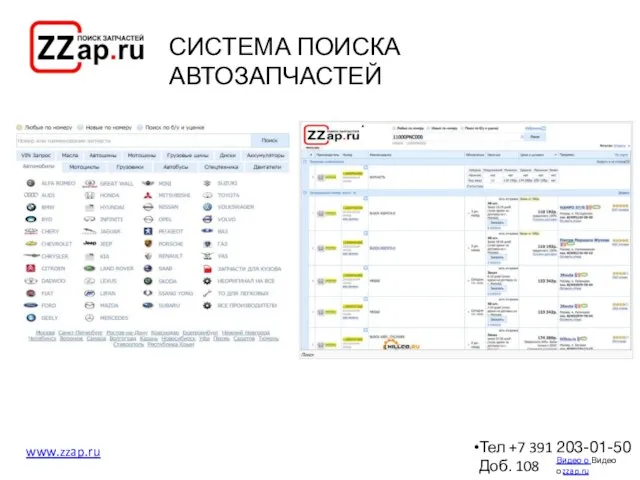

Оператор Ввода Система поиска автозапчастей

Система поиска автозапчастей Создание HTML - документов

Создание HTML - документов Инструменты Corel

Инструменты Corel Портал Школьное Питание. Электронный учет оплаты питания учащихся

Портал Школьное Питание. Электронный учет оплаты питания учащихся Мультимедиа технологии в Интернете

Мультимедиа технологии в Интернете 9-1-2 знаковые модели_1

9-1-2 знаковые модели_1 Apple – транснациональная корпорация

Apple – транснациональная корпорация