Содержание

- 2. Описание проблеммы Многие распространённые контроллеры не поддерживают защищённое подключение инженерных программ, предназначенных для настройки и обслуживания

- 3. Необходимый инструментарий Wireshark — программа-анализатор трафика для компьютерных сетей Ethernet и некоторых других. Исходные условия Для

- 4. Задание Обнаружить логин и пароль, с помощью которых осуществляется подключение.

- 5. План работы Получить образец трафика Открыть его через wireshark Найти пакеты с аутентификационными данными Получить логин

- 6. Получен готовый образец трафика

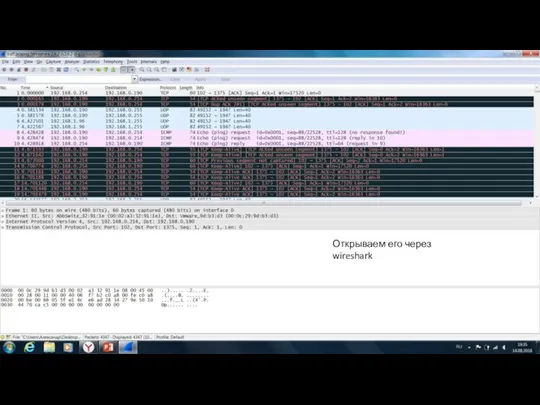

- 7. Открываем его через wireshark

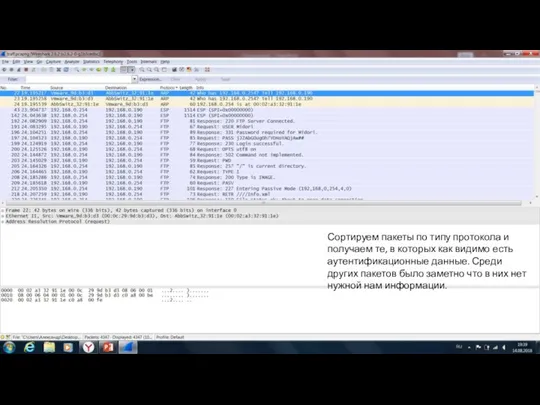

- 8. Сортируем пакеты по типу протокола и получаем те, в которых как видимо есть аутентификационные данные. Среди

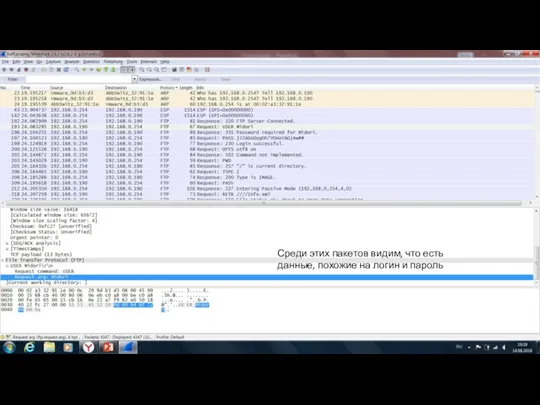

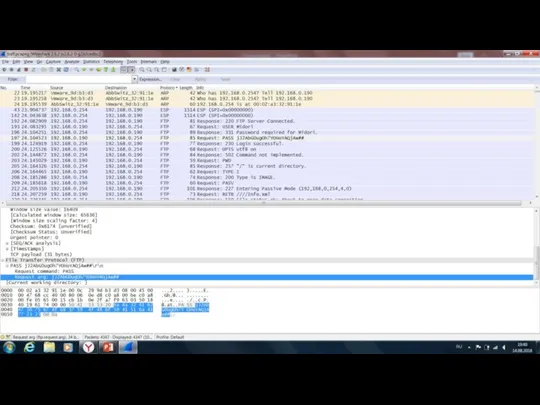

- 9. Среди этих пакетов видим, что есть данные, похожие на логин и пароль

- 12. Скачать презентацию

Компьютерная презентация как средство систематизации знаний

Компьютерная презентация как средство систематизации знаний Основные алгоритмические конструкции языка Pascal

Основные алгоритмические конструкции языка Pascal Общие правила оформления презентаций

Общие правила оформления презентаций Мультимедийные среды

Мультимедийные среды Электронная школа

Электронная школа Общие сведения о Microsoft Excel 2010. Ввод данных

Общие сведения о Microsoft Excel 2010. Ввод данных Анонимность в интернете

Анонимность в интернете Оценка достоверности интернет-источников

Оценка достоверности интернет-источников Объекты окружающего мира

Объекты окружающего мира Инструкция по обновлению навигационного ПО Hyundai Creta (GSr) with SD card

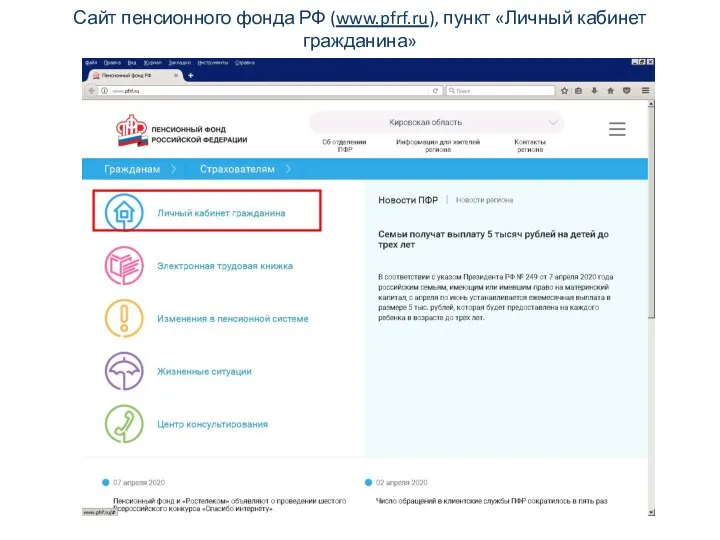

Инструкция по обновлению навигационного ПО Hyundai Creta (GSr) with SD card Заполнение интерактивной формы заявления. Сайт пенсионного фонда РФ

Заполнение интерактивной формы заявления. Сайт пенсионного фонда РФ Основные логические операции. Практические задания

Основные логические операции. Практические задания История языков программирования: разброд и консолидация JavaScript

История языков программирования: разброд и консолидация JavaScript Презентация на тему Исследование биологической модели

Презентация на тему Исследование биологической модели  Ключевые слова. Файлы и файловые структуры

Ключевые слова. Файлы и файловые структуры Windows и linux. Сравнительная характеристика

Windows и linux. Сравнительная характеристика Презентация на тему Содержимое системного блока

Презентация на тему Содержимое системного блока  Dr.WEB® – это всё, что Вам нужно для защиты!

Dr.WEB® – это всё, что Вам нужно для защиты! Маршрутизация сетями между локальными виртуальными

Маршрутизация сетями между локальными виртуальными QR-код. Способ чтения QR-кодов

QR-код. Способ чтения QR-кодов Операторы повторений

Операторы повторений Мой брокер. Мир инвестиций. Основа для WhiteLabel партнерских проектов

Мой брокер. Мир инвестиций. Основа для WhiteLabel партнерских проектов Информационные системы

Информационные системы Защита ПК от несанкционированного доступа

Защита ПК от несанкционированного доступа Встроенные функции

Встроенные функции Предмет и основные понятия современных информационных технологий. Тема 1

Предмет и основные понятия современных информационных технологий. Тема 1 Компьютерное проектирование - 7

Компьютерное проектирование - 7 Программирование на языке Python

Программирование на языке Python