Содержание

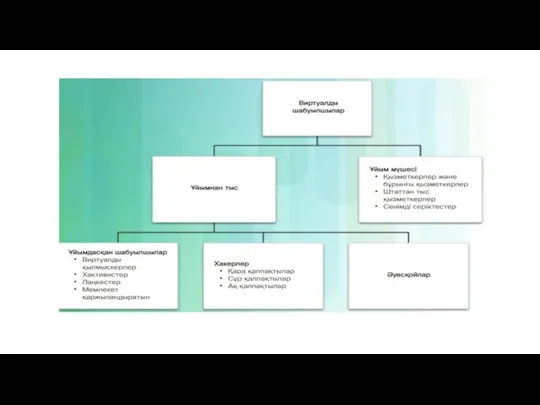

- 3. Ішкі және сыртқы қатерлер Қауіпсіздікке төнетін ішкі қатерлер Суретте көрсетілгендей, шабуылдар ұйымның ішінен не сыртынан ұйымдастырылуы

- 4. Қауіпсіздікке төнетін сыртқы қатерлер Әуесқойлардан немесе білікті шабуылшылардан төнетін сыртқы қатерлер кезінде желілердегі не компьютерлік құрылғылардағы

- 5. Мобильді құрылғылардың осалдығы Бұрын қызметкерлер әдетте корпоративті жергілікті желіге қосылған компанияның компьютерлерін қолданған. Жүйе әкімшілері осы

- 6. Интернет заттардың пайда болуы Интернет заттары (IoT) — Интернетке әртүрлі құрылғыларды қосуға мүмкіндік беретін технологиялар жиынтығы.

- 7. Үлкен деректердің әсері Үлкен деректер үлкен және күрделі мәліметтер жиынтығының нәтижесі болып табылады, оны өңдеу үшін

- 8. Озық қаруды қолдану Бүгінгі таңда бағдарламалық жасақтама осалдықтарының көзі программалау қателері, протокол осалдықтары немесе жүйенің дұрыс

- 9. Алгоритмдік шабуылдар компьютерді жадты қатты пайдалану немесе оның орталық процессорын шамадан тыс жүктеу арқылы өшіре алады.

- 10. Кеңірек қамту және каскадты әсер Федеративті сәйкестендіру деректерін басқару бірнеше кәсіпорындардың пайдаланушыларына топтың кез-келген кәсіпорнының желілік

- 11. Қауіпсіздік алғышарттары АҚШ-тағы жедел жәрдем орталықтарының саны кибершабуылдарға осал болып табылады, олар жедел қызмет желілерін үзіп,

- 12. Киберқауіпсіздік қатерлерін жоғары тану Кибер әуе шабуылынан қорғаныс әлсіз болды. Тіпті ақылды орта мектеп оқушысы немесе

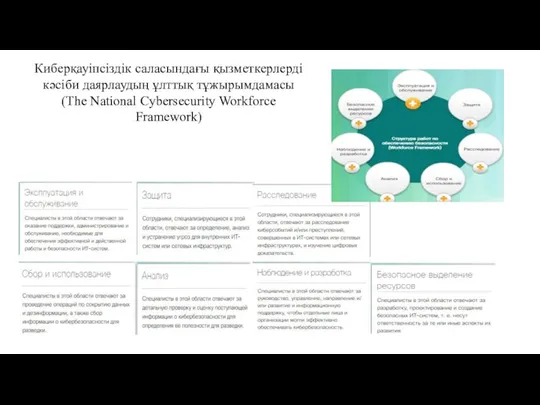

- 13. Киберқауіпсіздік саласындағы қызметкерлерді кәсіби даярлаудың ұлттық тұжырымдамасы (The National Cybersecurity Workforce Framework)

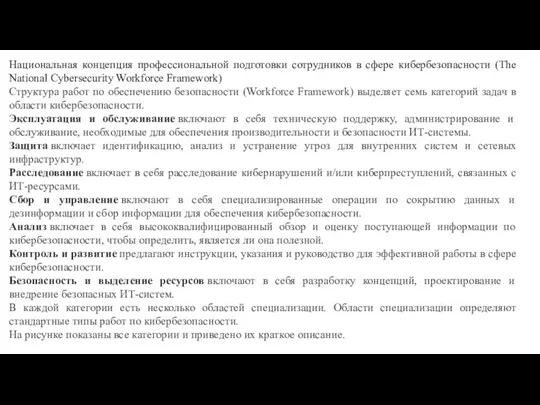

- 14. Национальная концепция профессиональной подготовки сотрудников в сфере кибербезопасности (The National Cybersecurity Workforce Framework) Структура работ по

- 15. Стакснет шабуылды жүйеге заңды етіп көрсету үшін ұрланған цифрлық сертификаттарды пайдаланған. Стакснет. Яғни, маңызы? Барлық күшті

- 16. Киберсоғыс деген не? Киберкеңістік елдердің арасында үйреншікті әскер мен соғыс машиналарынсыз шайқас жүргізілетін маңызды алаңға айналды.

- 17. Одан бөлек, ұрланған құпия деректер шабуылшыларға үкіметте жұмыс істейтін адамдарды бопсалау мүмкіндігін беруі мүмкін. Алынған ақпарат

- 18. Қауіпсіздікті қамтамасыз етудің осал тұстарын анықтау Бағдарламалық құралдың не жабдықтың кез келген ақауы қауіпсіздікті қамтамасыз етудің

- 19. Бағдарламалық құрал жаңартуларының мақсаты – даму қарқынына сәйкес келу және осалдықтарды қолданудың алдын алу. Көптеген компаниялардың

- 20. Жабдықтың осал тұстары белгілі бір құрал үлгілері үшін қолданылады және кездейсоқ бүлдіру әрекеттері арқылы іске аспайды.

- 21. Ағындар бәйгесі – Бұл осалдық тапсырыс берілген немесе жоспарланған оқиғаны шығаруға байланысты орын алады. Ағындар бәйгесі

- 22. Зиянды бағдарламалардың түрлері Зиянды бағдарламалық құрал, қысқаша айтқанда зиянды бағдарлама, – деректерді ұрлау, кіруді басқару элементтерін

- 23. Бопсалаушы бағдарлама – компьютерді немесе ондағы деректерді төлем жасалғанша босатпай ұстап тұру үшін жасалған. Бопсалаушы бағдарлама

- 24. Вирус – орындалатын өзге файлдарға, көбінесе рұқсат етілген бағдарламаларға тіркеліп келетін зиянды, орындалатын код. Көп вирустар

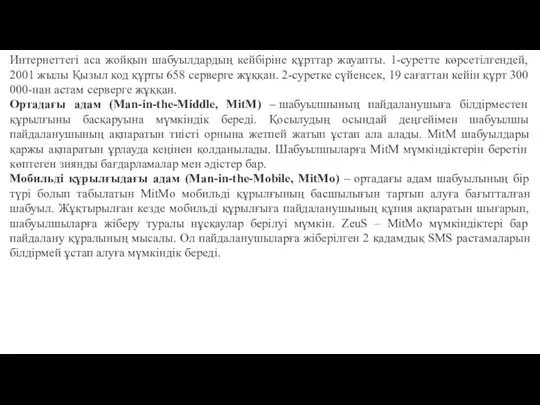

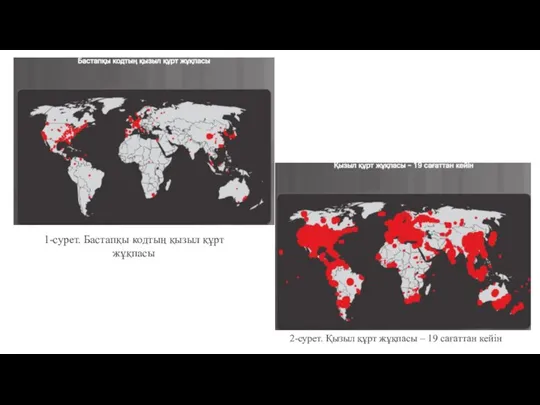

- 25. Интернеттегі аса жойқын шабуылдардың кейбіріне құрттар жауапты. 1-суретте көрсетілгендей, 2001 жылы Қызыл код құрты 658 серверге

- 26. 1-сурет. Бастапқы кодтың қызыл құрт жұқпасы 2-сурет. Қызыл құрт жұқпасы – 19 сағаттан кейін

- 28. Скачать презентацию

Слайд 3Ішкі және сыртқы қатерлер

Қауіпсіздікке төнетін ішкі қатерлер

Суретте көрсетілгендей, шабуылдар ұйымның ішінен не

Ішкі және сыртқы қатерлер

Қауіпсіздікке төнетін ішкі қатерлер

Суретте көрсетілгендей, шабуылдар ұйымның ішінен не

Құпия деректерді дұрыс пайдаланбау

Ішкі серверлердің немесе желі инфрақұрылымының құрылғыларының жұмысына қатер төндіру

Корпоративтік компьютерлік желіге зарарланған USB құрылғысын қосу арқылы сыртқы шабуылға жол ашу

Зиянды электрондық хат немесе веб-сайттар арқылы байқаусызда желіге зиянды бағдарлама жұқтыру

Ішкі қатерлердің ықтимал әсері сыртқы қатерлерден асып кетуі мүмкін, себебі ішкі пайдаланушылар ғимарат пен оның инфрақұрылымдық құрылғыларына кіре алады. Оған қоса, қызметкерлер корпоративтік желі, оның ресурстары және құпия деректер, сондай-ақ пайдаланушы дәрежелері немесе әкімшілік басымдықтар туралы хабардар.

Слайд 4Қауіпсіздікке төнетін сыртқы қатерлер

Әуесқойлардан немесе білікті шабуылшылардан төнетін сыртқы қатерлер кезінде желілердегі

Қауіпсіздікке төнетін сыртқы қатерлер

Әуесқойлардан немесе білікті шабуылшылардан төнетін сыртқы қатерлер кезінде желілердегі

Дәстүрлі деректер

Корпоративтік деректер Кадрлық ақпаратты, зияткерлік меншікті және қаржылық деректерді қамтиды. Кадрлық ақпаратқа жұмысқа қабылдау туралы өтініштер, жалақы қоры, ұсыныс хаттары, еңбек шарттары және қызметкерлерді жалдау туралы шешім қабылдау кезінде қолданылатын кез-келген ақпарат кіреді. Патенттер, тауарлық белгілер және жаңа өнімді әзірлеу жоспарлары сияқты зияткерлік меншік компанияға бәсекелестерінен экономикалық артықшылық береді. Зияткерлік меншікті коммерциялық құпия ретінде қарастыруға болады; бұл ақпаратты жоғалту компанияның болашағы үшін апатты болуы мүмкін. Қаржылық деректер, мысалы, кірістер туралы декларациялар, баланстар және ақша ағындары туралы есептер компанияның әл-ауқаты туралы түсінік береді

Слайд 5Мобильді құрылғылардың осалдығы

Бұрын қызметкерлер әдетте корпоративті жергілікті желіге қосылған компанияның компьютерлерін қолданған.

Мобильді құрылғылардың осалдығы

Бұрын қызметкерлер әдетте корпоративті жергілікті желіге қосылған компанияның компьютерлерін қолданған.

Слайд 6Интернет заттардың пайда болуы

Интернет заттары (IoT) — Интернетке әртүрлі құрылғыларды қосуға мүмкіндік

Интернет заттардың пайда болуы

Интернет заттары (IoT) — Интернетке әртүрлі құрылғыларды қосуға мүмкіндік

Слайд 7Үлкен деректердің әсері

Үлкен деректер үлкен және күрделі мәліметтер жиынтығының нәтижесі болып табылады,

Үлкен деректердің әсері

Үлкен деректер үлкен және күрделі мәліметтер жиынтығының нәтижесі болып табылады,

Деректер көлемі

Деректердің өсу және өңдеу жылдамдығы

Деректер түрлері мен көздерінің әртүрлілігі

Жаңалықтар ірі корпорацияларға хакерлік шабуылдардың көптеген мысалдарына толы. Target, Home Depot және PayPal сияқты компаниялар ең көп жарияланған шабуылдардың нысаны болып табылады. Нәтижесінде қауіпсіздік саласындағы шешімдердің құрылымын айтарлықтай өзгерту және корпоративтік жүйелерді қорғаудың технологиялары мен әдістерін жетілдіру талап етіледі. Бұдан басқа, деректерді қорғауды және қауіпсіздікті бақылау құралдарын жақсартуды талап ететін үлкен деректерге қатысты жаңа мемлекеттік және салалық қағидалар мен нормалар пайда болады.

Слайд 8Озық қаруды қолдану

Бүгінгі таңда бағдарламалық жасақтама осалдықтарының көзі программалау қателері, протокол осалдықтары

Озық қаруды қолдану

Бүгінгі таңда бағдарламалық жасақтама осалдықтарының көзі программалау қателері, протокол осалдықтары

Бүгінгі кибершабуылдар күрделене түсуде. Күрделі мақсатты қауіп (APT) белгілі бір объектіге ұзақ мерзімді компьютерлік шабуыл болып табылады, ол байқаусыз жүзеге асырылады.

APT (ағылш. advanced persistent threat - "дамыған тұрақты қауіп"; сондай-ақ мақсатты кибершабуыл)

Қылмыскерлер әдетте коммерциялық немесе саяси себептермен шабуыл жасау мақсаттарын таңдайды. APT ұзақ уақыт бойы жетілдірілген зиянды программаларды қолдана отырып жүзеге асырылады және құпиялылықтың жоғары деңгейіне ие. Алгоритмдік шабуылдар жүйе автоматты түрде хабарлайтын деректерді, мысалы, компьютер тұтынатын энергияны бақылай алады және оларды мақсаттарды таңдау немесе жалған ескертулерді іске қосу үшін пайдалана алады.

Слайд 9Алгоритмдік шабуылдар компьютерді жадты қатты пайдалану немесе оның орталық процессорын шамадан тыс

Алгоритмдік шабуылдар компьютерді жадты қатты пайдалану немесе оның орталық процессорын шамадан тыс

Слайд 10Кеңірек қамту және каскадты әсер

Федеративті сәйкестендіру деректерін басқару бірнеше кәсіпорындардың пайдаланушыларына топтың

Кеңірек қамту және каскадты әсер

Федеративті сәйкестендіру деректерін басқару бірнеше кәсіпорындардың пайдаланушыларына топтың

Слайд 11Қауіпсіздік алғышарттары

АҚШ-тағы жедел жәрдем орталықтарының саны кибершабуылдарға осал болып табылады, олар жедел

Қауіпсіздік алғышарттары

АҚШ-тағы жедел жәрдем орталықтарының саны кибершабуылдарға осал болып табылады, олар жедел

TDOS-бұл телекоммуникациялық желілерге қызмет көрсетуден бас тартуға жасалған шабуылдар.

Дауысты Интернет протоколы (VoIP) арқылы беру, IP телефония деп те аталады, Интернет сияқты Интернет протоколы (IP) арқылы дауыстық байланыс пен мультимедиялық сеанстарды жеткізуге арналған әдіс пен технологиялар тобы.

Слайд 12Киберқауіпсіздік қатерлерін жоғары тану

Кибер әуе шабуылынан қорғаныс әлсіз болды. Тіпті ақылды орта

Киберқауіпсіздік қатерлерін жоғары тану

Кибер әуе шабуылынан қорғаныс әлсіз болды. Тіпті ақылды орта

Слайд 13Киберқауіпсіздік саласындағы қызметкерлерді кәсіби даярлаудың ұлттық тұжырымдамасы (The National Cybersecurity Workforce Framework)

Киберқауіпсіздік саласындағы қызметкерлерді кәсіби даярлаудың ұлттық тұжырымдамасы (The National Cybersecurity Workforce Framework)

Слайд 14Национальная концепция профессиональной подготовки сотрудников в сфере кибербезопасности (The National Cybersecurity Workforce

Национальная концепция профессиональной подготовки сотрудников в сфере кибербезопасности (The National Cybersecurity Workforce

Структура работ по обеспечению безопасности (Workforce Framework) выделяет семь категорий задач в области кибербезопасности.

Эксплуатация и обслуживание включают в себя техническую поддержку, администрирование и обслуживание, необходимые для обеспечения производительности и безопасности ИТ-системы.

Защита включает идентификацию, анализ и устранение угроз для внутренних систем и сетевых инфраструктур.

Расследование включает в себя расследование кибернарушений и/или киберпреступлений, связанных с ИТ-ресурсами.

Сбор и управление включают в себя специализированные операции по сокрытию данных и дезинформации и сбор информации для обеспечения кибербезопасности.

Анализ включает в себя высококвалифицированный обзор и оценку поступающей информации по кибербезопасности, чтобы определить, является ли она полезной.

Контроль и развитие предлагают инструкции, указания и руководство для эффективной работы в сфере кибербезопасности.

Безопасность и выделение ресурсов включают в себя разработку концепций, проектирование и внедрение безопасных ИТ-систем.

В каждой категории есть несколько областей специализации. Области специализации определяют стандартные типы работ по кибербезопасности.

На рисунке показаны все категории и приведено их краткое описание.

Слайд 15Стакснет шабуылды жүйеге заңды етіп көрсету үшін ұрланған цифрлық сертификаттарды пайдаланған.

Стакснет.

Стакснет шабуылды жүйеге заңды етіп көрсету үшін ұрланған цифрлық сертификаттарды пайдаланған.

Стакснет.

Барлық күшті қатерлер сияқты мұның тәптіштелуі жалғасуда, бірақ осы жерде назар аударуға тұрарлық бес жайт бар деп ойлаймын.

Киберсоғыстың мақсаты

Киберсоғыстың басты мақсаты – қарсыластардан (мемлекеттер немесе бәсекелестер) асып түсу.

Бір ел басқа елдің инфрақұрылымына тұрақты түрде шабуыл жасауы, қорғаныс деректерін ұрлауы және өз өнеркәсібі мен әскери күшіндегі кемшілікті азайту үшін технологиялар туралы ақпаратты жинауы мүмкін. Өнеркәсіптік және әскери тыңшылықтан бөлек, киберсоғыс барысында елдердің инфрақұрылымына іріткі салу әрекеттері жасалып, ол мақсатты елдердегі тұрғындардың өліміне алып келуі мүмкін. Мысалы, шабуыл кезінде ірі қаладағы қуат желісі ажыратылуы мүмкін. Жол қозғалысы үзіледі. Тауарлар мен қызметтер алмасу тоқтайды. Төтенше жағдайларда емделушілер медициналық жәрдем ала алмайды. Интернет байланысы үзілуі мүмкін. Қуат желісін ажырату бейбіт тұрғындардың күнделікті өміріне кері әсерін тигізуі мүмкін.

Слайд 16Киберсоғыс деген не?

Киберкеңістік елдердің арасында үйреншікті әскер мен соғыс машиналарынсыз шайқас жүргізілетін

Киберсоғыс деген не?

Киберкеңістік елдердің арасында үйреншікті әскер мен соғыс машиналарынсыз шайқас жүргізілетін

Мемлекет демеушілік еткен шабуылдардың бірінде Иранның ядролық байыту зауытына зиян тигізу үшін жасалған Стакснет зиянды бағдарламасы пайдаланылған. Стакснет зиянды бағдарламасы ақпарат ұрлау үшін жасалмады.

Оның мақсаты компьютерлермен басқарылатын нақты жабдықтарға зиян келтіру болған. Онда зиянды бағдарлама ішінде арнайы тапсырма орындауға бағдарламаланған модульді код пайдаланылған.

Слайд 17Одан бөлек, ұрланған құпия деректер шабуылшыларға үкіметте жұмыс істейтін адамдарды бопсалау мүмкіндігін

Одан бөлек, ұрланған құпия деректер шабуылшыларға үкіметте жұмыс істейтін адамдарды бопсалау мүмкіндігін

Егер үкімет кибершабуылдардан қорғана алмаса, азаматтар үкіметтің оларды қорғай алатынына күмандана бастауы мүмкін. Киберсоғыс елге кірмей-ақ ондағы тұрақтылықты жоюға, сауданы тоқтатуға және азаматтардың үкіметке деген сенімін жоюға мүмкіндік береді.

Слайд 18Қауіпсіздікті қамтамасыз етудің осал тұстарын анықтау

Бағдарламалық құралдың не жабдықтың кез келген ақауы

Қауіпсіздікті қамтамасыз етудің осал тұстарын анықтау

Бағдарламалық құралдың не жабдықтың кез келген ақауы

Бағдарламалық құралдың осал тұстары

Бағдарламалық құралдың осал тұстары әдетте операциялық жүйедегі не қолданба кодындағы қателер түрінде көрініс табады, компаниялардың бағдарламалық құралдардың осал тұстарын анықтауға және түзетуге бағыттаған орасан зор күшіне қарамастан, жаңа осалдықтар орын ала беруде. Microsoft, Apple және өзге де операциялық жүйе жетілдірушілері күн сайын дерлік түзетулер мен жаңартулар шығарып отырады. Қолданба жаңартулары да жиі-жиі ұсынылады. Жауапты компаниялар не ұйымдар веб-браузерлер, мобильді қолданбалар және веб-серверлер секілді қолданбаларды жаңартып отырады.

2015 жылы Cisco IOS жүйесінде SYNful Knock деп аталатын ірі осалдық анықталды. Бұл осалдық шабуыл жасаушыларға legacy Cisco 1841, 2811 және 3825 маршрутизаторлары секілді корпоративтік деңгейдегі маршрутизаторларларды басқаруға мүмкіндік берді. Шабуыл жасаушылар желідегі барлық қарым-қатынасты бақылау және өзге желілік құралдарды бүлдіру мүмкіндігіне ие болды. Бұл осалдық маршрутизаторларда бүлінген IOS нұсқасы орнатылған кезде жүйеге енгізілді. Мұның алдын алу үшін әрдайым жүктелген IOS кескінінің тұтастығына назар аударып, құралды тек өкілетті қызметкерлердің пайдалануына рұқсат беру қажет.

Слайд 19Бағдарламалық құрал жаңартуларының мақсаты – даму қарқынына сәйкес келу және осалдықтарды қолданудың

Бағдарламалық құрал жаңартуларының мақсаты – даму қарқынына сәйкес келу және осалдықтарды қолданудың

Google тобының Project Zero жобасы – осындай тәжірибенің айқын мысалы. Түпкі пайдаланушылар қолданатын түрлі бағдарламалық құралдардағы бірнеше осалдықты анықтағаннан кейін Google бағдарламалық құрал осалдықтарын анықтайтын арнайы тұрақты топты жасақтады. Қауіпсіздікті қамтамасыз ету саласындағы Google зерттеулерін мына жерден табуға болады.

Жабдықтың осал тұстары

Жабдықтың осал тұстары әдетте жабдықтың құрылымдық ақаулары түрінде көрініс табады. Мысалы, ЖЖҚ жады бір-біріне жақын орналасқан маңызды конденсаторлардан құралады. Олардың жақын орналасуына байланысты осы конденсаторлардың біріне жасалған тұрақты өзгертулердің көршілес орналасқан конденсаторларға әсер ететіні анықталды. Осы құрылымдық ақаудың негізінде Rowhammer деп аталатын осалдықты пайдалану құралы жасалды. Бір мекенжайда жадыны қайталап жазу арқылы Rowhammer осалдықты пайдалану құралы ұяшықтардың қорғалғанына қарамастан жақын маңдағы мекенжайдың жады ұяшықтарынан деректерді алуға мүмкіндік береді.

Слайд 20Жабдықтың осал тұстары белгілі бір құрал үлгілері үшін қолданылады және кездейсоқ бүлдіру

Жабдықтың осал тұстары белгілі бір құрал үлгілері үшін қолданылады және кездейсоқ бүлдіру

Қауіпсіздікті қамтамасыз етудегі осалдықтарды санаттарға бөлу

Бағдарламалық құралдың қауіпсіздігін қамтамасыз етудегі осалдықтар келесі санаттардың біріне жатады:

Буфер жадының толып кетуі – Деректер буфердің шекті мөлшеріне жететін көлемде жазылғанда осы осалдық орын алады. Буферлер – қолданба үшін тағайындалған жады аумақтары. Буфер шекарасынан тыс аймақта деректерді өзгерту арқылы қолданба өзге процестер үшін тағайындалған жадыны қолданады. Бұл жүйенің істен шығуына, деректердің бүлінуіне әкелуі немесе айрықша құқықтарды беруі мүмкін.

Бағаламастан енгізу – Бағдарламалар әдетте деректерді енгізумен жұмыс істейді. Бағдарламаға енгізілген бұл деректерде бағдарламаны мақсатынан тыс жұмыс істеуге итермелейтін етіп жасалған зиянды мазмұн болуы мүмкін. Өңделетін кескінді қабылдайтын бағдарламаны қарастырайық. Зиянды бағдарлама пайдаланушы кескін файлын жарамсыз кескін өлшемдерімен бүлдіруі мүмкін. Зиянды бағдарлама арқылы бүлінген өлшемдер бағдарламаның дұрыс емес әрі күтпеген өлшемдегі буферлерді таратуына әкелуі мүмкін.

Слайд 21Ағындар бәйгесі – Бұл осалдық тапсырыс берілген немесе жоспарланған оқиғаны шығаруға байланысты орын

Ағындар бәйгесі – Бұл осалдық тапсырыс берілген немесе жоспарланған оқиғаны шығаруға байланысты орын

Қауіпсіздікті қамтамасыз ету әдістерінің әлсіз тұстары – Жүйелер мен сезімтал деректерді аутентификация, растау және шифрлау секілді әдістер арқылы қорғауға болады. Жетілдірушілер өздерінің жеке қауіпсіздік алгоритмдерін жасауға әрекет жасамауы тиіс, өйткені мұның нәтижесінде осалдықтар пайда болуы мүмкін. Жетілдірушілерге бұған дейін жасалған, сыналған және расталған қауіпсіздік кітапханаларын пайдалануға кеңес беріледі.

Кіруді бақылау мәселелері – Кіруді басқару – кімнің қандай әрекетті орындағанын және физикалық кіру әрекетінен файл секілді ресурсты кімнің пайдаланғанын және олардың бұл ресурстың көмегімен файлды оқу не өзгерту секілді әрекеттердің қайсысысын орындағанын бақылауға дейінгі ауқымды қамтитын процесс. Қауіпсіздікті қамтамасыз етудегі көптеген осалдықтар кіруді бақылау құралдарын дұрыс пайдаланбау нәтижесінде орын алады.

Егер шабуылшы нысанадағы жабдыққа физикалық түрде қатынаса алса, барлық дерлік кіруді бақылау құралдары мен қауіпсіздік шараларын жеңіп өтуге болады. Мысалы, файлға қандай рұқсат параметрлерінің орнатылғанына қарамастан, операциялық жүйе шабуылшының деректерді дискіден тікелей алуына тосқауыл бола алмайды. Жабдық пен онда сақталатын деректерді қорғау үшін физикалық қатынасты шектеу керек және деректердің ұрлануының не бұзылуының алдын алу үшін оларды шифрлау әдістерін қолдану керек.

Слайд 22Зиянды бағдарламалардың түрлері

Зиянды бағдарламалық құрал, қысқаша айтқанда зиянды бағдарлама, – деректерді ұрлау,

Зиянды бағдарламалардың түрлері

Зиянды бағдарламалық құрал, қысқаша айтқанда зиянды бағдарлама, – деректерді ұрлау,

Тыңшылық бағдарлама пайдаланушыны іздеуге және тыңшылық жасауға арналған. Тыңшылық бағдарламаның құрамында көбіне іс-әрекетті бақылау құралдары, перне басу жинағы және деректерді аулау құралдары болады. Қауіпсіздік шараларынан құтылу үшін тыңшылық бағдарлама көбіне қауіпсіздік параметрлерін өзгертеді. Тыңшылық бағдарлама көп жағдайда өзін зиянсыз бағдарламаға немесе Троян аттарына байлайды.

Жарнамалық бағдарламалар – автоматты түрде жарнамаларды жеткізу үшін жасалған, жарнаманы қолдайтын бағдарлама. Көбінесе жарнамалық бағдарлама бағдарламалардың кейбір нұсқаларымен бірге орнатылады. Кейбір жарнамалық бағдарламалар тек жарнама жеткізуге арналады, алайда жарнамалық бағдарламамен бірге тыңшылық бағдарламаның да қатар орнатылуы жиі кездеседі.

Бот – робот сөзінен шыққан; әрекетті, әсіресе желідегі әрекетті, автоматты түрде орындау үшін жасалған зиянды бағдарлама. Боттардың басым бөлігі зиянсыз болғанмен, ботнеттер зиянды боттардың қолданылуын арттыруда. Тыныш қана шабуылшының пәрменін күтіп отыруға бағдарламаланған боттар бірнеше компьютерге жұқтырылады.

Слайд 23Бопсалаушы бағдарлама – компьютерді немесе ондағы деректерді төлем жасалғанша босатпай ұстап тұру үшін

Бопсалаушы бағдарлама – компьютерді немесе ондағы деректерді төлем жасалғанша босатпай ұстап тұру үшін

Қорқытушы бағдарлама – пайдаланушыны қорқыту арқылы оны белгілі бір әрекет жасауға итермелеу үшін қолданылады. Қорқытушы бағдарлама операциялық жүйенің терезелеріне ұқсайтын жалған ашпалы терезелер жасайды. Бұл терезелерде жүйеге қатер төніп тұрғаны немесе жүйені қалыпты жұмысқа қайтару үшін нақты бір бағдарламаны іске қосу керектігі айтылған жалған хабарлама көрсетіледі. Ал шындығында, ешқандай проблема анықталмаған, сондықтан егер пайдаланушы келісім беріп, бағдарламаны іске қосуға рұқсат етсе, оның жүйесі зиянды бағдарламаны жұқтырады.

Руткит – қосымша кіру жолын ашу үшін операциялық жүйені өзгертетін зиянды бағдарлама. Содан соң шабуыл жасаушылар компьютерге қашықтан кіру үшін сол қосымша жолды пайдаланады. Көп руткиттер бағдарламаның осал тұстарын пайдаланып, айрықша құқықтарды іске асырады және жүйенің файлдарын өзгертеді. Сонымен қатар руткиттер жүйе сараптамаларын және мониторинг құралдарын өзгертіп, өздерін табуды өте қиындатады. Көп жағдайда руткит бүлдірген компьютерді тазалап, қайта орнату қажет.

Слайд 24Вирус – орындалатын өзге файлдарға, көбінесе рұқсат етілген бағдарламаларға тіркеліп келетін зиянды, орындалатын

Вирус – орындалатын өзге файлдарға, көбінесе рұқсат етілген бағдарламаларға тіркеліп келетін зиянды, орындалатын

Трояндық ат – қажетті операция кейпінде жасырылған зиянды операцияларды орындайтын зиянды бағдарлама. Бұл зиянды код өзін іске қосқан пайдаланушының айрықша құқықтарын қолданады. Көп жағдайда, Трояндар кескін файлдарында, аудио файлдарда немесе ойындарда кездеседі. Трояндық аттың вирустан айырмашылығы – оның орындалмайтын файлдарға байланатыны.

Құрттар – желілердің осал тұстарын еркін пайдалану арқылы өздерінің көшірмелерін жасайтын зиянды бағдарламалар. Құрттар әдетте желілердің жұмысын баяулатады. Егер вирус үшін өзі жұққан бағдарламаның жұмыс істегені қажет болса, ал құрттар өз беттерімен жұмыс істей алады. Алғашқы жұқтырудан кейін оларға пайдаланушының қатысуы қажет емес. Қабылдаушыға жұққаннан кейін құрт желі аясында өте жылдам тарала алады. Құрттардың сипаттары ұқсас. Олардың барлығын іске қосатын осал тұс, өздерін көбейту жолы және барлығының пайдалы жүктемесі бар.

Слайд 25Интернеттегі аса жойқын шабуылдардың кейбіріне құрттар жауапты. 1-суретте көрсетілгендей, 2001 жылы Қызыл

Интернеттегі аса жойқын шабуылдардың кейбіріне құрттар жауапты. 1-суретте көрсетілгендей, 2001 жылы Қызыл

Ортадағы адам (Man-in-the-Middle, MitM) – шабуылшының пайдаланушыға білдірместен құрылғыны басқаруына мүмкіндік береді. Қосылудың осындай деңгейімен шабуылшы пайдаланушының ақпаратын тиісті орнына жетпей жатып ұстап ала алады. MitM шабуылдары қаржы ақпаратын ұрлауда кеңінен қолданылады. Шабуылшыларға MitM мүмкіндіктерін беретін көптеген зиянды бағдарламалар мен әдістер бар.

Мобильді құрылғыдағы адам (Man-in-the-Mobile, MitMo) – ортадағы адам шабуылының бір түрі болып табылатын MitMo мобильді құрылғының басшылығын тартып алуға бағытталған шабуыл. Жұқтырылған кезде мобильді құрылғыға пайдаланушының құпия ақпаратын шығарып, шабуылшыларға жіберу туралы нұсқаулар берілуі мүмкін. ZeuS – MitMo мүмкіндіктері бар пайдалану құралының мысалы. Ол пайдаланушыларға жіберілген 2 қадамдық SMS растамаларын білдірмей ұстап алуға мүмкіндік береді.

Безопасность сестринской деятелньности

Безопасность сестринской деятелньности Первая медицинская помощь при закрытых травмах

Первая медицинская помощь при закрытых травмах Влияние психотропных средств на кроветворение

Влияние психотропных средств на кроветворение Гепатит А и С

Гепатит А и С Синдром Геерфордта

Синдром Геерфордта International Medical Corps

International Medical Corps Тяжелый Алкогольный Абстинентный Синдром

Тяжелый Алкогольный Абстинентный Синдром Кисты и опухоли слюнных желез

Кисты и опухоли слюнных желез Современные технологии в косметологии. Редермализация

Современные технологии в косметологии. Редермализация Pros and cons of vaccination

Pros and cons of vaccination Первая помощь

Первая помощь Особенности развития и течения паховых и бедренных грыж у мужчин и женщин

Особенности развития и течения паховых и бедренных грыж у мужчин и женщин Лихорадка неясного генеза

Лихорадка неясного генеза Жасуша патофизиологиясы

Жасуша патофизиологиясы Берегите ваши уши !

Берегите ваши уши ! Рак шейки матки. Лекция 20

Рак шейки матки. Лекция 20 Оказание первой помощи при термических ожогах, перегревах, электрическом поражении

Оказание первой помощи при термических ожогах, перегревах, электрическом поражении Квалификационные характеристики профессий системы здравоохранения

Квалификационные характеристики профессий системы здравоохранения Какая боль, какая боль… Пьер Огюст Ренуар

Какая боль, какая боль… Пьер Огюст Ренуар Помощь медицинскому персоналу в больницах. Памятка волонтеру

Помощь медицинскому персоналу в больницах. Памятка волонтеру Неврит зрительного нерва

Неврит зрительного нерва Введение в медицинскую генетику. Семиотика наследственной патологии

Введение в медицинскую генетику. Семиотика наследственной патологии Кариес. Кариесогенные факторы в полости рта. Способы их выявления и устранения. Зубные отложения и методы их выявления

Кариес. Кариесогенные факторы в полости рта. Способы их выявления и устранения. Зубные отложения и методы их выявления Лечение и профилактика бактериальных поражений печени у ВИЧ инфицированных больных

Лечение и профилактика бактериальных поражений печени у ВИЧ инфицированных больных Регуляция осмотического давления

Регуляция осмотического давления Грипп

Грипп Воспалительные заболевания лица и полости рта, травмы шеи

Воспалительные заболевания лица и полости рта, травмы шеи Муковисцидозы

Муковисцидозы