Содержание

- 2. Краткое содержание кейса Сотрудник американского банка по запросу клиента отправляет его представителю отчёты по займу посредством

- 3. Цель занятия Разобрать поведение компании и оценить правильность каждого из шагов Идентифицировать риски с использованием модели

- 4. Основные определения Что такое управление рисками? “Систематизированный процесс идентификации и анализа рисков, а также определения стратегий

- 5. Фокусирует внимание на областях, подверженных значительному риску Оценивает вероятность и воздействие для каждого риска Точность данных:

- 6. Основные риски Идеи? ☺

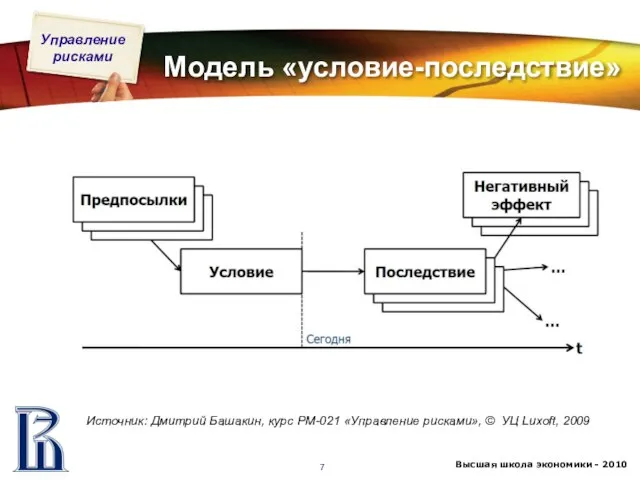

- 7. Модель «условие-последствие» Источник: Дмитрий Башакин, курс PM-021 «Управление рисками», © УЦ Luxoft, 2009

- 8. 3 кита информационной безопасности Конфиденциальность 1 Целостность 2 Доступность 3 2

- 9. Гексада Паркера Конфиденциальность 1 Целостность 2 Доступность 3 Управляемость 4 Подлинность 3 Полезность 6 5 2

- 10. Безопасность и финансовый хаос Человеческий фактор Злые инсайдеры Уволенные по сокращению сотрудники Потеря оборудования Кража ноутбуков

- 11. Как это бывает © Scott Adams

- 12. Планирование работы с рисками Источник: Дмитрий Башакин, курс PM-021 «Управление рисками», © УЦ Luxoft, 2009

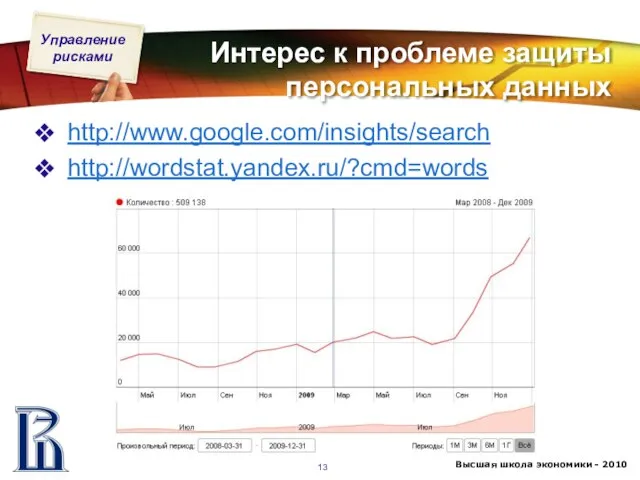

- 13. Интерес к проблеме защиты персональных данных http://www.google.com/insights/search http://wordstat.yandex.ru/?cmd=words

- 14. Количество поступивших обращений в Роскомнадзор (2008)

- 15. Итоги занятия На конкретном примере оценили риски и угрозы, связанные с человеческим фактором в информационной безопасности

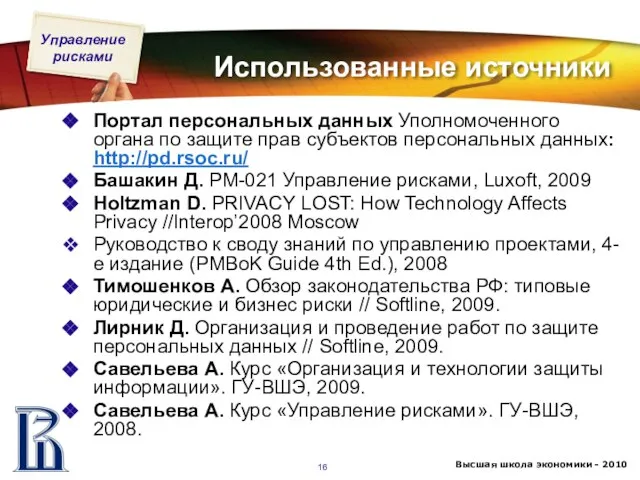

- 16. Использованные источники Портал персональных данных Уполномоченного органа по защите прав субъектов персональных данных: http://pd.rsoc.ru/ Башакин Д.

- 18. Скачать презентацию

Хорошо ли ты знаешь одноклассников?

Хорошо ли ты знаешь одноклассников? Социальная коммерция: как меняется привычная модель маркетинга?

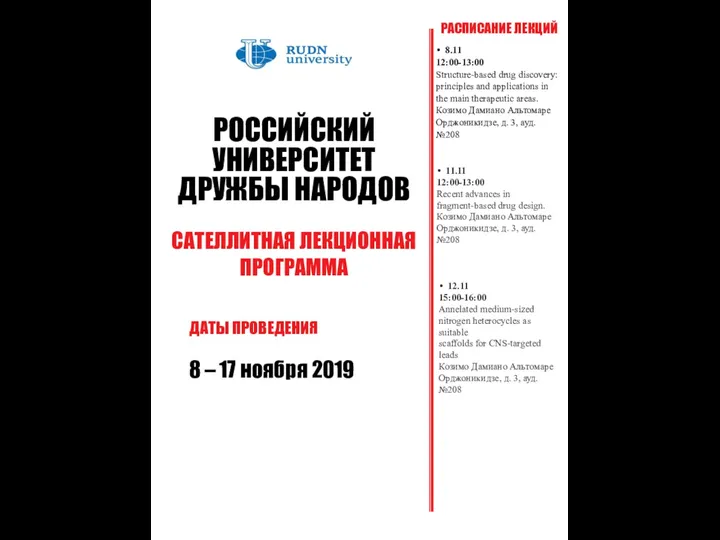

Социальная коммерция: как меняется привычная модель маркетинга? Университет дружбы народов

Университет дружбы народов Вселенная Воды

Вселенная Воды Времена года

Времена года Юридическая ответственность за антикоррупционные правонарушения в Южной Корее

Юридическая ответственность за антикоррупционные правонарушения в Южной Корее Педагогический анализ работы МОУ «Казначеевская СОШ» за 2007-2008 учебный год.

Педагогический анализ работы МОУ «Казначеевская СОШ» за 2007-2008 учебный год. Библиотека ВГМХАСправочно-информационный отдел

Библиотека ВГМХАСправочно-информационный отдел Проверьте уровень своей коммуникабельности

Проверьте уровень своей коммуникабельности Региональный этап Всероссийского фестиваля Российская студенческая весна

Региональный этап Всероссийского фестиваля Российская студенческая весна Полотно Павла Чистякова Нищие дети

Полотно Павла Чистякова Нищие дети Функционирование научной роты 12 центрального научно-исследовательского института Минобороны России

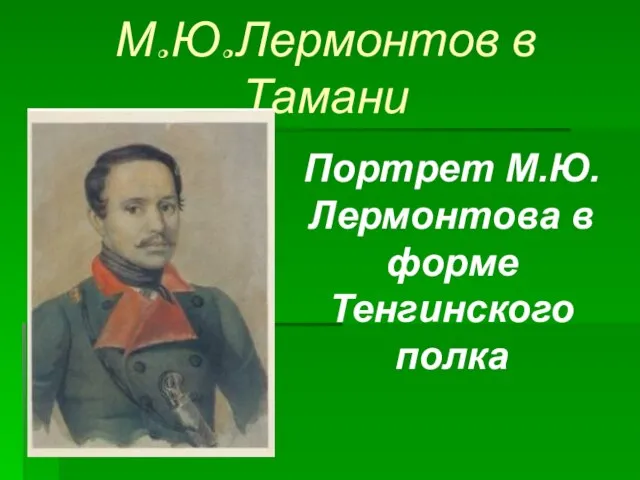

Функционирование научной роты 12 центрального научно-исследовательского института Минобороны России М.Ю.Лермонтов в Тамани

М.Ю.Лермонтов в Тамани System Life Cycle Systems Development

System Life Cycle Systems Development Построение экосистемы в процессе разработки информационной системы прохождения административных процедур строительства

Построение экосистемы в процессе разработки информационной системы прохождения административных процедур строительства 배우들

배우들 Абултаева Томирис, казахский

Абултаева Томирис, казахский Способы оплаты М.ВидеоЭльдорадо

Способы оплаты М.ВидеоЭльдорадо Древнерусское государство в IX - X веках

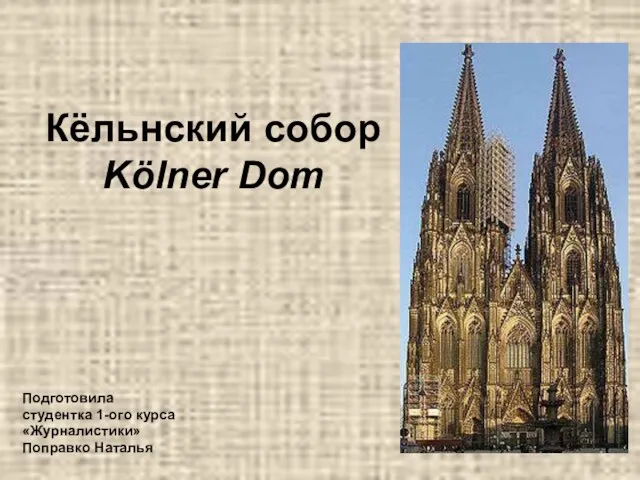

Древнерусское государство в IX - X веках Кельнский собор

Кельнский собор Логические задачи, 1 класс

Логические задачи, 1 класс Миокардиты и кардиомиопатии

Миокардиты и кардиомиопатии Видеоассистированные операции в хирургии щитовидной железы

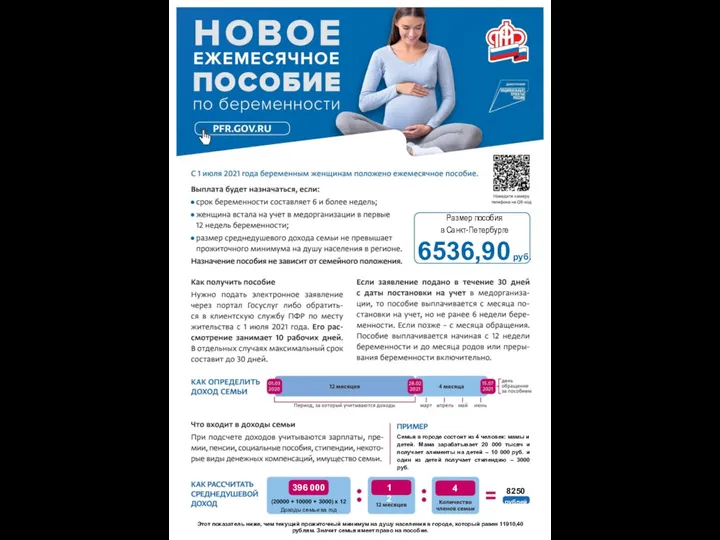

Видеоассистированные операции в хирургии щитовидной железы Пособие по беременности, г. Санкт-Петербург

Пособие по беременности, г. Санкт-Петербург Маканин Человек свиты

Маканин Человек свиты Презентация на тему Влияние йода на организм человека

Презентация на тему Влияние йода на организм человека Гражданство

Гражданство Зволожуючий крем для захисту та заспокоєння сухої чутливої шкіри обличчя Толеран Сенситив Риш

Зволожуючий крем для захисту та заспокоєння сухої чутливої шкіри обличчя Толеран Сенситив Риш