Содержание

- 2. Интернет-банкинг 2 © 2002—2009, Digital Security Клиент банка под атакой Практически все банки предоставляют услуги по

- 3. Специфика модели нарушителя 3 © 2002—2009, Digital Security С точки зрения злоумышленника, пользователь интернет-банкинга является более

- 4. Безопасность пользователей банк-клиентов 4 © 2002—2009, Digital Security Безопасность пользователя зависит, от: сохранности ЭЦП и пароля

- 5. © 2002—2009, Digital Security Особенности клиентского ПО 5 Клиент банка под атакой Многие банки не пишут

- 6. Уязвимости ПО банк-клиентов 6 © 2002—2009, Digital Security Доступ к HDD клиента на чтение и запись

- 7. Уязвимости ПО банк-клиентов 7 © 2002—2009, Digital Security Клиент банка под атакой Переполнение буфера Банк клиенты,

- 8. Реализация атаки 8 © 2002—2009, Digital Security Клиент банка под атакой Перечисленные уязвимости возможно реализовать удаленно,

- 9. 9 Результат атаки © 2002—2009, Digital Security Клиент банка под атакой Данные уязвимости позволяют атакующим проникнуть

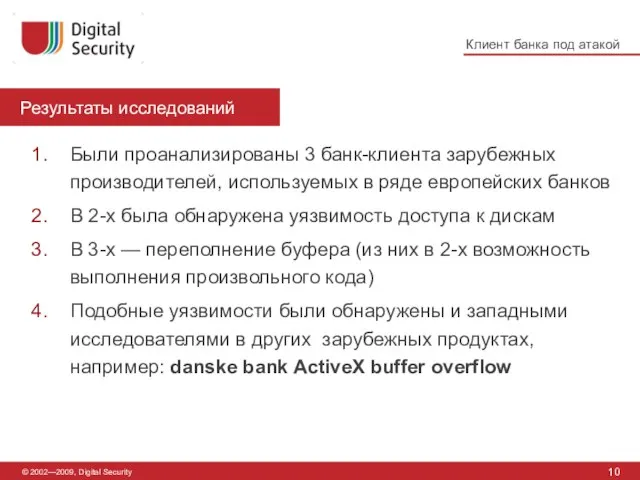

- 10. 10 Результаты исследований © 2002—2009, Digital Security Были проанализированы 3 банк-клиента зарубежных производителей, используемых в ряде

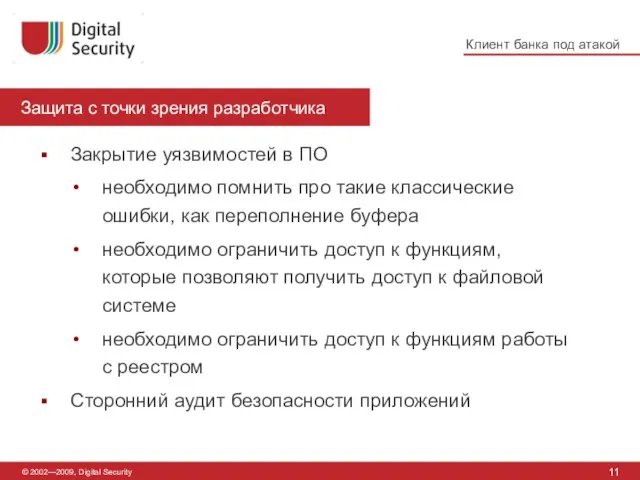

- 11. 11 Защита с точки зрения разработчика © 2002—2009, Digital Security Закрытие уязвимостей в ПО необходимо помнить

- 13. Скачать презентацию

Резиденция бизнес класса

Резиденция бизнес класса PR-проект ГОСУДАРСТВЕННЫЙ ТЕАТР ОПРЕЫ И БАЛЕТА РЕСПУБЛИКИ КОМИ.НАСЛЕДИЕ.

PR-проект ГОСУДАРСТВЕННЫЙ ТЕАТР ОПРЕЫ И БАЛЕТА РЕСПУБЛИКИ КОМИ.НАСЛЕДИЕ. Основное энергетическое уравнение турбины. Кавитация в гидромашинах

Основное энергетическое уравнение турбины. Кавитация в гидромашинах Николай Николаевич Носов и его книги

Николай Николаевич Носов и его книги Презентация на тему Инфузория Туфелька

Презентация на тему Инфузория Туфелька Сначала будет Слово

Сначала будет Слово Сергей Александрович Есенин

Сергей Александрович Есенин РАЗРАБОТКА ИГР НА С++ ПРИЕМЫ И ПРАКТИКИ

РАЗРАБОТКА ИГР НА С++ ПРИЕМЫ И ПРАКТИКИ  Ленд-лиз в СССР

Ленд-лиз в СССР Бодяжиной Юлии Владимировны. Традиционный объяснительно- иллюстративный метод не позволяет в полной мере активизировать образов

Бодяжиной Юлии Владимировны. Традиционный объяснительно- иллюстративный метод не позволяет в полной мере активизировать образов Курация больного с оформлением истории болезни

Курация больного с оформлением истории болезни  Дыхание, голос. Страх выступления перед аудиторией

Дыхание, голос. Страх выступления перед аудиторией Организационная структура ВС РФ

Организационная структура ВС РФ Урок русского языка в 5 классе

Урок русского языка в 5 классе КАФЕДРА МЕЖДУНАРОДНОГО ТУРИЗМА

КАФЕДРА МЕЖДУНАРОДНОГО ТУРИЗМА М.Ю.Лермонтов. Страницы биографии

М.Ю.Лермонтов. Страницы биографии Сертификация QA

Сертификация QA Устранение неисправностей по EFL 10

Устранение неисправностей по EFL 10 Финансовый менеджмент в управлении качеством

Финансовый менеджмент в управлении качеством Презентация на тему Порядок действий должностных лиц таможенных органов в железнодорожном пункте пропуска

Презентация на тему Порядок действий должностных лиц таможенных органов в железнодорожном пункте пропуска  Детский дорожно-транспортный травматизм в г.Архангельск

Детский дорожно-транспортный травматизм в г.Архангельск «Петровская СОШ»Заикина Мария и Куриленко Анастасия11 класс«Образы природы в искусстве»

«Петровская СОШ»Заикина Мария и Куриленко Анастасия11 класс«Образы природы в искусстве» черчение (4)

черчение (4) Несовершеннолетние и уголовный закон

Несовершеннолетние и уголовный закон История зимних Олимпийских игр

История зимних Олимпийских игр Искусство Древнего Египта

Искусство Древнего Египта Разработка “воронки” продаж - оцифровывание онлайн / офлайн бизнеса

Разработка “воронки” продаж - оцифровывание онлайн / офлайн бизнеса Законодательные основы деятельности детских оздоровительных лагерей

Законодательные основы деятельности детских оздоровительных лагерей