Содержание

- 2. Содержание: Что такое компьютерный вирус? История компьютерных вирусов Классификация компьютерных вирусов Методы обнаружения и удаления компьютерных

- 3. Что такое компьютерный вирус? Объяснений, что такое компьютерный вирус, можно привести несколько. Самое простое дадим на

- 4. Предположим, что некий злоумышленник тайком прокрадывается в контору и подкладывает в стопку с заданиями лист, на

- 5. Примерно также работает и компьютерный вирус, только стопками бумаг-указаний являются программы, а клерком - компьютер. Как

- 6. В приведённом выше примере про клерка и его контору лист-вирус не проверяет, заражена очередная папка заданий

- 7. Как это не смешно (хотя участникам этого инцидента было совсем не смешно), именно такой случай произошёл

- 8. "А как же уничтожение данных?" - спросите вы. Всё очень просто - достаточно написать на листе

- 9. Вот такое простое объяснение работы вируса. Плюс к нему хотелось бы привести две аксиомы, которые, как

- 10. Компьютерный вирус - это специально написанная программа, обычно небольшая по размерам, способная самостоятельно дописывать себя к

- 11. Термин "компьютерный вирус" появился позднее, официально считается, что его впервые употребил сотрудник Лехайского университета (США) Ф.Коэн

- 12. Программа, внутри которой находится вирус, называется «зараженной» Когда такая программа начинает работу, то сначала управление получает

- 13. Поэтому представляется возможным сформулировать только обязательное условие для того, чтобы некоторая последовательность выполняемого кода являлась вирусом.

- 14. История компьютерных вирусов Конец 1960-х - начало 70-х годов: "кролик" (the rabbit) - программа клонировала себя,

- 15. История компьютерных вирусов Начало 80-х годов: компьютеры становятся всё более и более популярными, результат этого –

- 16. История компьютерных вирусов 1986 год: эпидемия первого IBM PC-вируса Brain. Вирус, заражающий 360 Кб дискеты, практически

- 17. История компьютерных вирусов 1987 год: появление вируса Vienna и ещё несколько вирусов для IBM PC. Это

- 18. История компьютерных вирусов 1988 год: в пятницу 13 мая сразу несколько фирм и университетов разных стран

- 19. История компьютерных вирусов 1989 год: обнаружен новый вирус Datacrime, который имел крайне опасное проявление – с

- 20. История компьютерных вирусов 1990 год: этот год принёс несколько довольно заметных событий. Первое из них –

- 21. История компьютерных вирусов 1991 год: популяция компьютерных вирусов непрерывно растёт, достигая уже нескольких сотен. В апреле

- 22. История компьютерных вирусов 1992 год: первый полиморфик-генератор MtE, на его базе через некоторое время появляется сразу

- 23. История компьютерных вирусов 1994 год: всё большее значение приобретает проблема вирусов на CD-дисках. Быстро став популярными,

- 24. История компьютерных вирусов 1995 год: произошёл инцидент с Microsoft: на диске, содержащем демонстрационную версию Windows 95.

- 25. История компьютерных вирусов 1996 год: два достаточно заметных события – появился первый вирус для Windows 95

- 26. История компьютерных вирусов 1997 год: макровирусы перебрались в Office 97, поэтому появились вирусы, ориентированные только на

- 27. История компьютерных вирусов 2000 год: появление и эпидемия в России вируса «I love You».

- 28. Контрольные вопросы: Когда впервые появился термин «компьютерный вирус»? Какое обязательное свойство компьютерного вируса? Когда появилась первая

- 29. Классификация компьютерных вирусов: Вирусы можно разделить на классы по следующим основным признакам: среда обитания; способ заражения

- 30. В зависимости от среды обитания вирусы можно разделить на: файловые; загрузочные; макровирусы; сетевые.

- 31. Файловые вирусы либо различными способами внедряются в выполняемые файлы (наиболее распространённый тип вирус), либо создают файлы-двойники

- 32. Загрузочные вирусы записывают себя либо в загрузочный сектор диска (boot-секторы), либо в сектор, содержащий системный загрузчик

- 33. Макровирусы заражают файлы-документы и электронные таблицы нескольких популярных редакторов.

- 34. Сетевые вирусы используют для своего распространения протоколы или команды компьютерных сетей и электронной почты.

- 35. Существует большое количество сочетаний, например файлово-загрузочные вирусы, заражающие как файлы, так и загрузочные секторы дисков. Такие

- 36. Заражаемая операционная система является вторым уровнем деления вирусов на классы. Каждый файловый или сетевой вирус заражает

- 37. Среди особенностей алгоритма работы вирусов выделяются следующие: - резидентность; - использование «стелс»-алгоритмов; - самошифрование и полиморфичность;

- 38. Резидентный вирус при инфицировании компьютера оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращения

- 39. Использование «стелс»-алгоритмов позволяет вирусам полностью или частично скрыть себя в системе. Наиболее распространённым «стелс»-алгоритмом является перехват

- 40. Самошифрование и полиморфичность используются практически всеми типами вирусов для того, чтобы максимально усложнить процедуру обнаружения вируса.

- 41. По диструктивным возможностям вирусы можно разделить на: - безвредные, т.е. никак не влияющие на работу компьютера

- 42. Файловые вирусы К данной группе относятся вирусы, которые при своем размножении тем или иным способом используют

- 43. Файловые вирусы По способу заражения файлов вирусы делятся на: Файловые вирусы Overwriting-вирусы Parasitic- вирусы Companion- вирусы

- 44. Overwriting-вирусы Данный метод заражения является наиболее простым : вирус записывает свой код вместо кода заражаемого файла,

- 45. Parasitic-вирусы К паразитическим относятся все файловые вирусы, которые при распространении своих копий обязательно изменяют содержимое файлов,

- 46. Companion-вирусы К категории компаньон-вирусов относятся вирусы, не изменяющие заражаемых файлов. Алгоритм работы этих вирусов состоит в

- 47. Link-вирусы Link-вирусы, как и компаньон-вирусы, не изменяют физического содержимого файлов, однако при запуске зараженного файла заставляют

- 48. Файловые черви Файловые черви (worms) являются в некотором смысле разновидностью компаньон-вирусов, но при этом никоим образом

- 49. Алгоритм работы файлового вируса Получив управление, вирус совершает следующие действия: (приводим список наиболее общих действий вируса

- 50. Алгоритм работы файлового вируса Получив управление, вирус совершает следующие действия: - выполняет, если они есть, дополнительные

- 51. Алгоритм работы файлового вируса Получив управление, вирус совершает следующие действия: - возвращает управление основной программе (если

- 52. Загрузочные вирусы Загрузочные вирусы заражают загрузочный (boot) сектор гибкого диска в boot-сектор или Master Boot Record

- 53. Загрузочные вирусы При заражении дисков загрузочные вирусы подставляют свой код вместо какой-либо программы, получающей управление при

- 54. Загрузочные вирусы Заражение дискет производится единственным известным способом: вирус записывает свой код вместо оригинального кода boot-сектора

- 55. Алгоритм работы загрузочного вируса Практически все загрузочные вирусы резидентны. Они внедряются в память компьютера при загрузке

- 56. Алгоритм работы загрузочного вируса перехватывает необходимые векторы прерываний (обычно - INT 13H), считывает в память оригинальный

- 57. Макровирусы Макровирусы (macro viruses) являются программами на языках (макроязыках), встроенных в некоторые системы обработки данных (текстовые

- 58. Макровирусы Для существования вирусов в конкретной системе необходимо наличие встроенного в систему макроязыка с возможностями: 1)

- 59. Макровирусы Эта особенность макроязыков предназначена для автоматической обработки данных в больших организациях или в глобальных сетях

- 60. Макровирусы Макровирусы, поражающие файлы Word, Excel или Office 97, как правило, пользуются одним из трех приемов:

- 61. Сетевые вирусы К сетевым относятся вирусы, которые для своего распространения активно используют протоколы и возможности локальных

- 62. Сетевые вирусы Наибольшую известность приобрели сетевые вирусы конца 80-х, их так же называют сетевыми червями (worms).

- 63. Прочие вредные программы К вредным программам помимо вирусов относятся также "троянские кони" (логические бомбы), intended-вирусы, конструкторы

- 64. Прочие вредные программы Большинство известных "троянских коней" подделываются под какие-либо полезные программы, новые версии популярных утилит

- 65. Прочие вредные программы Следует отметить также "злые шутки" (hoax). К ним относятся программы, которые не причиняют

- 66. "Стелс"-вирусы "Стелс"-вирусы теми или иными способами скрывают факт своего присутствия в системе. Известны "стелс"-вирусы всех типов

- 67. "Стелс"-вирусы Второй способ направлен против антивирусов, поддерживающих команды прямого чтения секторов через порты контроллера диска. Такие

- 68. "Стелс"-вирусы Большинство файловых "стелс"-вирусов использует те же приемы, что приведены выше: они либо перехватывают DOS-вызовы обращения

- 69. Полиморфик-вирусы Полиморфик-вирусами являются те, обнаружение которых невозможно , или крайне затруднительно осуществить при помощи так называемых

- 70. Контрольные вопросы: На сколько классов подразделяются вирусы? По каким основным признакам подразделяются вирусы? Что из себя

- 71. Методы обнаружения и удаления компьютерных вирусов Способы противодействия компьютерным вирусам можно разделить на: профилактику вирусного заражения

- 72. Профилактика заражения компьютера Одним из основных методов борьбы с вирусами является, как и в медицине, своевременная

- 73. Откуда берутся вирусы Пиратское программное обеспечение Глобальные сети – электронная почта Локальные сети Персональный компьютер общего

- 74. Основные правила защиты Правило первое: крайне осторожно относитесь к программам и документам Word/Excel 97, которые получаете

- 75. Основные правила защиты Правило четвёртое: старайтесь не запускать не проверенные файлы. Перед запуском новых программ обязательно

- 76. Наиболее эффективны в борьбе с компьютерными вирусами антивирусные программы. Однако сразу хотелось бы отметить, что не

- 77. Если же вы любитель игрушек, ведёте активную переписку по электронной почте, то вам всё-таки следует использовать

- 78. Надёжность и удобство работы Антивирусные программы Качество обнаружения вирусов всех распространённых типов. Отсутствие «ложных срабатываний». Возможность

- 79. Антивирусные программы наиболее известные в России AIDSTEST – популярность можно объяснить лишь крайним консерватизмом отечественных пользователей.

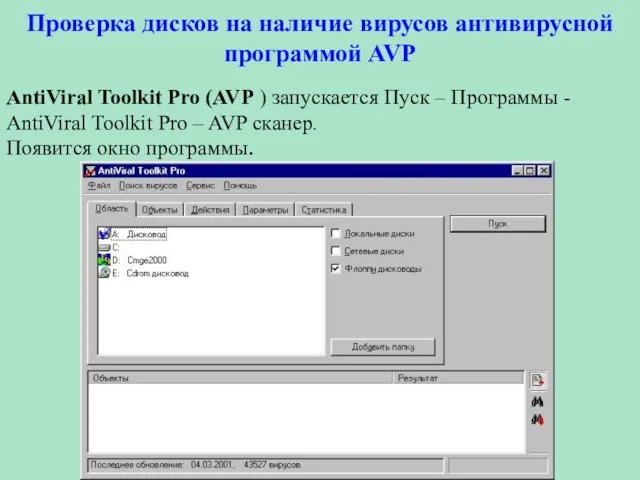

- 80. Проверка дисков на наличие вирусов антивирусной программой AVP AntiViral Toolkit Pro (AVP ) запускается Пуск –

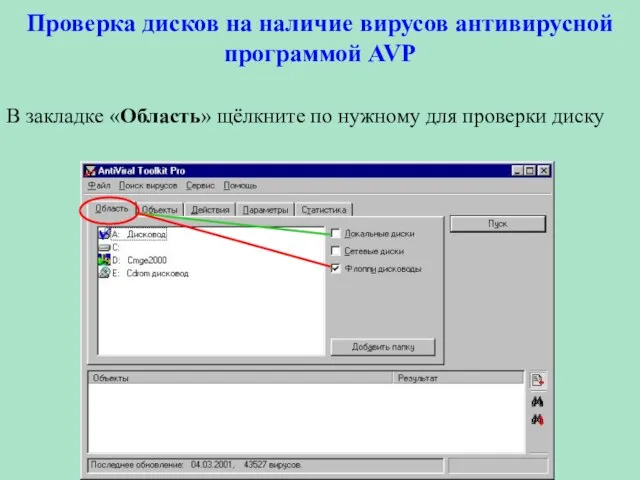

- 81. Проверка дисков на наличие вирусов антивирусной программой AVP В закладке «Область» щёлкните по нужному для проверки

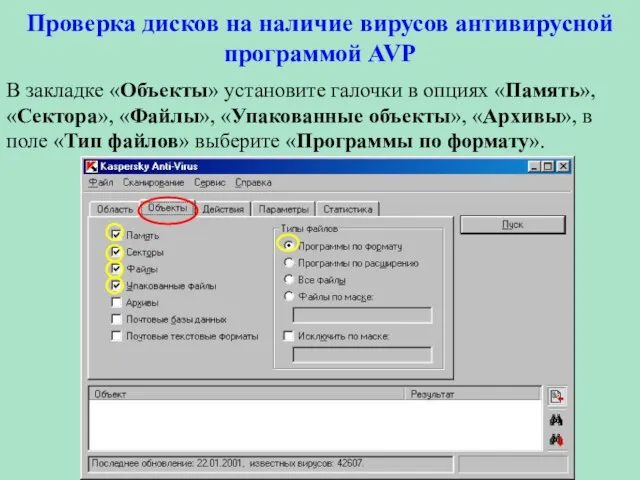

- 82. Проверка дисков на наличие вирусов антивирусной программой AVP В закладке «Объекты» установите галочки в опциях «Память»,

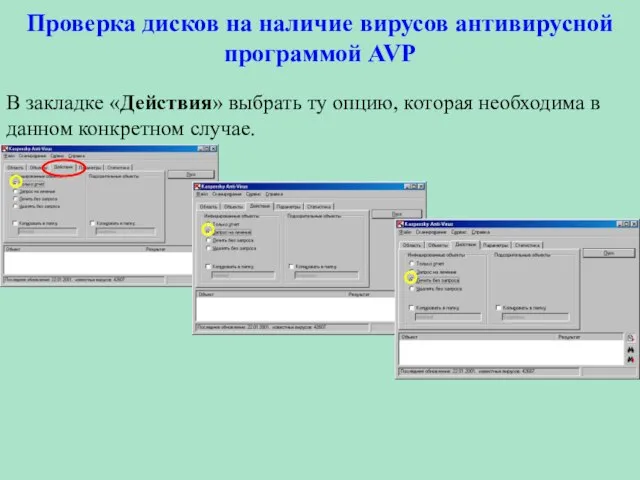

- 83. Проверка дисков на наличие вирусов антивирусной программой AVP В закладке «Действия» выбрать ту опцию, которая необходима

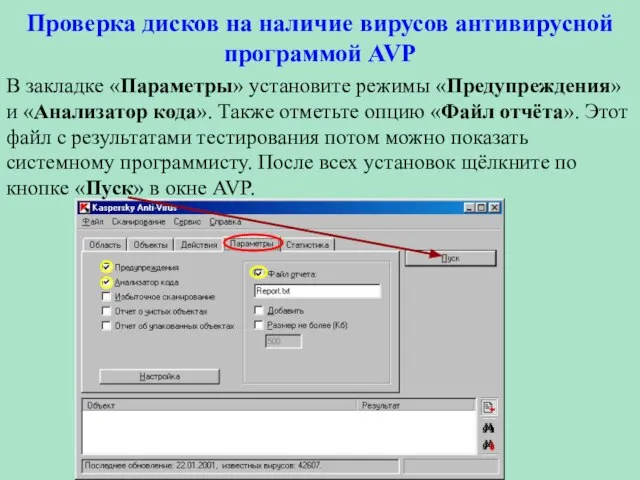

- 84. Проверка дисков на наличие вирусов антивирусной программой AVP В закладке «Параметры» установите режимы «Предупреждения» и «Анализатор

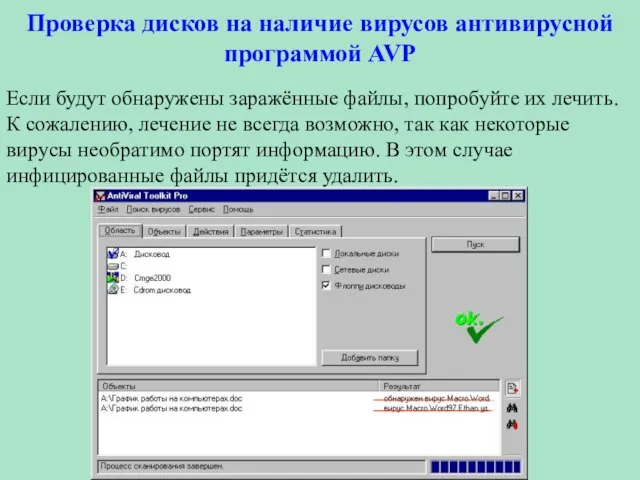

- 85. Проверка дисков на наличие вирусов антивирусной программой AVP Если будут обнаружены заражённые файлы, попробуйте их лечить.

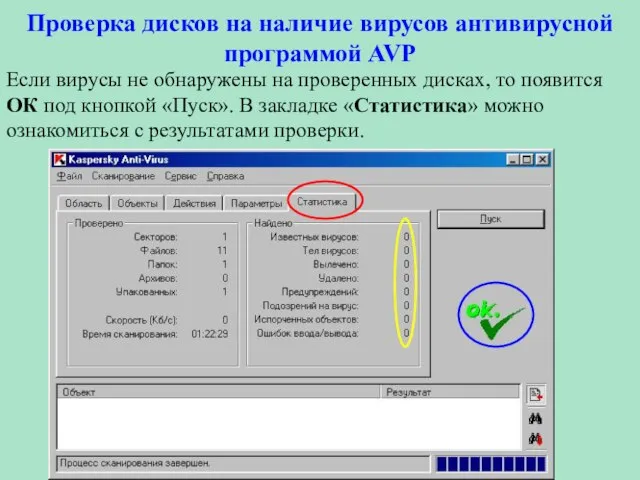

- 86. Проверка дисков на наличие вирусов антивирусной программой AVP Если вирусы не обнаружены на проверенных дисках, то

- 87. Контрольные вопросы: Каким требованиям должна отвечать антивирусная программа? Перечислите основные правила защиты от вирусов Какие антивирусные

- 89. Скачать презентацию

Презентация на тему Домашние животные

Презентация на тему Домашние животные  Взаимосвязь физического и духовного развития личности

Взаимосвязь физического и духовного развития личности История возникновения корпорации. Система ведения бизнеса. Работа в domain boost

История возникновения корпорации. Система ведения бизнеса. Работа в domain boost Использование передовой осветительной техники. Понятие о светорегуляторах (диммеры)

Использование передовой осветительной техники. Понятие о светорегуляторах (диммеры) Порядок проведения государственной (итоговой) аттестации обучающихся, освоивших образовательные программы основного общего обр

Порядок проведения государственной (итоговой) аттестации обучающихся, освоивших образовательные программы основного общего обр Святой покровитель земли русской – Сергий Радонежский

Святой покровитель земли русской – Сергий Радонежский Презентация на тему Выполнение простейших швов

Презентация на тему Выполнение простейших швов Великий иконописец Андрей Рублев

Великий иконописец Андрей Рублев Pismennoe_zadanie1_AfanasyevAA202st (2)

Pismennoe_zadanie1_AfanasyevAA202st (2) День Святого Валентина

День Святого Валентина ВДНХ. Эскизная концепция приветственной зоны в холле строения №230

ВДНХ. Эскизная концепция приветственной зоны в холле строения №230 Презентация на тему Революция 1917 года

Презентация на тему Революция 1917 года Партнеры OZON

Партнеры OZON Гончаров Иван Александрович

Гончаров Иван Александрович Зомби в паутине.

Зомби в паутине. Компульсивность и импульсивность: причины, проявления, способы коррекции

Компульсивность и импульсивность: причины, проявления, способы коррекции Налоговый кодекс Украины

Налоговый кодекс Украины Презентация Предмет: Мир вокруг нас Тема: Поверхность нашего края Класс: 4 Учитель: Клочкова Н.А.

Презентация Предмет: Мир вокруг нас Тема: Поверхность нашего края Класс: 4 Учитель: Клочкова Н.А. Качество обученности в ГБОУ СОШ №330

Качество обученности в ГБОУ СОШ №330 Прямоугольный параллелепипед. Площадь поверхности и объем Создадим комфорт собаке

Прямоугольный параллелепипед. Площадь поверхности и объем Создадим комфорт собаке How to Make a Career in America

How to Make a Career in America  London

London Кантователь. Кран-манипулятор

Кантователь. Кран-манипулятор Презентация на тему Происхождение и эволюция источников права Древней Индии

Презентация на тему Происхождение и эволюция источников права Древней Индии Социология, социальная психология

Социология, социальная психология Развитие связной речи у дошкольников

Развитие связной речи у дошкольников Презентация на тему Европейские революции 1848-49 гг.Первый Интернационал

Презентация на тему Европейские революции 1848-49 гг.Первый Интернационал Приготовление п/ф крупнокусковых, порционных, мелкокусковых из свинины и баранины

Приготовление п/ф крупнокусковых, порционных, мелкокусковых из свинины и баранины