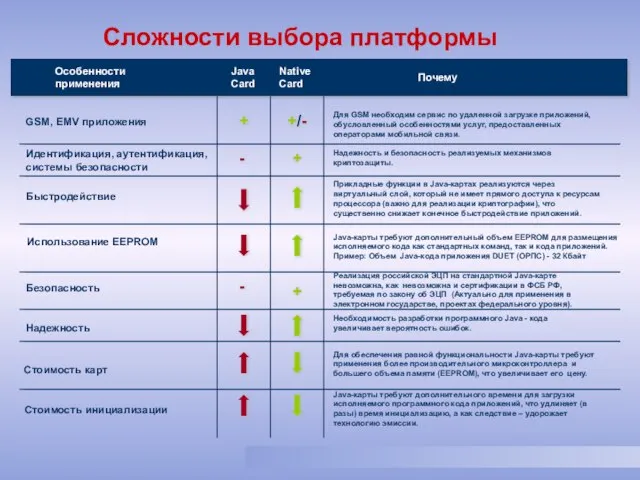

услуг, предоставленных операторами мобильной связи.

Надежность и безопасность реализуемых механизмов криптозащиты.

Прикладные функции в Java-картах реализуются через виртуальный слой, который не имеет прямого доступа к ресурсам процессора (важно для реализации криптографии), что существенно снижает конечное быстродействие приложений.

Java-карты требуют дополнительный объем EEPROM для размещения исполняемого кода как стандартных команд, так и кода приложений.

Пример: Объем Java-кода приложения DUET (ОРПС) - 32 Кбайт

Реализация российской ЭЦП на стандартной Java-карте невозможна, как невозможна и сертификации в ФСБ РФ, требуемая по закону об ЭЦП (Актуально для применения в электронном государстве, проектах федерального уровня).

Необходимость разработки программного Java - кода увеличивает вероятность ошибок.

Для обеспечения равной функциональности Java-карты требуют применения более производительного микроконтроллера и большего объема памяти (EEPROM), что увеличивает его цену.

Java-карты требуют дополнительного времени для загрузки исполняемого программного кода приложений, что удлиняет (в разы) время инициализацию, а как следствие – удорожает технологию эмиссии.

GSM, EMV приложения

Идентификация, аутентификация, системы безопасности

Быстродействие

Использование EEPROM

Безопасность

Надежность

Стоимость карт

Стоимость инициализации

+

+/-

-

+

+

-

Особенности применения

Java Card

Native Card

Почему

Презентация на тему Образ черкесского воина в творчестве М.Ю.Лермонтова

Презентация на тему Образ черкесского воина в творчестве М.Ю.Лермонтова Презентация без названия

Презентация без названия Русская механика

Русская механика 85098d15eff741ddb056b49a74c773e6

85098d15eff741ddb056b49a74c773e6 Общественный фонд«Добровольное Общество «Милосердие»проект«Казахстан без Сирот!»

Общественный фонд«Добровольное Общество «Милосердие»проект«Казахстан без Сирот!» Олимпийские игры – символ мира и единения

Олимпийские игры – символ мира и единения Правила личной гигиены

Правила личной гигиены Предложение Группы компаний СИС для ОФИСНЫХ ЗДАНИЙ. - презентация___________________________________________________________________________________________________________________

Предложение Группы компаний СИС для ОФИСНЫХ ЗДАНИЙ. - презентация___________________________________________________________________________________________________________________ Дизайн упаковки. Темы для выпускной квалификационной работы

Дизайн упаковки. Темы для выпускной квалификационной работы Двухфакторная теория Герцберга

Двухфакторная теория Герцберга 20170225_pochvy

20170225_pochvy Компьютер и здоровье 10 класс

Компьютер и здоровье 10 класс Правила санитарии, гигиены и безопасной работы

Правила санитарии, гигиены и безопасной работы Нормативные документы. Обязанности вожатого

Нормативные документы. Обязанности вожатого Презентация на тему Темза

Презентация на тему Темза  «Беспроводные системы связи в управлении перевозочным процессом и обеспечении безопасности движения»

«Беспроводные системы связи в управлении перевозочным процессом и обеспечении безопасности движения» Презентация на тему Как вести себя дома

Презентация на тему Как вести себя дома  Криминогенные ситуации в доме, в подъезде, на улице (5 класс)

Криминогенные ситуации в доме, в подъезде, на улице (5 класс) Древние орнаменты в творчестве художников разного времени. 6 класс

Древние орнаменты в творчестве художников разного времени. 6 класс Внедрение принципов экологического менеджмента в пао ФСК ЕЭС

Внедрение принципов экологического менеджмента в пао ФСК ЕЭС Югендстиль. Возникновение и описание

Югендстиль. Возникновение и описание Хит 2009 Экзотический фрукт!

Хит 2009 Экзотический фрукт! С чего начать свое дело: бизнес-план (пошаговая инструкция: как составить бизнес-план)

С чего начать свое дело: бизнес-план (пошаговая инструкция: как составить бизнес-план) Обучение иноязычному дискурсу с применением компьютерных технологий. Темы работ

Обучение иноязычному дискурсу с применением компьютерных технологий. Темы работ Представление курса

Представление курса Зеленый материк планеты

Зеленый материк планеты ПРОЕКТЫ СТАНДАРТОВ В СИСТЕМЕ ПЕРСОНАЛЬНОГО УЧЕТА НАСЕЛЕНИЯ РОССИИ Е. В. Бойченко ЗАО «ИВЦ ИНСОФТ»

ПРОЕКТЫ СТАНДАРТОВ В СИСТЕМЕ ПЕРСОНАЛЬНОГО УЧЕТА НАСЕЛЕНИЯ РОССИИ Е. В. Бойченко ЗАО «ИВЦ ИНСОФТ» Формы отчета о самообследовании

Формы отчета о самообследовании