Содержание

- 2. Задачи: изучить и проанализировать литературу и источники интернета по теме проекта; выявить проблемы информационной безопасности и

- 3. Информационная безопасность Информационная безопасность (ИБ) – это сохранение и защита информации, а также ее важнейших элементов,

- 4. Главные принципы информационной безопасности Конфиденциальность. Это значит ввести в действие контроль, чтобы гарантировать достаточный уровень безопасности

- 5. Целостность. Целостность имеет дело с элементами управления, которые связаны с обеспечением того, чтобы корпоративная информация была

- 6. Контроль информационной безопасности Обеспечить полноценную и надежную информационную безопасность предприятия можно только при условии применения комплексного

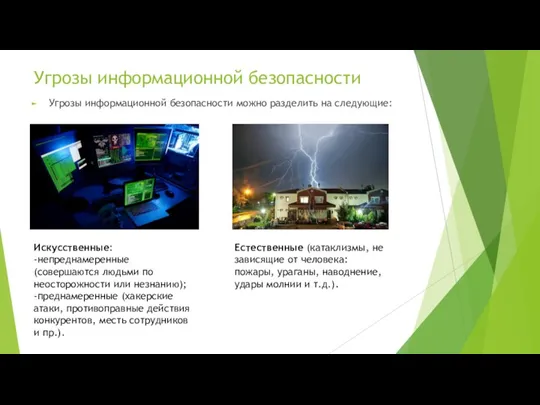

- 7. Угрозы информационной безопасности Угрозы информационной безопасности можно разделить на следующие: Искусственные: -непреднамеренные (совершаются людьми по неосторожности

- 8. Вредоносные программы как угроза информационной безопасности Баранова Е.К и Бабаш А.В в своей книге "Информационная безопасность

- 9. Виды средств защиты информации Виды средств защиты информационной безопасности можно разделить на следующие: Антивирусные программы Облачный

- 10. Правовое регулирование защиты информации Правовую основу информационной безопасности обеспечивает государство. Защита информации регулируется международными конвенциями, Конституцией,

- 11. Практическая часть В ходе практической части был разработан буклет по данной теме.Его можно изучить всем желающим

- 12. Вывод Информационная безопасность очень важна для комфортной жизни и успешного развития бизнеса. Особенно актуально это стало

- 13. Список используемых источников 1. Информационная безопасность (https://pirit.biz/reshenija/informacionnaja-bezopasnost) 2. Информационная безопасность (https://searchinform.ru/informatsionnaya-bezopasnost/) 3. Меры защиты информации (https://helpiks.org/9-884.html)

- 15. Скачать презентацию

Система управления контентом Wix.com

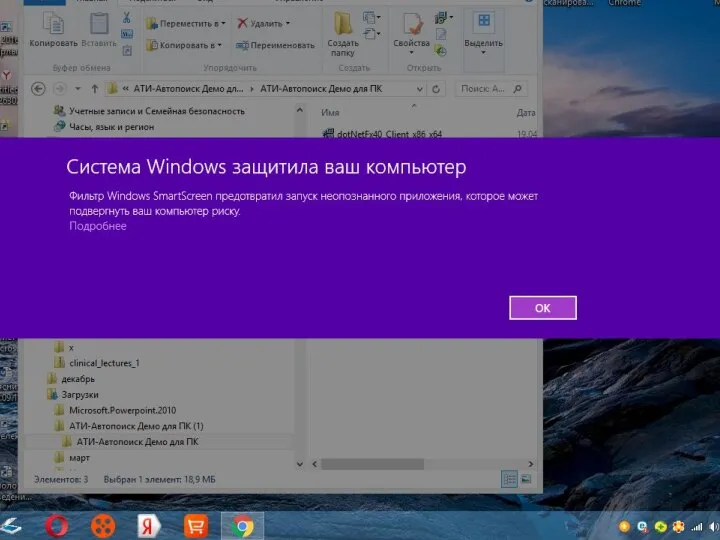

Система управления контентом Wix.com АТИ Автопоиск

АТИ Автопоиск Структурная схема ПК. Тестирование Центральная часть компьютера

Структурная схема ПК. Тестирование Центральная часть компьютера Вставка в документ художественного текста и рисунков

Вставка в документ художественного текста и рисунков Software Testers Coaching Program. Introduction to STCP

Software Testers Coaching Program. Introduction to STCP Защищённая, полнофункциональная и совершенно бесплатная система видеоконференций

Защищённая, полнофункциональная и совершенно бесплатная система видеоконференций Язык Python

Язык Python Проверка и оценка навыков работы с текстовым процессором MS Word

Проверка и оценка навыков работы с текстовым процессором MS Word Автоматизированные системы

Автоматизированные системы Презентация на тему Информационное моделирование как метод познания

Презентация на тему Информационное моделирование как метод познания  Программа Велосипедист Уфа

Программа Велосипедист Уфа Построение графиков

Построение графиков Профилактика интернет зависимости

Профилактика интернет зависимости Персональные данные: проблемы использования и защиты

Персональные данные: проблемы использования и защиты Информационная безопасность: mr. Robot в реалиях российского университета. Классификация видов угроз ИБ

Информационная безопасность: mr. Robot в реалиях российского университета. Классификация видов угроз ИБ Фітнес-асистент

Фітнес-асистент Циклы с неизвестным числом повторений, итерационные

Циклы с неизвестным числом повторений, итерационные ТЕОРИЯ ИНФОРМАЦИОННЫХ ПРОЦЕССОВ И СИСТЕМ форма контроля: экзамен, курсовая работа лектор – Барановская Татьяна Петровна, доктор

ТЕОРИЯ ИНФОРМАЦИОННЫХ ПРОЦЕССОВ И СИСТЕМ форма контроля: экзамен, курсовая работа лектор – Барановская Татьяна Петровна, доктор  Видеокомфорт - облачное видеонаблюдение

Видеокомфорт - облачное видеонаблюдение Тестирование методом черного ящика

Тестирование методом черного ящика Презентация на тему Сервисные программы (утилиты)

Презентация на тему Сервисные программы (утилиты)  Работа с файлами. Лекция 3

Работа с файлами. Лекция 3 Пиксельные задачи первого типа

Пиксельные задачи первого типа Компьютерные технологии и информационные системы. Тема 3.2

Компьютерные технологии и информационные системы. Тема 3.2 Мы идём в библиотеку

Мы идём в библиотеку Оcновные возможности интерфейса PowerPoint

Оcновные возможности интерфейса PowerPoint Анимация

Анимация Школа инженера Основы веб-разработки: JavaScript

Школа инженера Основы веб-разработки: JavaScript