Информационная безопасность: mr. Robot в реалиях российского университета. Классификация видов угроз ИБ

Содержание

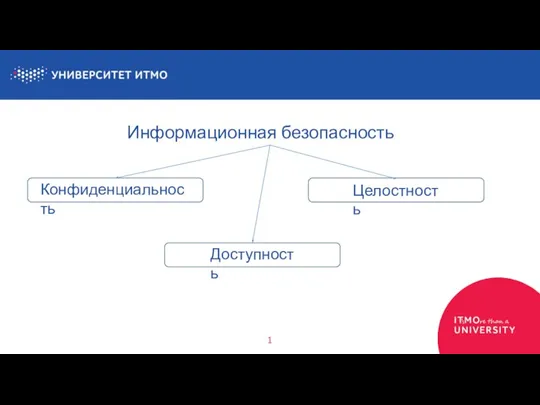

- 2. 1 Информационная безопасность Целостность Конфиденциальность Доступность

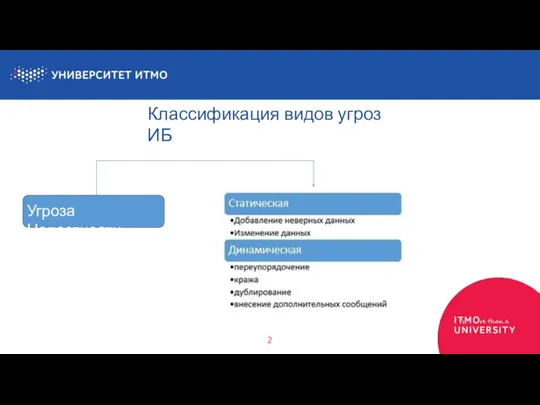

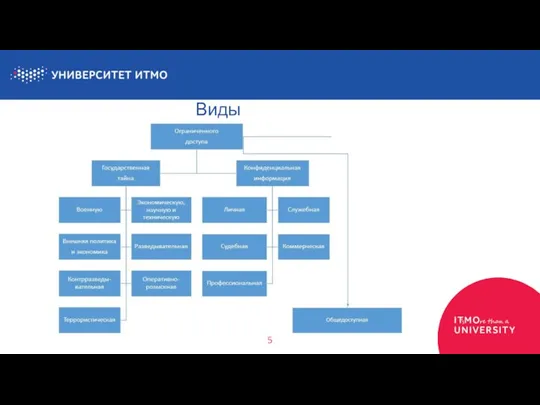

- 3. 2 Классификация видов угроз ИБ

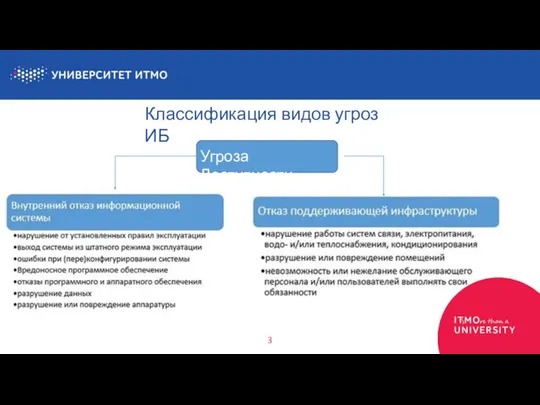

- 4. 3 Классификация видов угроз ИБ

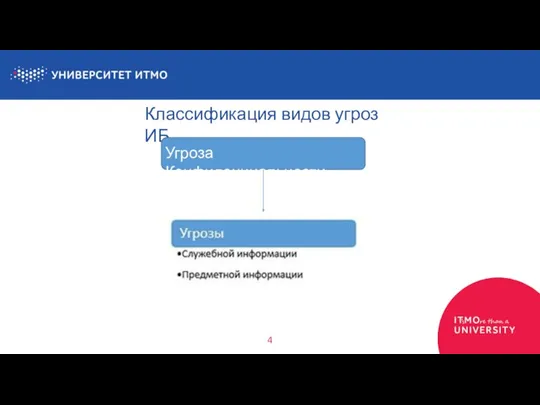

- 5. 4 Классификация видов угроз ИБ

- 6. 5 Виды информации

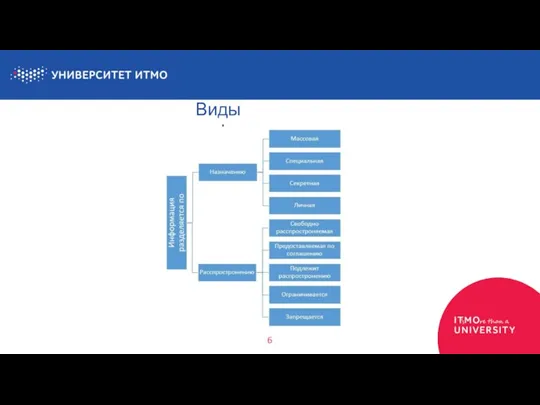

- 7. 6 Виды информации

- 8. 7 Модель информационной безопасности

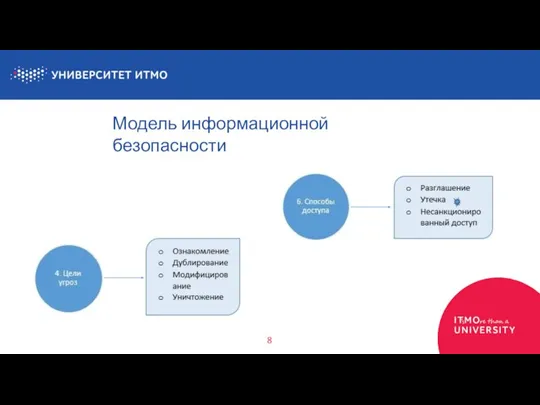

- 9. 8 Модель информационной безопасности

- 10. 9 Модель информационной безопасности

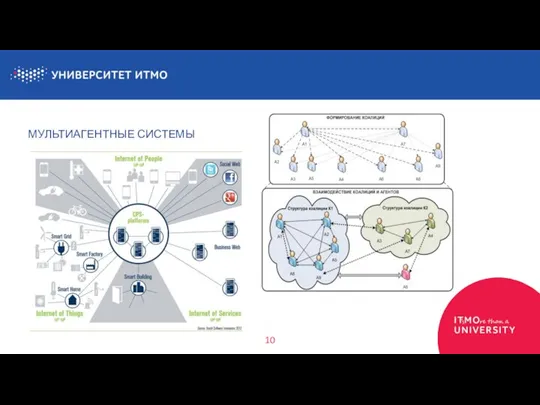

- 11. 10 МУЛЬТИАГЕНТНЫЕ СИСТЕМЫ

- 12. 11 АКТУАЛЬНОСТЬ

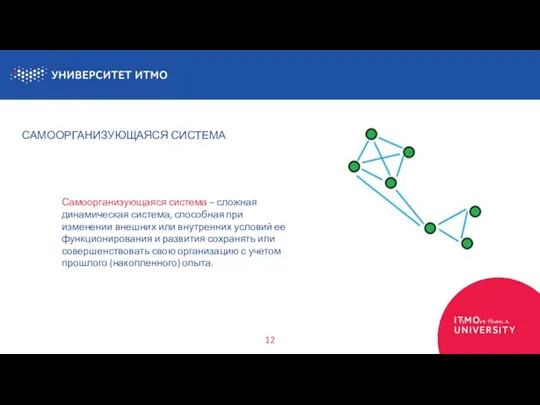

- 13. САМООРГАНИЗУЮЩАЯСЯ СИСТЕМА Самоорганизующаяся система – сложная динамическая система, способная при изменении внешних или внутренних условий ее

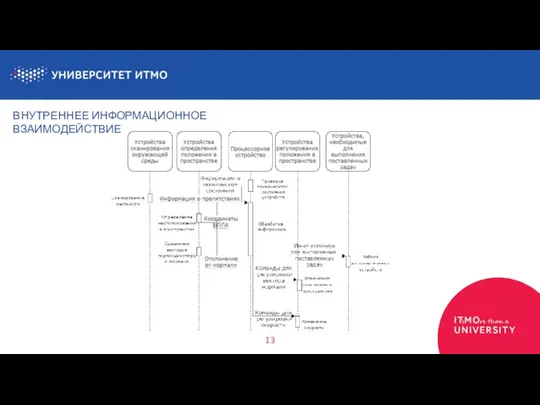

- 14. 13 ВНУТРЕННЕЕ ИНФОРМАЦИОННОЕ ВЗАИМОДЕЙСТВИЕ

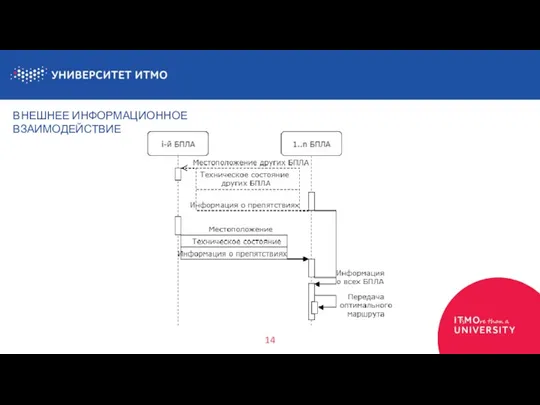

- 15. 14 ВНЕШНЕЕ ИНФОРМАЦИОННОЕ ВЗАИМОДЕЙСТВИЕ

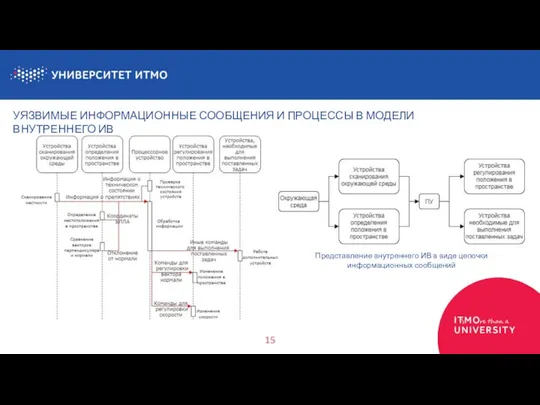

- 16. 15 УЯЗВИМЫЕ ИНФОРМАЦИОННЫЕ СООБЩЕНИЯ И ПРОЦЕССЫ В МОДЕЛИ ВНУТРЕННЕГО ИВ Представление внутреннего ИВ в виде цепочки

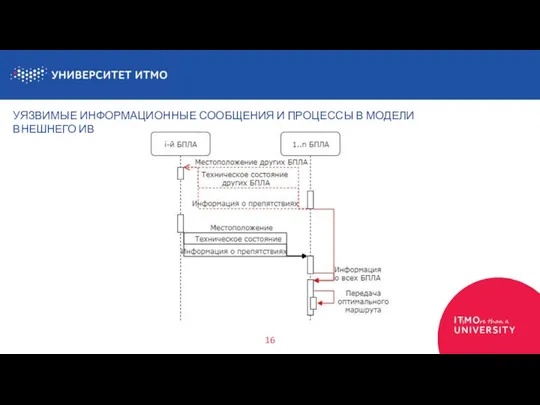

- 17. 16 УЯЗВИМЫЕ ИНФОРМАЦИОННЫЕ СООБЩЕНИЯ И ПРОЦЕССЫ В МОДЕЛИ ВНЕШНЕГО ИВ

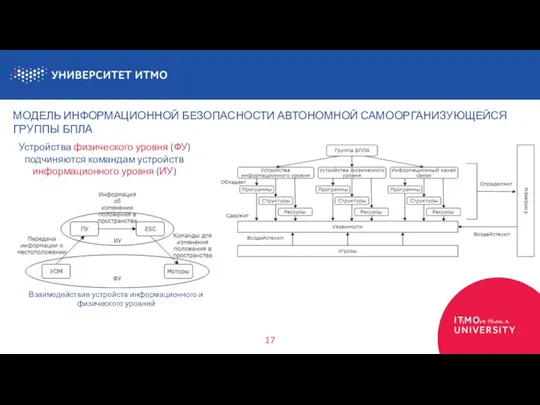

- 18. 17 МОДЕЛЬ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ АВТОНОМНОЙ САМООРГАНИЗУЮЩЕЙСЯ ГРУППЫ БПЛА Устройства физического уровня (ФУ) подчиняются командам устройств информационного

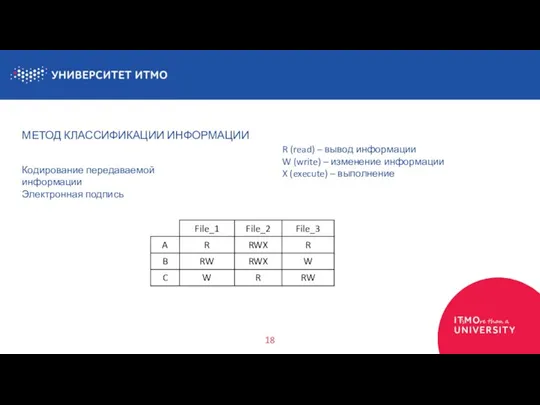

- 19. МЕТОД КЛАССИФИКАЦИИ ИНФОРМАЦИИ 18 Кодирование передаваемой информации Электронная подпись R (read) – вывод информации W (write)

- 20. МОБИЛЬНАЯ КРИПТОГРАФИЯ 19 Кодирование передаваемой информации Выполнение на стороне «клиента» Шифрование функции Передача программы Выполнение программы

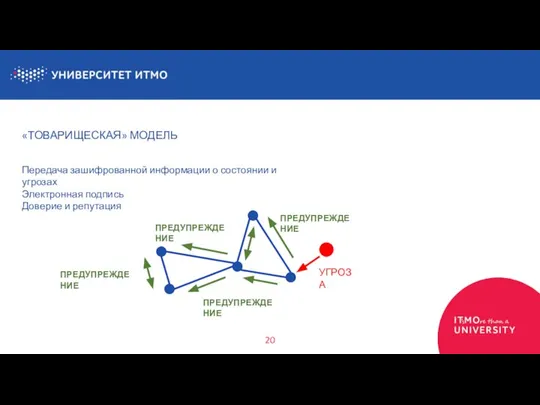

- 21. «ТОВАРИЩЕСКАЯ» МОДЕЛЬ 20 Передача зашифрованной информации о состоянии и угрозах Электронная подпись Доверие и репутация УГРОЗА

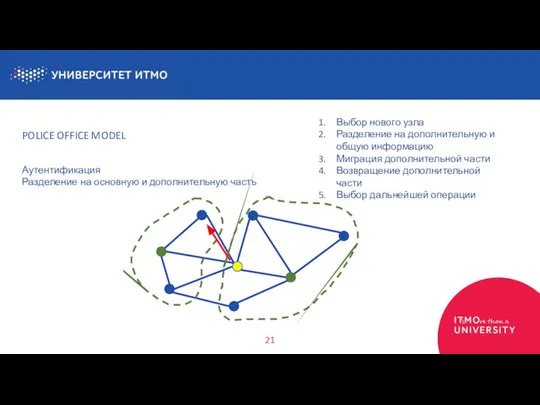

- 22. POLICE OFFICE MODEL 21 Аутентификация Разделение на основную и дополнительную часть Выбор нового узла Разделение на

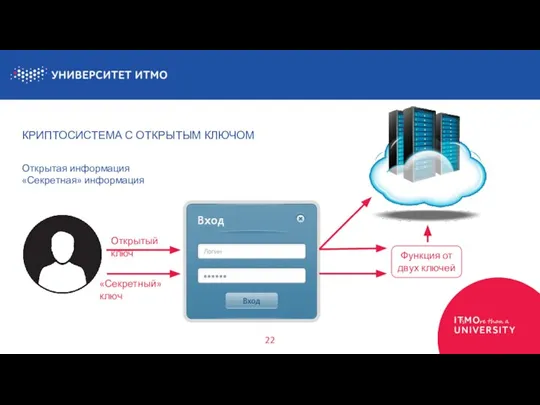

- 23. КРИПТОСИСТЕМА С ОТКРЫТЫМ КЛЮЧОМ 22 Открытая информация «Секретная» информация Открытый ключ «Секретный» ключ Функция от двух

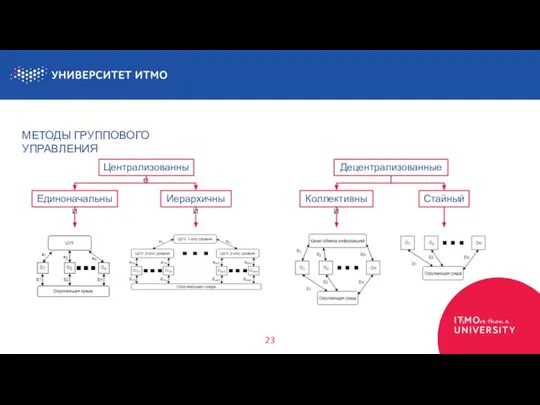

- 24. МЕТОДЫ ГРУППОВОГО УПРАВЛЕНИЯ 23 Централизованные Децентрализованные Единоначальный Иерархичный Коллективный Стайный

- 25. СРАВНЕНИЕ МЕТОДОВ ГРУППОВОГО УПРАВЛЕНИЯ 24

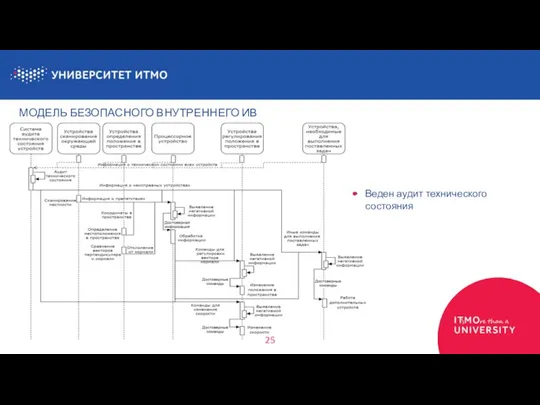

- 26. МОДЕЛЬ БЕЗОПАСНОГО ВНУТРЕННЕГО ИВ 25 Веден аудит технического состояния

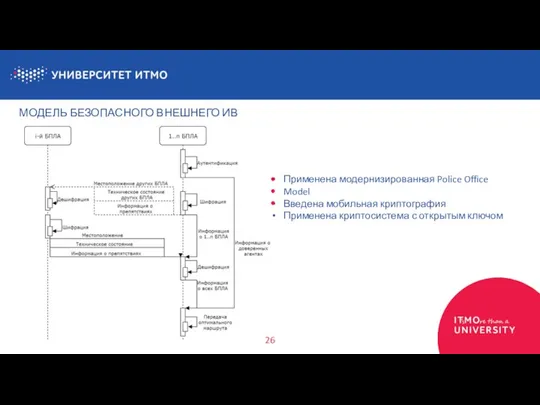

- 27. МОДЕЛЬ БЕЗОПАСНОГО ВНЕШНЕГО ИВ 26 Применена модернизированная Police Office Model Введена мобильная криптография Применена криптосистема с

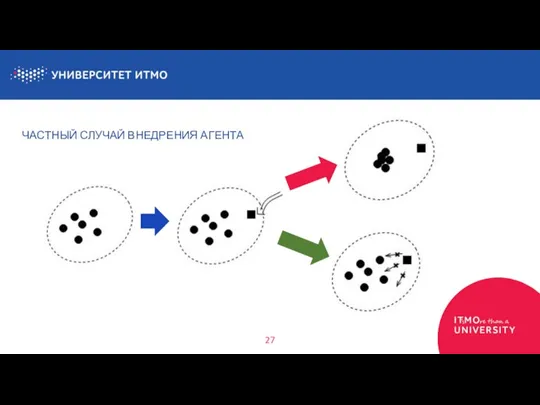

- 28. ЧАСТНЫЙ СЛУЧАЙ ВНЕДРЕНИЯ АГЕНТА 27

- 29. MULTIAGENT SYSTEMS 28 [email protected] – научный руководитель лаборатории [email protected] – ответственный за БПЛА

- 30. ЛИТЕРАТУРА 29 Бирюков А. Информационная безопасность: защита и нападение. – Litres, 2017. Konheim A. G. Computer

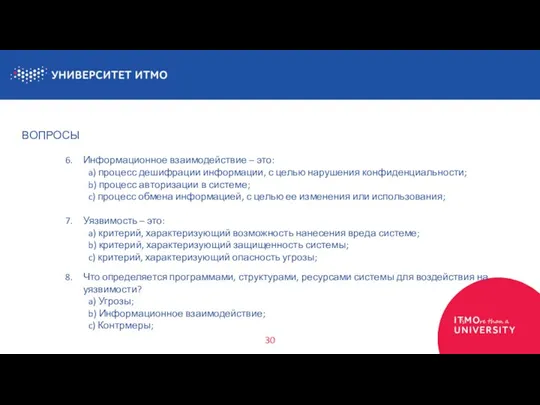

- 31. ВОПРОСЫ 30 Информационное взаимодействие – это: a) процесс дешифрации информации, с целью нарушения конфиденциальности; b) процесс

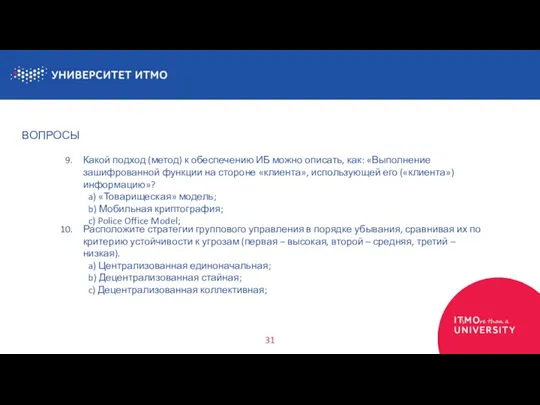

- 32. ВОПРОСЫ 31 Какой подход (метод) к обеспечению ИБ можно описать, как: «Выполнение зашифрованной функции на стороне

- 34. Скачать презентацию

Работа агентов - индивидуальных предпринимателей с ВЕБ-Киас

Работа агентов - индивидуальных предпринимателей с ВЕБ-Киас Презентация на тему Язык программирования Си

Презентация на тему Язык программирования Си  HTML и CSS. Работа с изображениями. Создание обоев

HTML и CSS. Работа с изображениями. Создание обоев Компуктерные сети

Компуктерные сети Виды информационных технологий

Виды информационных технологий ПО и его классификация

ПО и его классификация Организация сетевого сотрудничества как форма медиаобразования

Организация сетевого сотрудничества как форма медиаобразования Современные операционные системы для ПК

Современные операционные системы для ПК Дестабилизирующее воздействие и несанкционированный доступ к информации

Дестабилизирующее воздействие и несанкционированный доступ к информации Zenge. Мобильное решение

Zenge. Мобильное решение Борьба с несанкционированным доступом и вирусами

Борьба с несанкционированным доступом и вирусами Группа кск Пегас(ролевая). Чемпионат мира

Группа кск Пегас(ролевая). Чемпионат мира Культура конкурсного поведения

Культура конкурсного поведения Цветовая модель Lab

Цветовая модель Lab Графический редактор

Графический редактор Программное обеспечение Gimp

Программное обеспечение Gimp Линейные алгоритмы и их реализация на языке программирования Pascal

Линейные алгоритмы и их реализация на языке программирования Pascal Инфиксный оператор

Инфиксный оператор Основы системологии. Системный анализ

Основы системологии. Системный анализ Рамки для аватарок

Рамки для аватарок Основные теоретические вопросы проектирования ПОР. Шум квантования

Основные теоретические вопросы проектирования ПОР. Шум квантования Шифрование с открытым ключом. Алгоритм RSA

Шифрование с открытым ключом. Алгоритм RSA Информационные технологии в Самарской глубинке

Информационные технологии в Самарской глубинке Презентация на тему Сложные таблицы (7 класс)

Презентация на тему Сложные таблицы (7 класс)  Страна информатика

Страна информатика Презентация "Виртуальный читальный зал" - скачать презентации по Информатике

Презентация "Виртуальный читальный зал" - скачать презентации по Информатике Исследование проблемной области на наличие аналогичных разработок программного обеспечения

Исследование проблемной области на наличие аналогичных разработок программного обеспечения Осн_программирование_раздел_1

Осн_программирование_раздел_1