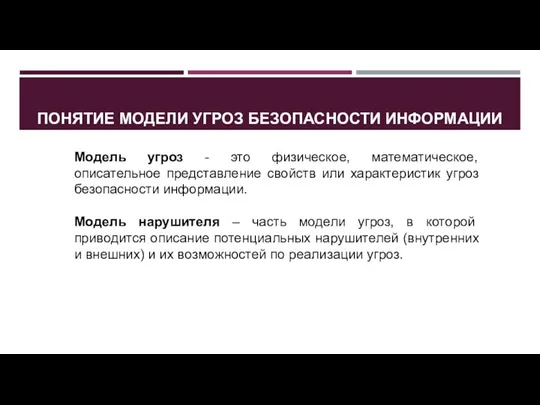

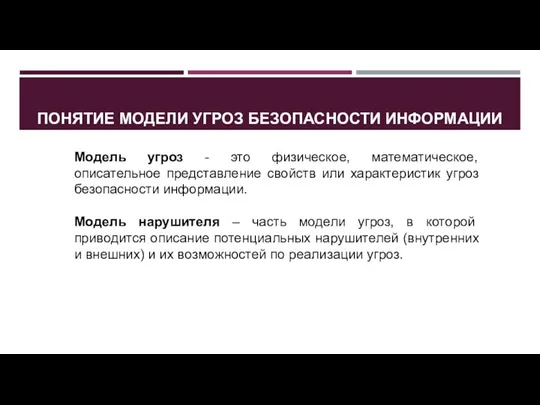

Слайд 2ПОНЯТИЕ МОДЕЛИ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ

Модель угроз - это физическое, математическое, описательное представление

свойств или характеристик угроз безопасности информации.

Модель нарушителя – часть модели угроз, в которой приводится описание потенциальных нарушителей (внутренних и внешних) и их возможностей по реализации угроз.

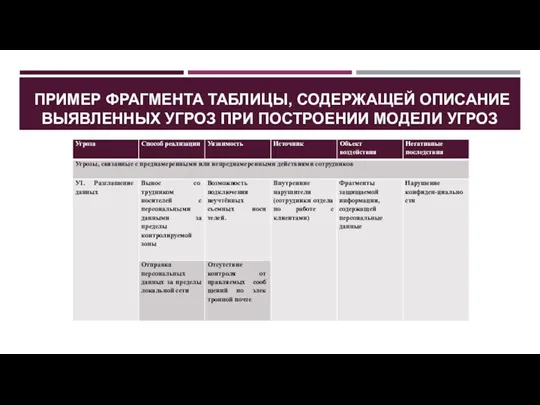

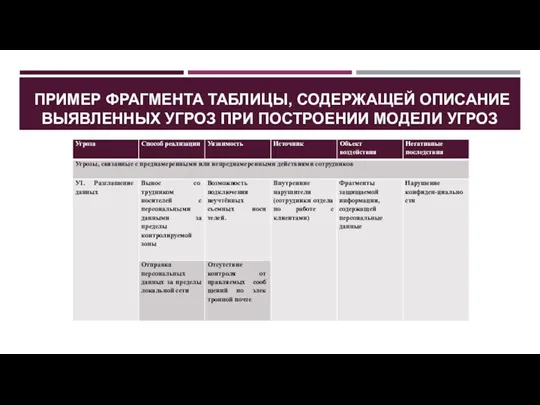

Слайд 3ПРИМЕР ФРАГМЕНТА ТАБЛИЦЫ, СОДЕРЖАЩЕЙ ОПИСАНИЕ ВЫЯВЛЕННЫХ УГРОЗ ПРИ ПОСТРОЕНИИ МОДЕЛИ УГРОЗ

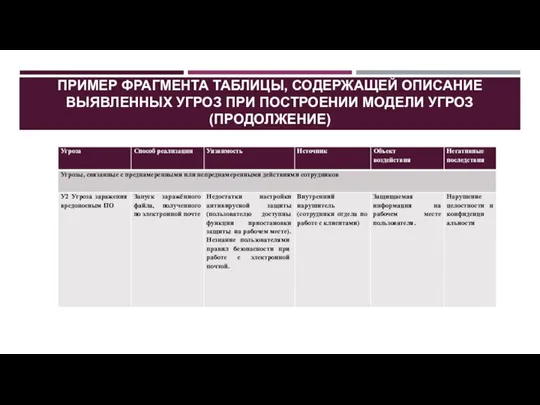

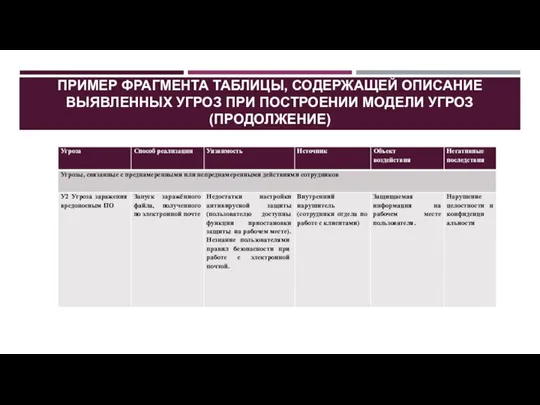

Слайд 4ПРИМЕР ФРАГМЕНТА ТАБЛИЦЫ, СОДЕРЖАЩЕЙ ОПИСАНИЕ ВЫЯВЛЕННЫХ УГРОЗ ПРИ ПОСТРОЕНИИ МОДЕЛИ УГРОЗ(ПРОДОЛЖЕНИЕ)

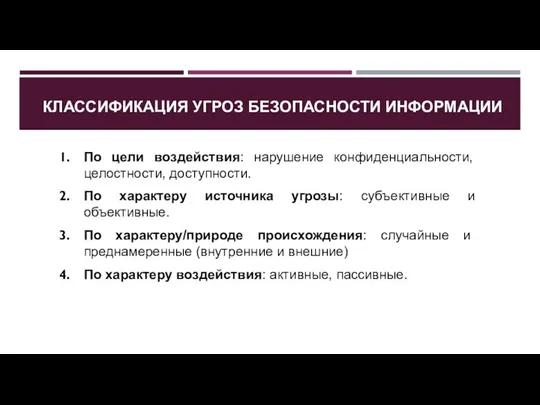

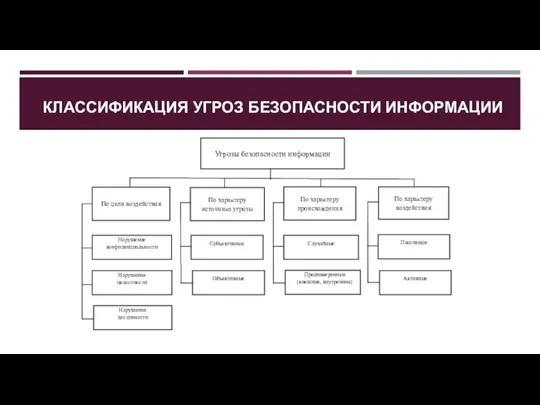

Слайд 5КЛАССИФИКАЦИЯ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ

По цели воздействия: нарушение конфиденциальности, целостности, доступности.

По характеру источника

угрозы: субъективные и объективные.

По характеру/природе происхождения: случайные и преднамеренные (внутренние и внешние)

По характеру воздействия: активные, пассивные.

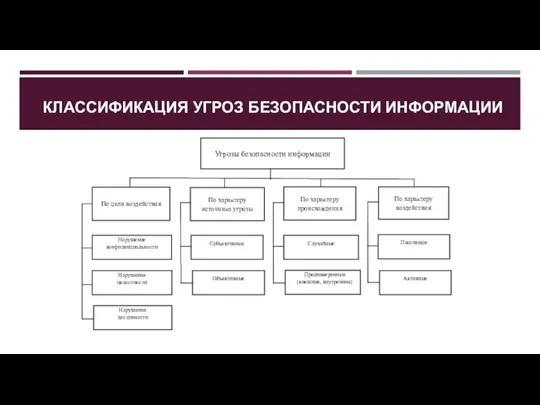

Слайд 6КЛАССИФИКАЦИЯ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ

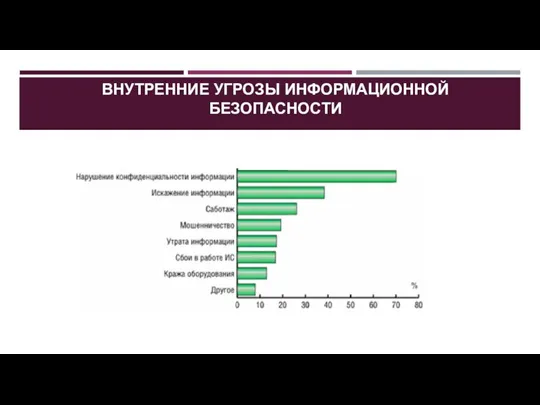

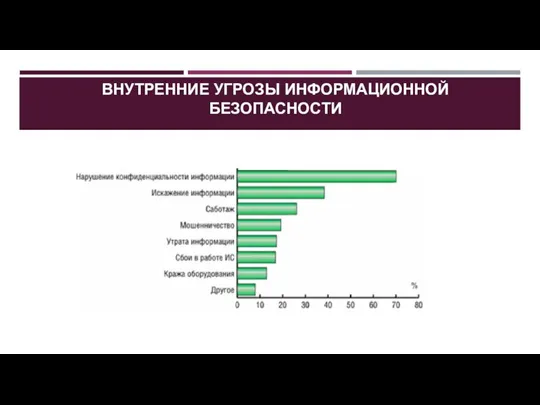

Слайд 7ВНУТРЕННИЕ УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

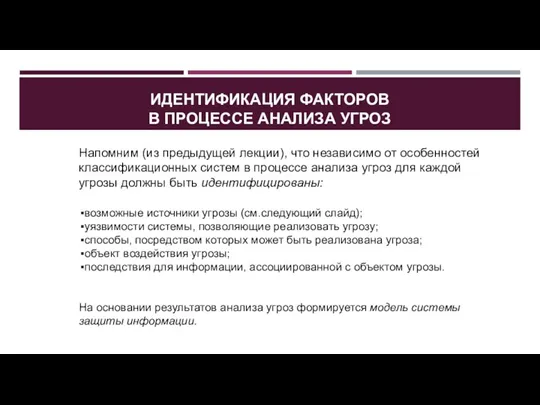

Слайд 8ИДЕНТИФИКАЦИЯ ФАКТОРОВ

В ПРОЦЕССЕ АНАЛИЗА УГРОЗ

Напомним (из предыдущей лекции), что независимо от

особенностей классификационных систем в процессе анализа угроз для каждой угрозы должны быть идентифицированы:

возможные источники угрозы (см.следующий слайд);

уязвимости системы, позволяющие реализовать угрозу;

способы, посредством которых может быть реализована угроза;

объект воздействия угрозы;

последствия для информации, ассоциированной с объектом угрозы.

На основании результатов анализа угроз формируется модель системы защиты информации.

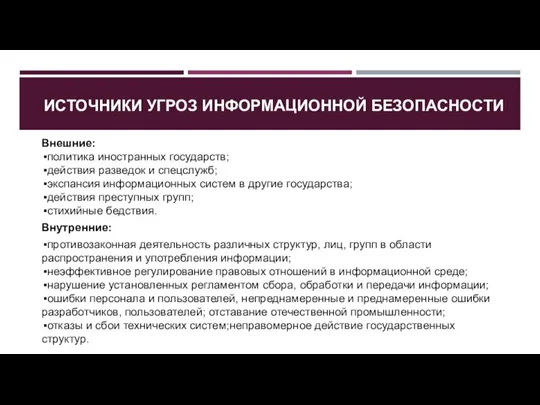

Слайд 9ИСТОЧНИКИ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Внешние:

политика иностранных государств;

действия разведок и спецслужб;

экспансия информационных

систем в другие государства;

действия преступных групп;

стихийные бедствия.

Внутренние:

противозаконная деятельность различных структур, лиц, групп в области распространения и употребления информации;

неэффективное регулирование правовых отношений в информационной среде;

нарушение установленных регламентом сбора, обработки и передачи информации;

ошибки персонала и пользователей, непреднамеренные и преднамеренные ошибки разработчиков, пользователей; отставание отечественной промышленности;

отказы и сбои технических систем;неправомерное действие государственных структур.

Слайд 10НЕФОРМАЛЬНАЯ МОДЕЛЬ НАРУШИТЕЛЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Нарушитель – это лицо, предпринявшее попытку выполнения запрещенных

операций (действий) по ошибке, незнанию или осознанно со злым умыслом (из корыстных интересов) или без такового (ради игры или удовольствия, с целью самоутверждения и т.п.) и использующее для этого различные возможности, методы и средства.

Злоумышленник - нарушитель, намеренно идущий на нарушение из корыстных побуждений.

Неформальная модель нарушителя отражает его практические и теоретические возможности, априорные знания, время и место действия и т.п.

Слайд 11НЕФОРМАЛЬНАЯ МОДЕЛЬ НАРУШИТЕЛЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Определение конкретных значений характеристик возможных нарушителей в значительной

степени субъективно.

Модель нарушителя, построенная с учетом особенностей конкретной предметной области и технологии обработки информации, может быть представлена перечислением нескольких вариантов его облика.

Каждый вид нарушителя должен быть охарактеризован значениями характеристик (см. следующий слайд).

Слайд 12НЕФОРМАЛЬНАЯ МОДЕЛЬ НАРУШИТЕЛЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

При разработке неформальной модели нарушителя определяются:

предположения о

категориях лиц, к которым может принадлежать нарушитель;

предположения о мотивах действий нарушителя (преследуемых нарушителем целях);

предположения о квалификации нарушителя и его технической оснащенности (об используемых для совершения нарушения методах и средства);

ограничения и предположения о характере возможных действий нарушителей. По отношению к информационным ресурсам нарушители могут быть внутренними (из числа персонала) или внешними (посторонними лицами).

Слайд 13КЛАССИФИКАЦИЯ НАРУШИТЕЛЯ

ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

по уровню знаний об информационной системе;

по уровню возможностей

(используемым методам и средствам);

по времени действия;

по месту действия.

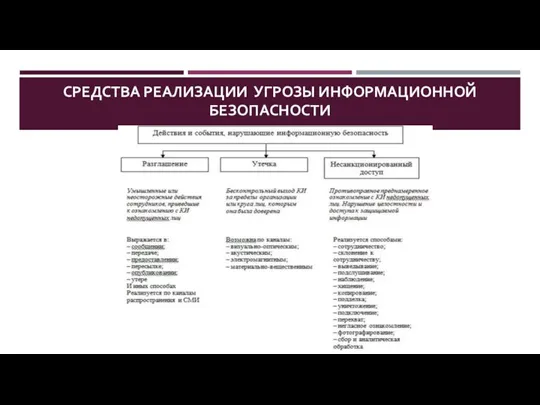

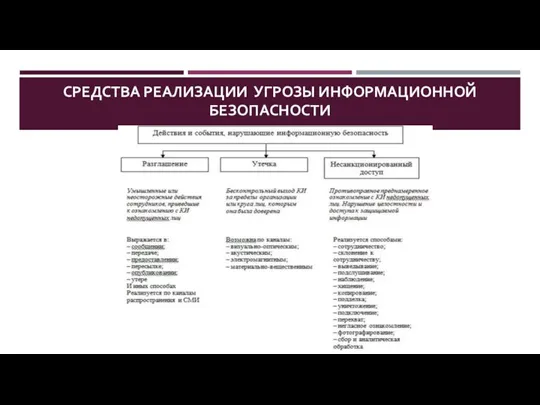

Слайд 14СРЕДСТВА РЕАЛИЗАЦИИ УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

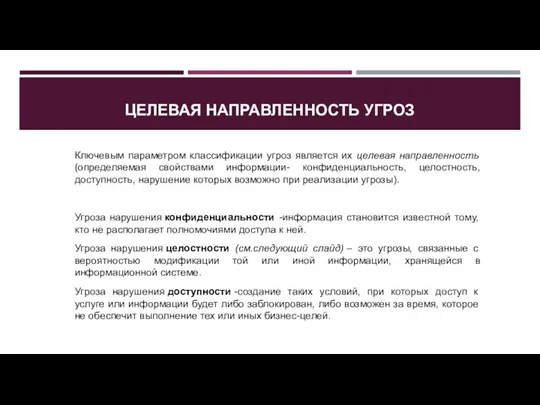

Слайд 15ЦЕЛЕВАЯ НАПРАВЛЕННОСТЬ УГРОЗ

Ключевым параметром классификации угроз является их целевая направленность (определяемая

свойствами информации- конфиденциальность, целостность, доступность, нарушение которых возможно при реализации угрозы).

Угроза нарушения конфиденциальности -информация становится известной тому, кто не располагает полномочиями доступа к ней.

Угроза нарушения целостности (см.следующий слайд) – это угрозы, связанные с вероятностью модификации той или иной информации, хранящейся в информационной системе.

Угроза нарушения доступности -создание таких условий, при которых доступ к услуге или информации будет либо заблокирован, либо возможен за время, которое не обеспечит выполнение тех или иных бизнес-целей.

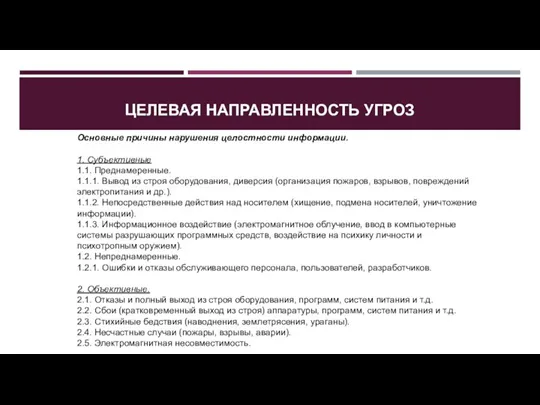

Слайд 16ЦЕЛЕВАЯ НАПРАВЛЕННОСТЬ УГРОЗ

Основные причины нарушения целостности информации.

1. Субъективные

1.1. Преднамеренные.

1.1.1. Вывод из

строя оборудования, диверсия (организация пожаров, взрывов, повреждений электропитания и др.).

1.1.2. Непосредственные действия над носителем (хищение, подмена носителей, уничтожение информации).

1.1.3. Информационное воздействие (электромагнитное облучение, ввод в компьютерные системы разрушающих программных средств, воздействие на психику личности и психотропным оружием).

1.2. Непреднамеренные.

1.2.1. Ошибки и отказы обслуживающего персонала, пользователей, разработчиков.

2. Объективные.

2.1. Отказы и полный выход из строя оборудования, программ, систем питания и т.д.

2.2. Сбои (кратковременный выход из строя) аппаратуры, программ, систем питания и т.д.

2.3. Стихийные бедствия (наводнения, землетрясения, ураганы).

2.4. Несчастные случаи (пожары, взрывы, аварии).

2.5. Электромагнитная несовместимость.

Языки программирования и структуры данных

Языки программирования и структуры данных Разновидности меню

Разновидности меню Вводное обучение по Битрикс 24 для LeadGram

Вводное обучение по Битрикс 24 для LeadGram Программирование на языке Python. Алгоритм и его свойства

Программирование на языке Python. Алгоритм и его свойства Работу выполнил Пестов Григорий Работу выполнил Пестов Григорий ученик 9г класса МОУ СОШ с УИОП пгт. Ленинское Учитель Е.И.

Работу выполнил Пестов Григорий Работу выполнил Пестов Григорий ученик 9г класса МОУ СОШ с УИОП пгт. Ленинское Учитель Е.И.  1С: Библиотека Процессы обработки документов. Дополнительные задания

1С: Библиотека Процессы обработки документов. Дополнительные задания CD DVD дисководы

CD DVD дисководы Информационная деятельность человека

Информационная деятельность человека Against all odds

Against all odds Введение в алгоритмы DM

Введение в алгоритмы DM SQL - structured query language — язык структурированных запросов

SQL - structured query language — язык структурированных запросов Демассификация СМИ

Демассификация СМИ Объектно-ориентированное программирование

Объектно-ориентированное программирование Доброе утро 3.0

Доброе утро 3.0 Бизнес план интернет магазина Leki-shop

Бизнес план интернет магазина Leki-shop Классификации ПО. Общие сведения

Классификации ПО. Общие сведения Файлы и папки. Имя слайда

Файлы и папки. Имя слайда Основные каналы взаимодействия с внешним миром

Основные каналы взаимодействия с внешним миром ВКР: Разработка инновационной экскурсионной программы с применение новейших технологий

ВКР: Разработка инновационной экскурсионной программы с применение новейших технологий Создание легкой в обращении программы для отслеживания интересующих интернет-источников, и взаимодействия с ними

Создание легкой в обращении программы для отслеживания интересующих интернет-источников, и взаимодействия с ними Комп’ютерні віруси

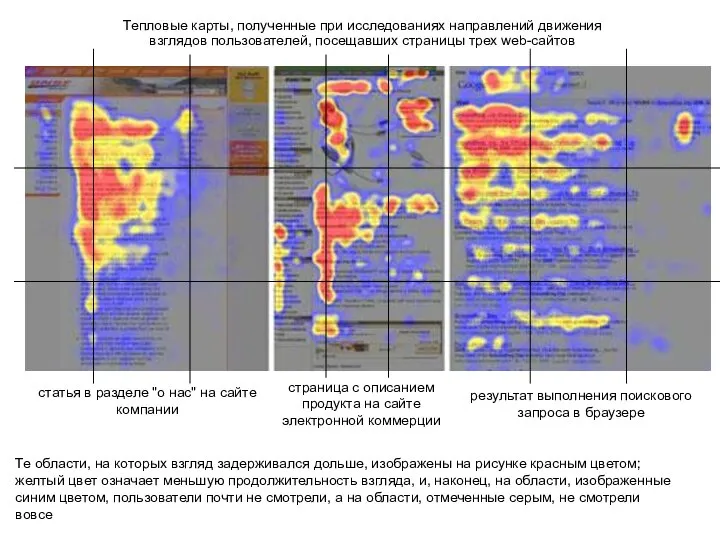

Комп’ютерні віруси Тепловые карты, полученные при исследованиях направлений движения взглядов пользователей, посещавших страницы трех web-сайтов

Тепловые карты, полученные при исследованиях направлений движения взглядов пользователей, посещавших страницы трех web-сайтов Exceptions in Java

Exceptions in Java Сетевые информационные технологии

Сетевые информационные технологии Логопедический сайт Болтушка

Логопедический сайт Болтушка Клавиатура. Параметры, от которых зависит скорость набора текста на клавиатур

Клавиатура. Параметры, от которых зависит скорость набора текста на клавиатур Классификация ПО. Системное ПО

Классификация ПО. Системное ПО Разработка игровой программы Угадай число и справочника минералов

Разработка игровой программы Угадай число и справочника минералов