Содержание

- 2. Криптография и криптоанализ Криптография – наука о методах обеспечения конфиденциальности, целостности данных и аутентификации Криптоанализ –

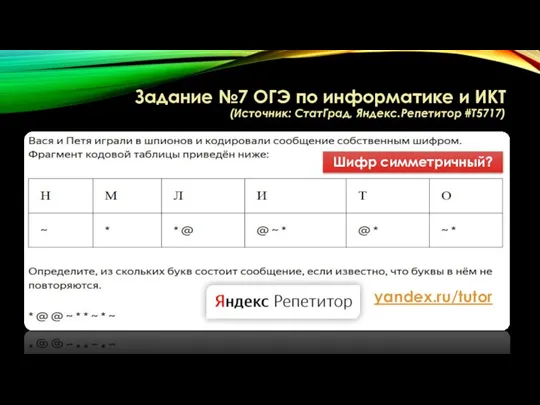

- 3. Задание №7 ОГЭ по информатике и ИКТ (Источник: СтатГрад, Яндекс.Репетитор #T5717) yandex.ru/tutor Шифр симметричный?

- 4. Шифрование методом Цезаря Шифр Цезаря – один из первых и наиболее простых методов симметричного шифрования Разновидность

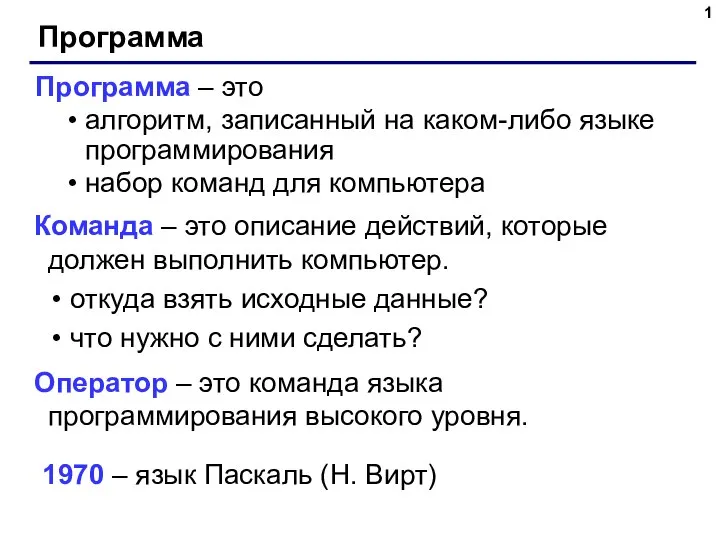

- 5. Реализация шифра Цезаря **kwargs Как расшифровать?! if 'mode' in kwargs and kwargs['mode'] == 'decrypt': key =

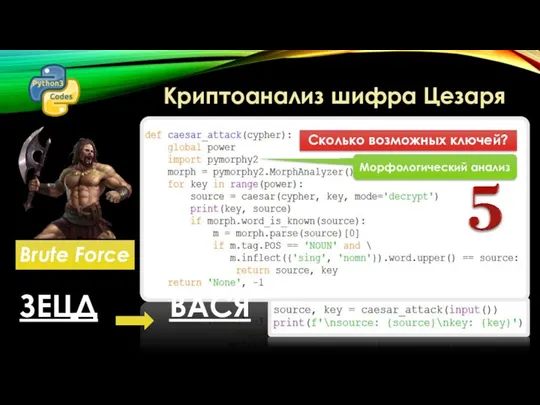

- 6. Криптоанализ шифра Цезаря Brute Force Сколько возможных ключей? ЗЕЦД ВАСЯ Морфологический анализ

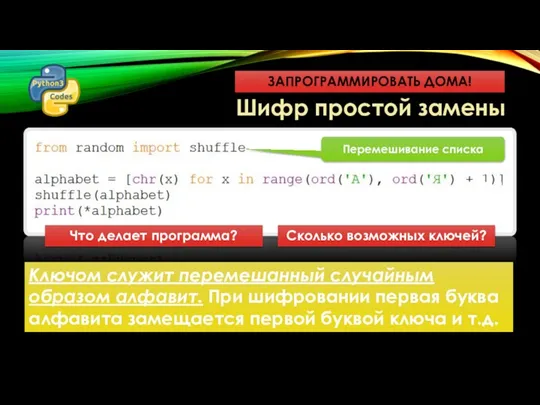

- 7. Шифр простой замены Что делает программа? Сколько возможных ключей? 32! Перемешивание списка Ключом служит перемешанный случайным

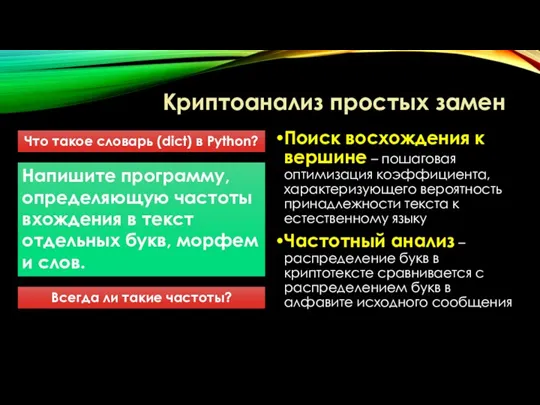

- 8. Криптоанализ простых замен Что такое словарь (dict) в Python? Напишите программу, определяющую частоты вхождения в текст

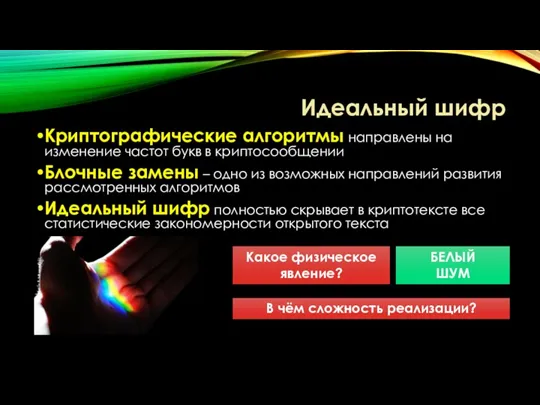

- 9. Идеальный шифр Криптографические алгоритмы направлены на изменение частот букв в криптосообщении Блочные замены – одно из

- 11. Скачать презентацию

![Реализация шифра Цезаря **kwargs Как расшифровать?! if 'mode' in kwargs and kwargs['mode']](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/923194/slide-4.jpg)

Кодирование графической информации

Кодирование графической информации Виды компьютерной графики

Виды компьютерной графики Выбор средств защиты: подход, открытия

Выбор средств защиты: подход, открытия Презентация на тему Информационные модели (7 класс)

Презентация на тему Информационные модели (7 класс)  Компьютерная зависимость

Компьютерная зависимость Презентация на тему Вероятность и информация

Презентация на тему Вероятность и информация  Начало 3 лабораторной. Часть 1: Рисование

Начало 3 лабораторной. Часть 1: Рисование Представление чисел в компьютере

Представление чисел в компьютере Вставить свой текст

Вставить свой текст Двоичная куча – пирамида (binary heap)

Двоичная куча – пирамида (binary heap) 10u-1_Информация

10u-1_Информация Проектирование объектно – ориентированного приложения. Создание интерфейса пользователя

Проектирование объектно – ориентированного приложения. Создание интерфейса пользователя Программное обеспечение ПКТС Олимп Версия 1.0

Программное обеспечение ПКТС Олимп Версия 1.0 Виды и форматы электронных изданий

Виды и форматы электронных изданий Обучение по продукту. Онлайн-кассы

Обучение по продукту. Онлайн-кассы Магическая карта. Слизерин

Магическая карта. Слизерин Алгоритмы. Определение алгоритма

Алгоритмы. Определение алгоритма Информатика и информация. Кодирование и измерение информации

Информатика и информация. Кодирование и измерение информации Презентация на тему Форматирование текста в MS Word

Презентация на тему Форматирование текста в MS Word  Представление звука в памяти компьютера. Технические средства мультимедиа. 7 класс

Представление звука в памяти компьютера. Технические средства мультимедиа. 7 класс Информационные технологии в обработке текстов. Автоматическое чтение текста

Информационные технологии в обработке текстов. Автоматическое чтение текста Машинное обучение

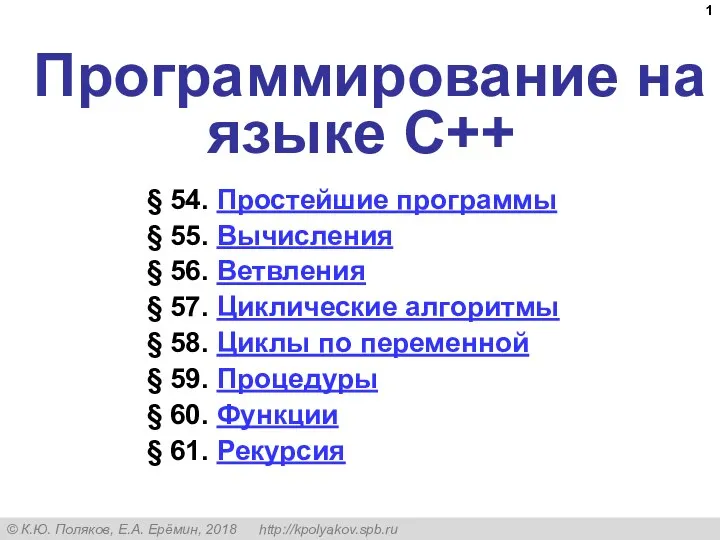

Машинное обучение 10u-8_С -I_функции

10u-8_С -I_функции МУ к КП

МУ к КП Простейшая программа. Операторы вывода. Протокол

Простейшая программа. Операторы вывода. Протокол Publicidad y propaganda. Библиография

Publicidad y propaganda. Библиография Ветвление

Ветвление Государственные информационные ресурсы

Государственные информационные ресурсы