Содержание

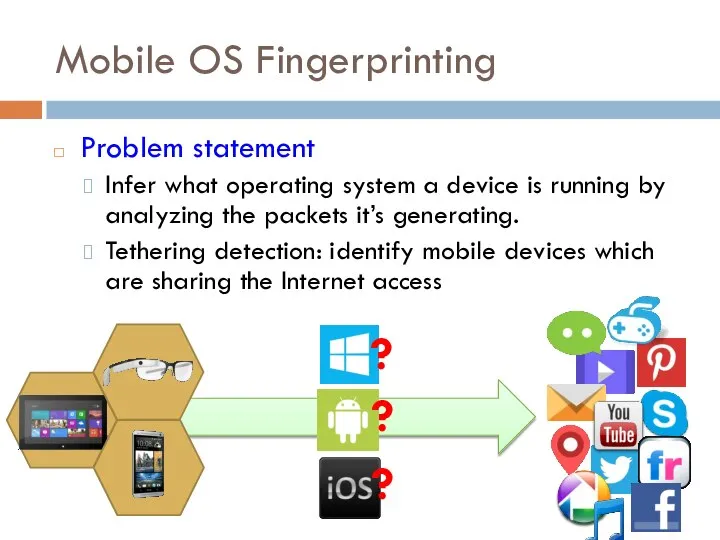

- 2. Mobile OS Fingerprinting Problem statement Infer what operating system a device is running by analyzing the

- 3. Importance Tethering detection Billing for shared access in mobile networks Security Policy enforcement in enterprise networks

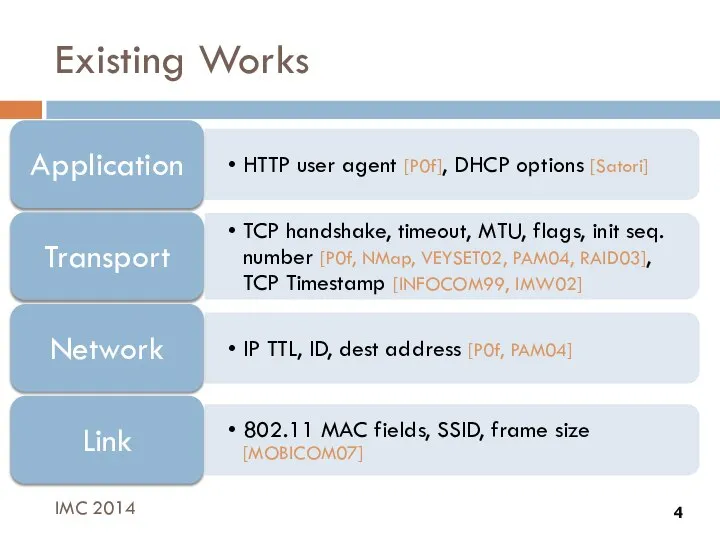

- 4. Existing Works IMC 2014

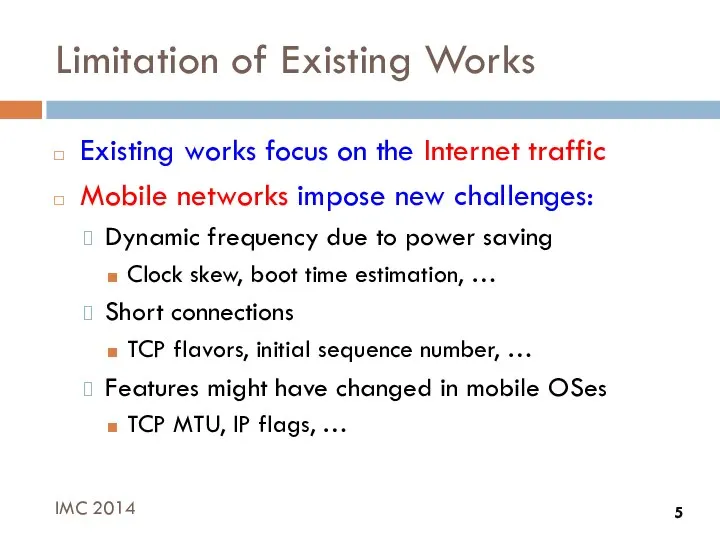

- 5. Limitation of Existing Works Existing works focus on the Internet traffic Mobile networks impose new challenges:

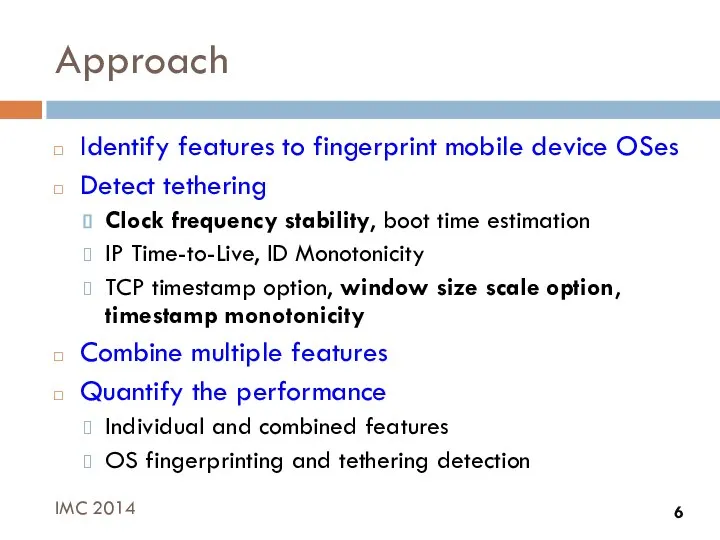

- 6. Approach Identify features to fingerprint mobile device OSes Detect tethering Clock frequency stability, boot time estimation

- 7. Dataset IMC 2014 Lab trace 56 mobile user traces 14 Android phones and tablets traces Samsung

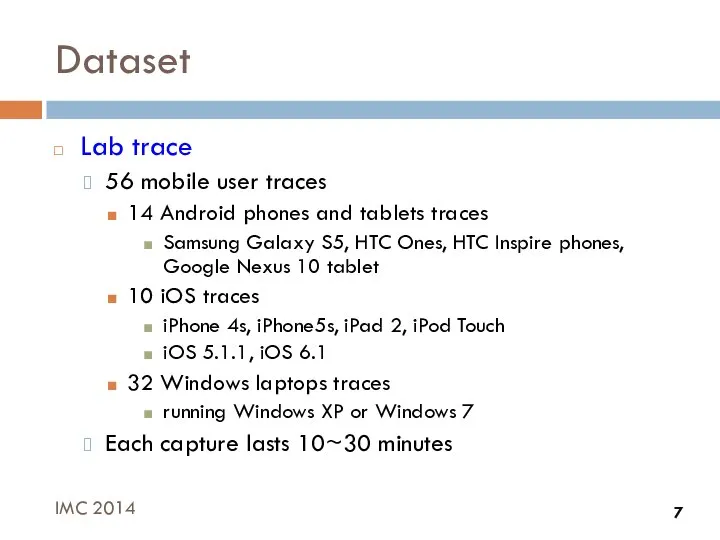

- 8. Other Datasets IMC 2014

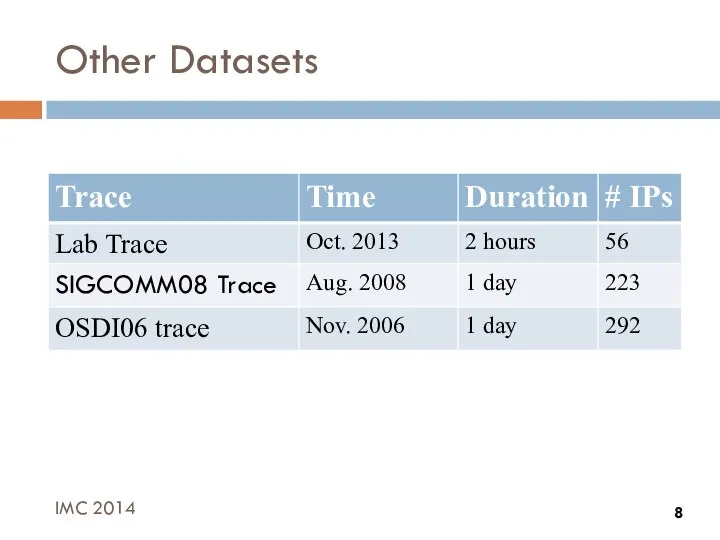

- 9. Features Clock Frequency The frequency is stable in Android and Windows, but vary over time in

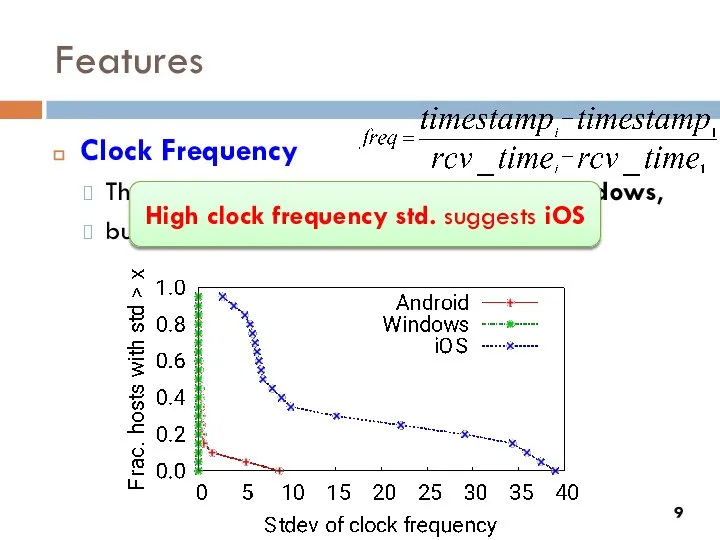

- 10. Features IP ID Monotonicity Android: Some devices completely randomize the IP IDs Some periodically reset to

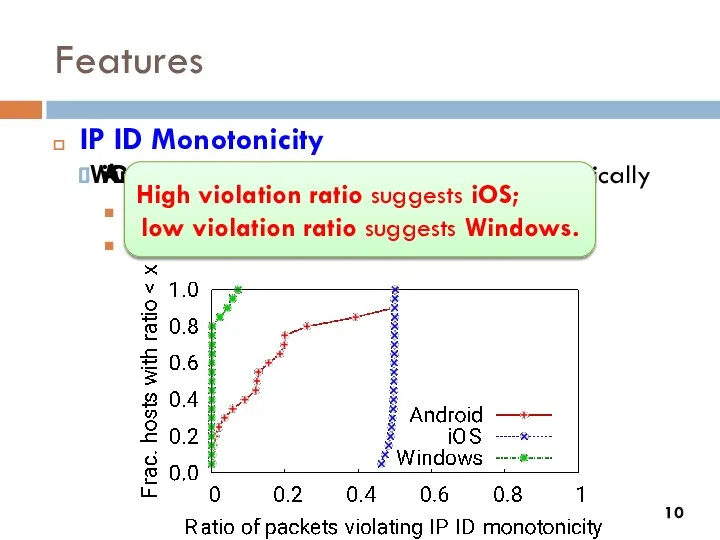

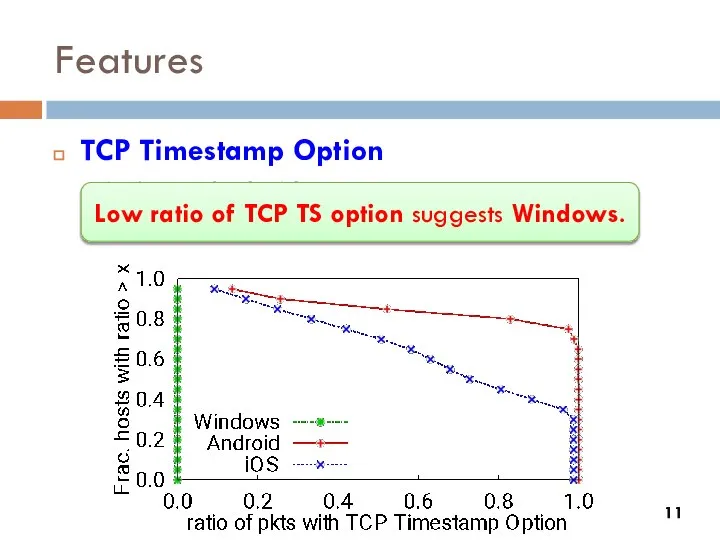

- 11. Features TCP Timestamp Option iOS and Android have TCP TS Option, but Windows doesn’t Low ratio

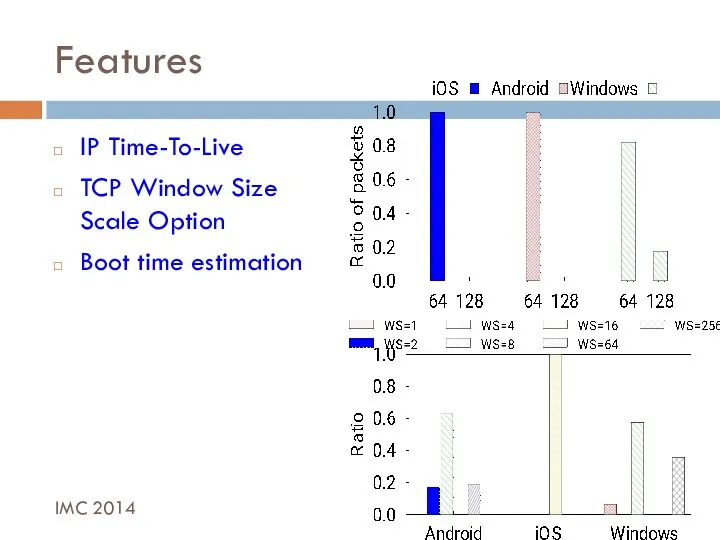

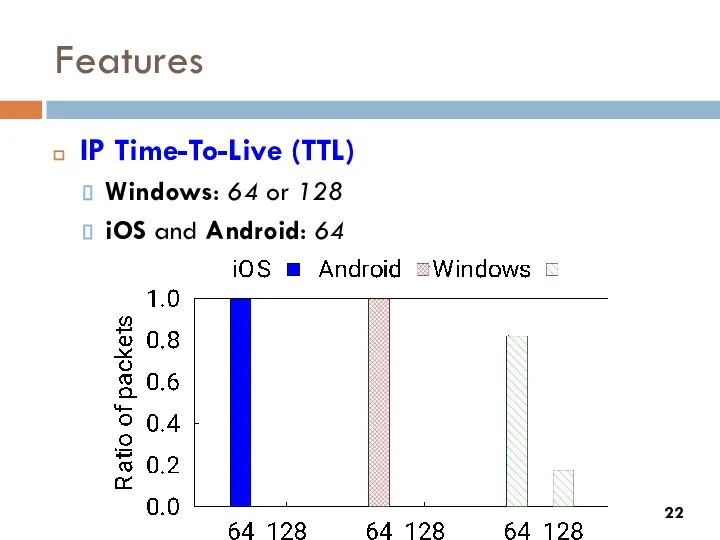

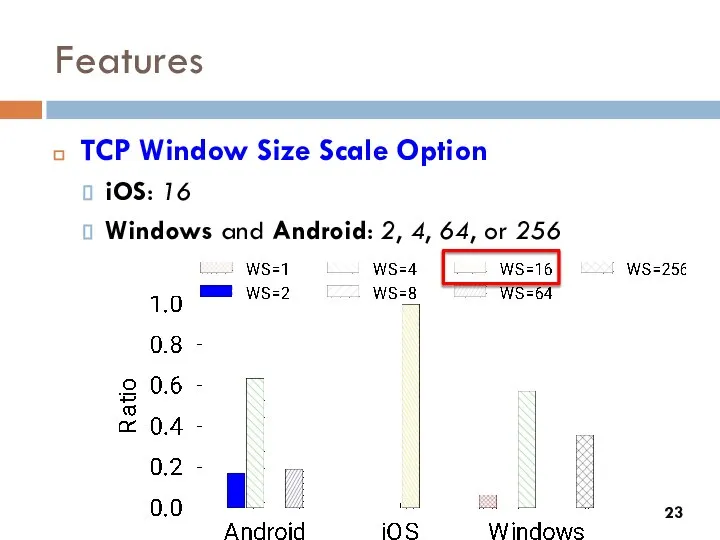

- 12. Features IP Time-To-Live TCP Window Size Scale Option Boot time estimation IMC 2014

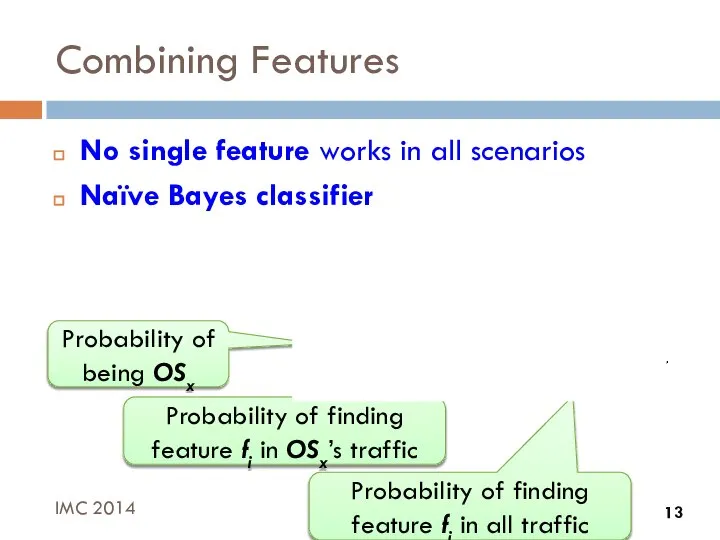

- 13. Probability of finding feature fi in all traffic Probability of finding feature fi in OSx’s traffic

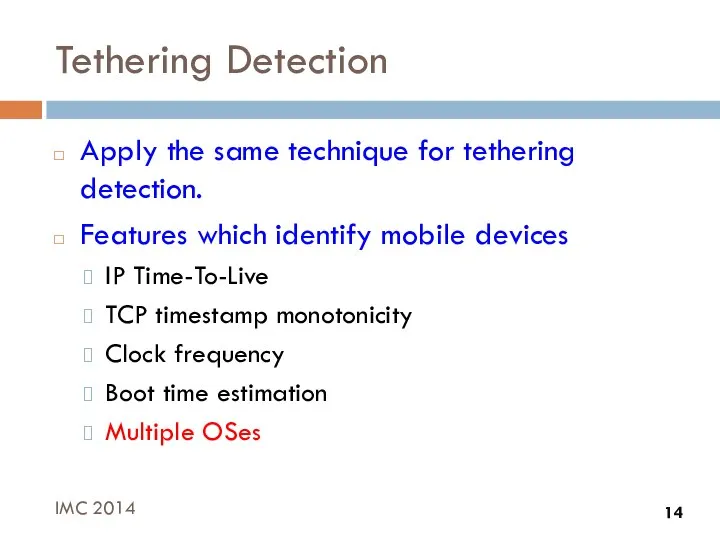

- 14. Tethering Detection Apply the same technique for tethering detection. Features which identify mobile devices IP Time-To-Live

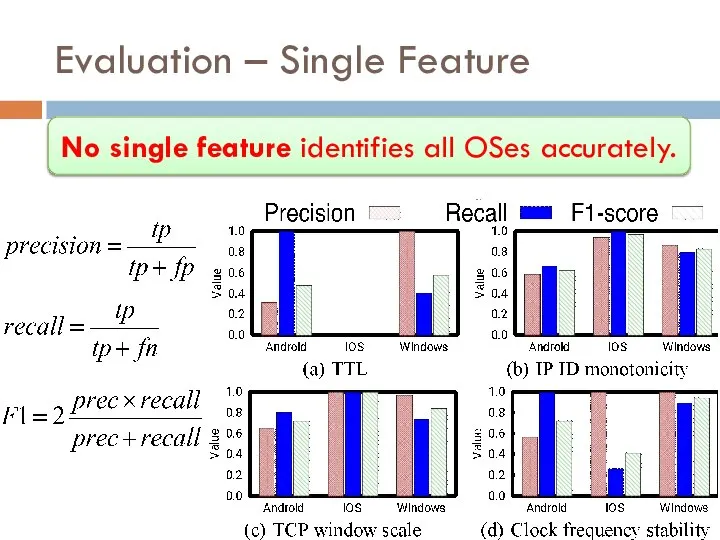

- 15. Evaluation – Single Feature No single feature identifies all OSes accurately.

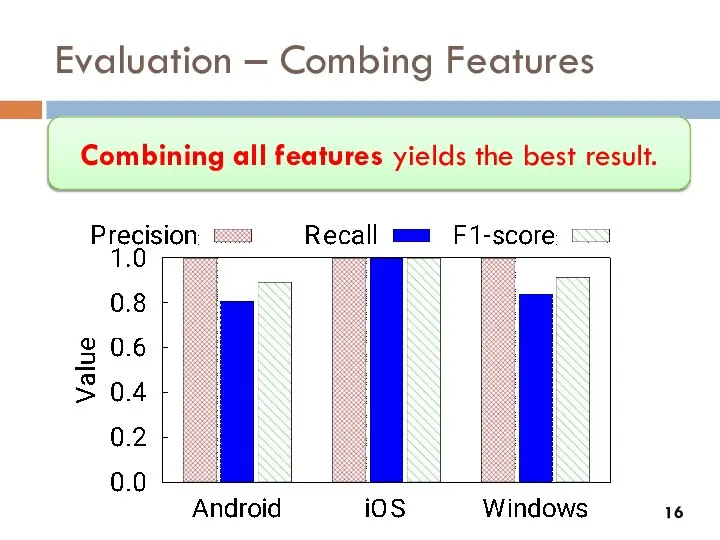

- 16. Evaluation – Combing Features Combining all features yields the best result.

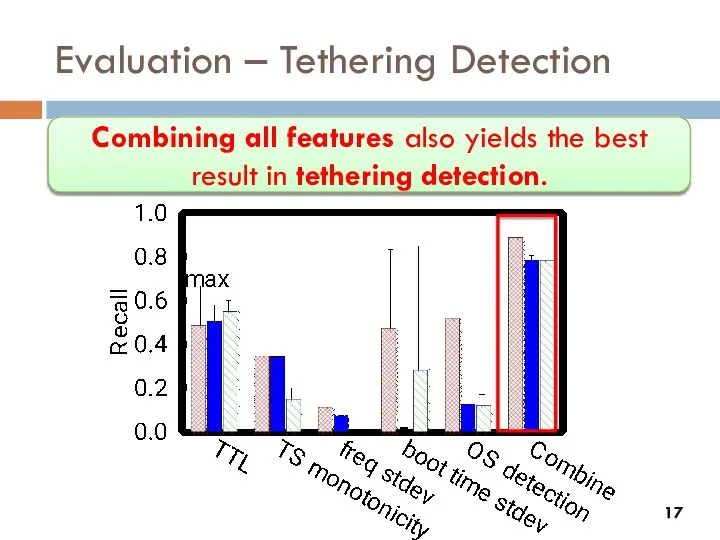

- 17. Evaluation – Tethering Detection Combining all features also yields the best result in tethering detection.

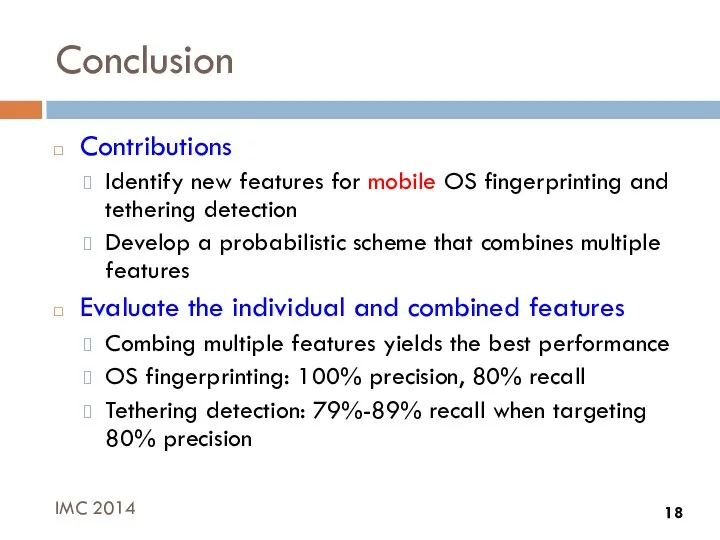

- 18. Conclusion Contributions Identify new features for mobile OS fingerprinting and tethering detection Develop a probabilistic scheme

- 19. Thank You! IMC 2014 [email protected]

- 20. Backup Slides IMC 2014

- 21. Mobile OS Fingerprinting IMC 2014

- 22. Features IP Time-To-Live (TTL) Windows: 64 or 128 iOS and Android: 64

- 23. Features TCP Window Size Scale Option iOS: 16 Windows and Android: 2, 4, 64, or 256

- 25. Скачать презентацию

Презентация на тему Представление числовой информации в компьютере (10 класс)

Презентация на тему Представление числовой информации в компьютере (10 класс)  Информационная безопасность персональных компьютеров

Информационная безопасность персональных компьютеров UA-IX Проблемы внедрения протокола IPv6 в Украине

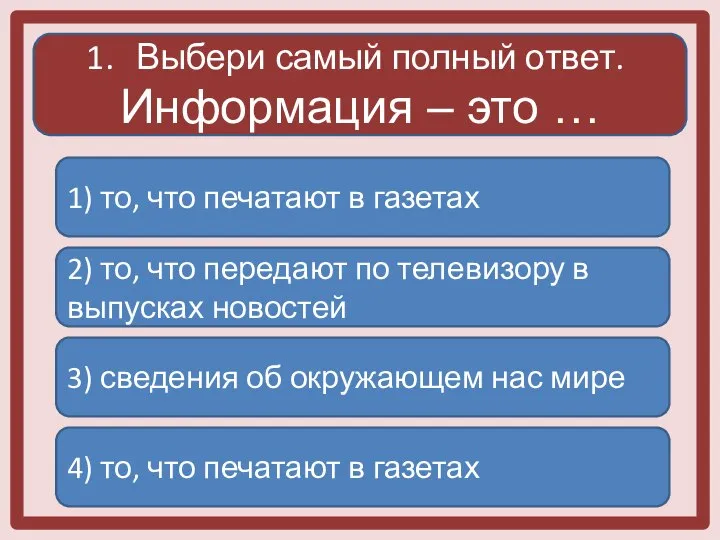

UA-IX Проблемы внедрения протокола IPv6 в Украине Информация. Тест

Информация. Тест Перевод чисел из q системы счисления в десятичную

Перевод чисел из q системы счисления в десятичную Сброс сайта

Сброс сайта Системы счисления

Системы счисления Проблемы передачи информации. Типы сигналов

Проблемы передачи информации. Типы сигналов 841f5b390ae2e214

841f5b390ae2e214 Константы. Присваивание. Арифметические операции

Константы. Присваивание. Арифметические операции Программное обеспечение компьютера

Программное обеспечение компьютера Характеристика СУБД с поддержкой технологии GRID

Характеристика СУБД с поддержкой технологии GRID Базы данных. Введение в SQL. Типы данных. Индексы. CRUD-операции

Базы данных. Введение в SQL. Типы данных. Индексы. CRUD-операции Поиск в интернете

Поиск в интернете Циклы (занятие №3)

Циклы (занятие №3) ACM-W Supporting, celebrating and advocating for Women in Computing

ACM-W Supporting, celebrating and advocating for Women in Computing Создание рисунков средствами MS Office Powerpoint

Создание рисунков средствами MS Office Powerpoint Работа с файловой системой (C#)

Работа с файловой системой (C#) Как можно представить информацию?

Как можно представить информацию? Форум абитуриентов ДонНУЭТ-2021 г

Форум абитуриентов ДонНУЭТ-2021 г Операции с целыми числами. Программирование на языке Python

Операции с целыми числами. Программирование на языке Python Элементы окон и диалоговых панелей. Проверочная работа

Элементы окон и диалоговых панелей. Проверочная работа Биометрические системы защиты

Биометрические системы защиты История с узелками. Л. Кэролл. Силлогизмы

История с узелками. Л. Кэролл. Силлогизмы Работа с текстом

Работа с текстом Искусственный интеллект. Введение

Искусственный интеллект. Введение Устройства вывода информации

Устройства вывода информации