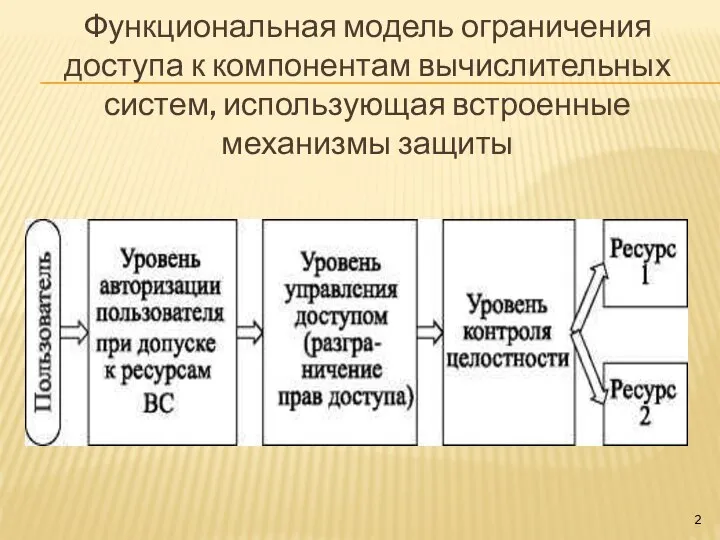

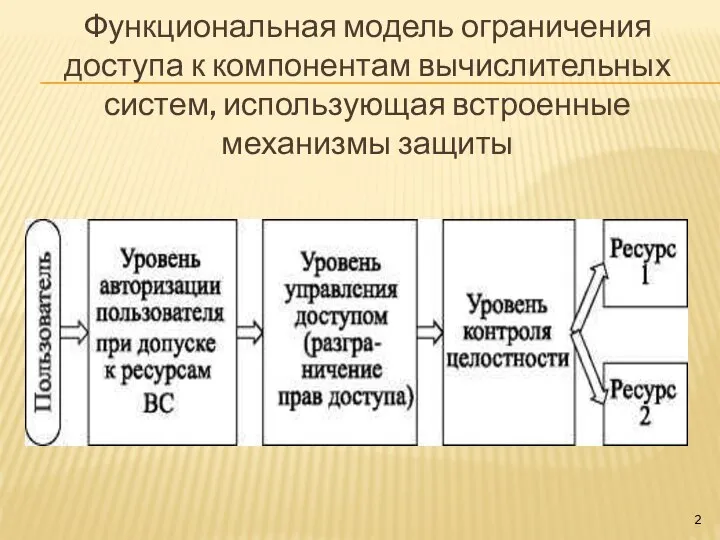

Слайд 2Функциональная модель ограничения доступа к компонентам вычислительных систем, использующая встроенные механизмы защиты

Слайд 3Функциональная модель ограничения доступа к компонентам вычислительных систем, использующая дополнительные механизмы защиты

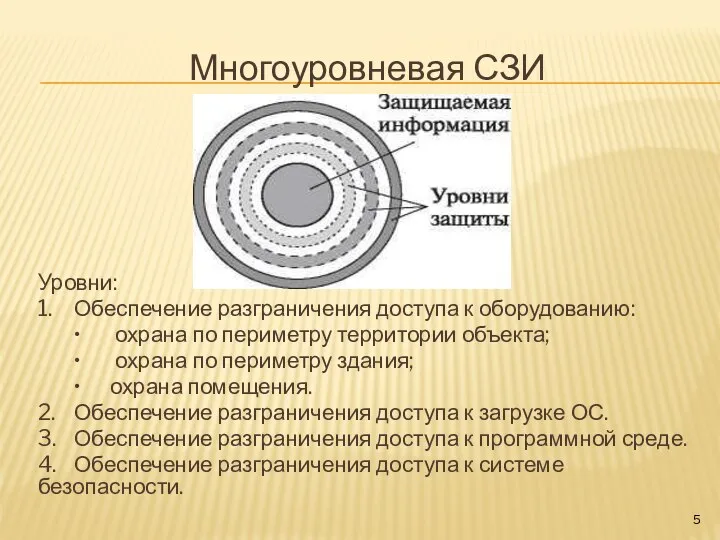

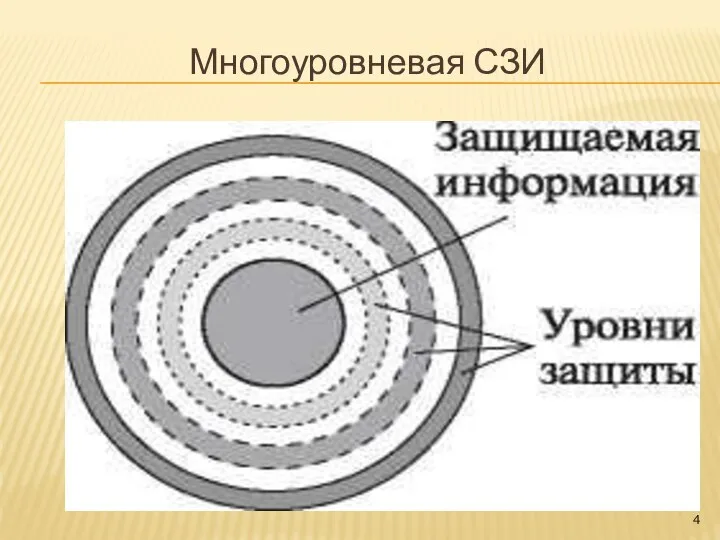

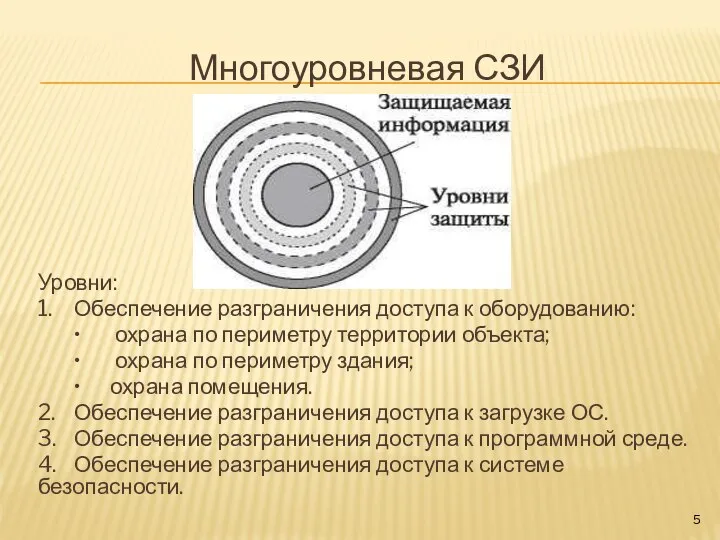

Слайд 5Многоуровневая СЗИ

Уровни:

1. Обеспечение разграничения доступа к оборудованию:

• охрана по периметру территории объекта;

• охрана

по периметру здания;

• охрана помещения.

2. Обеспечение разграничения доступа к загрузке ОС.

3. Обеспечение разграничения доступа к программной среде.

4. Обеспечение разграничения доступа к системе безопасности.

Слайд 6Условия локализации настройки диспетчера доступа

• интерфейс настроек механизмов управления доступом должен открываться при

запуске соответствующего приложения только после авторизации администратора безопасности;

• средствами разграничения прав доступа к исполняемым файлам (механизм обеспечения замкнутости программной среды) запуск данного приложения, предоставляющего интерфейс настроек механизмов управления доступом, должен быть разрешен только администратору безопасности;

• средствами разграничения прав доступа к файловым объектам и к реестру ОС доступ к настройкам механизмов защиты (по крайней мере, на запись) должен быть разрешен только следующим субъектам:

пользователю — администратору безопасности;

процессу — интерфейсу настроек механизмов управления доступом.

При этом должны использоваться одновременно разграничения и по пользователям, и по процессам.

Слайд 7Методы обеспечения целостности:

• использование отказоустойчивых устройств;

• резервирование (дублирование) данных;

• разграничение прав доступа к программам и

данным;

• организация антивирусной защиты;

• контроль целостности программ и данных.

Слайд 8Резервирование (дублирование) данных

По времени восстановления информации:

• оперативные;

• неоперативные.

К оперативным методам относятся методы дублирования информации,

которые позволяют использовать дублирующую информацию в реальном времени.

Слайд 9Резервирование (дублирование) данных

По используемым для целей дублирования:

• дополнительные внешние запоминающие устройства (блоки);

• специально выделенные

области памяти на несъемных машинных носителях;

• съемные носители информации.

Слайд 10Резервирование (дублирование) данных

По числу копий методы дублирования делятся на:

• одноуровневые;

• многоуровневые.

Как правило, число уровней

не превышает трех.

Слайд 11Резервирование (дублирование) данных

По степени пространственной удаленности носителей основной и дублирующей:

• сосредоточенного дублирования;

• рассредоточенного дублирования.

Методы

сосредоточенного дублирования это такие методы, для которых носители с основной и дублирующей информацией находятся в одном помещении. Все другие методы относятся к рассредоточенным.

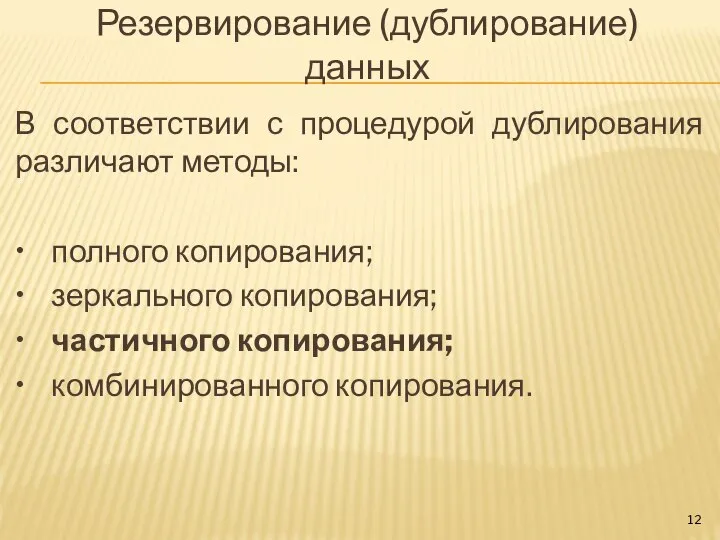

Слайд 12Резервирование (дублирование) данных

В соответствии с процедурой дублирования различают методы:

• полного копирования;

• зеркального копирования;

• частичного копирования;

• комбинированного

копирования.

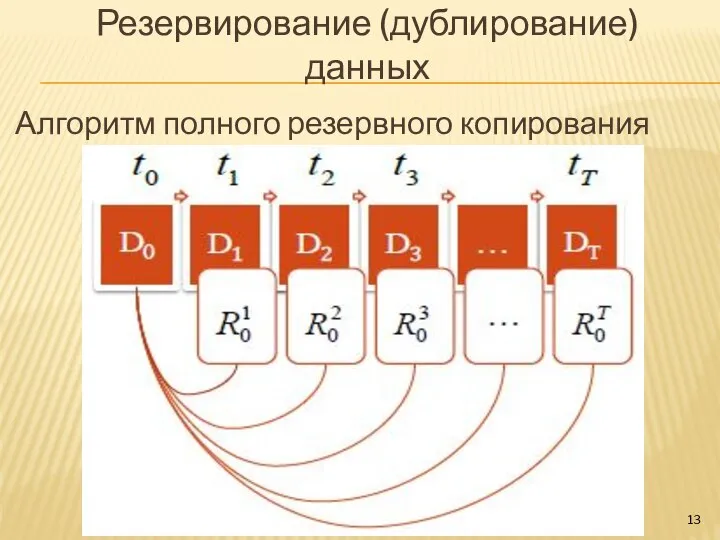

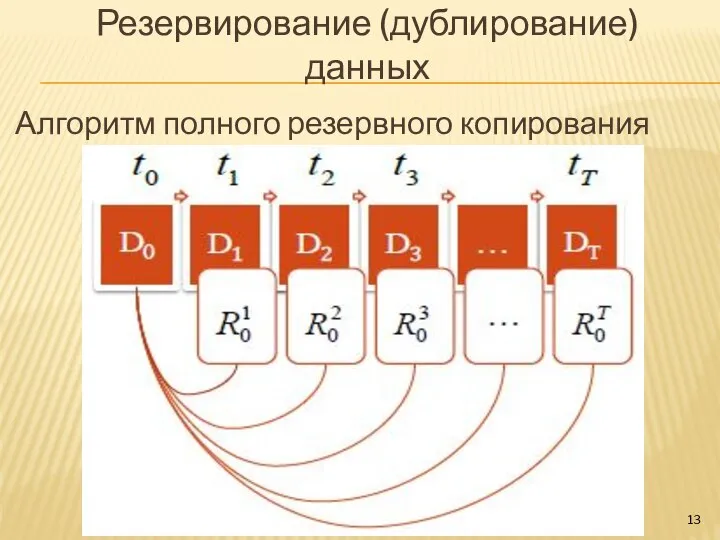

Слайд 13Резервирование (дублирование) данных

Алгоритм полного резервного копирования

Слайд 14Резервирование (дублирование) данных

Алгоритм частичного резервного копирования (инкрементного)

Слайд 15Резервирование (дублирование) данных

Алгоритм частичного резервного копирования (дифференциального)

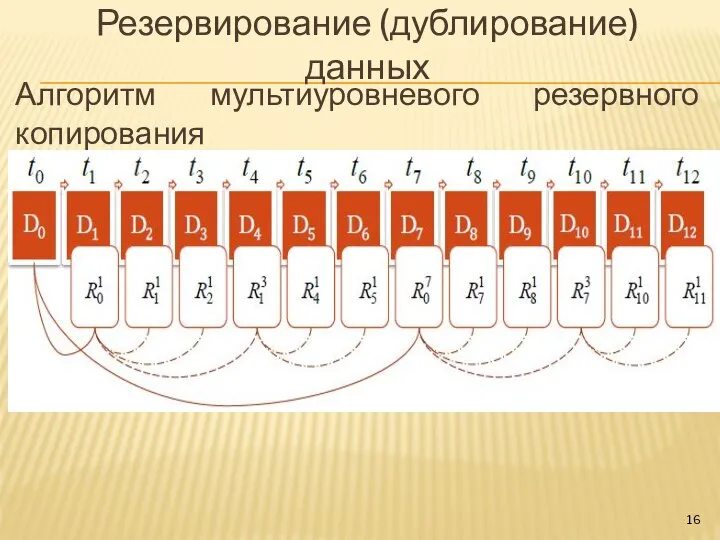

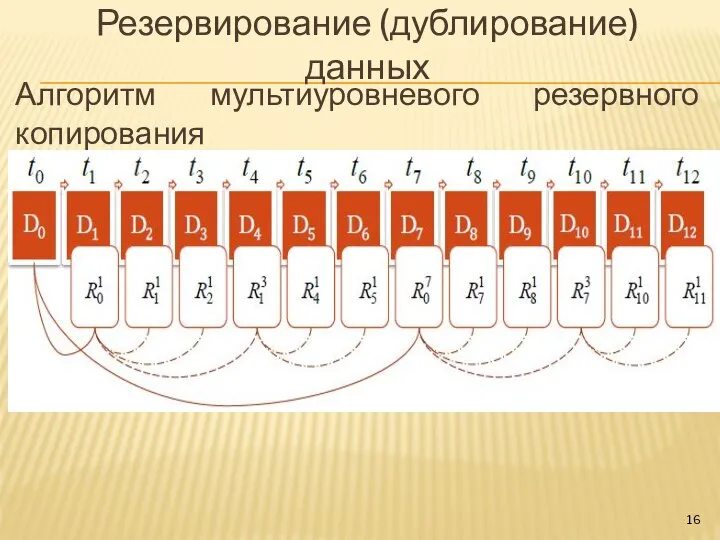

Слайд 16Резервирование (дублирование) данных

Алгоритм мультиуровневого резервного копирования

Слайд 17Резервирование (дублирование) данных

Схема А.М. Костелло, К. Юманса, Ф. Ву

Переменные и их типы

Переменные и их типы Інформаційно-пошукове бюро

Інформаційно-пошукове бюро События объекта TForm

События объекта TForm Медиапрофиль. Фотомодель из города Обоянь

Медиапрофиль. Фотомодель из города Обоянь Инструментальные средства моделирования сложных систем

Инструментальные средства моделирования сложных систем Модификаторы в Blender. Параграф 23

Модификаторы в Blender. Параграф 23 _Р 2.Т 2.4 Передача ИНФ

_Р 2.Т 2.4 Передача ИНФ Популяризация внутреннего туризма в РФ через внедрение современных медийных и репортажных технологий

Популяризация внутреннего туризма в РФ через внедрение современных медийных и репортажных технологий Autodesk inventor. Работа в режиме модель. Конструкционные операции. Стратегия построения

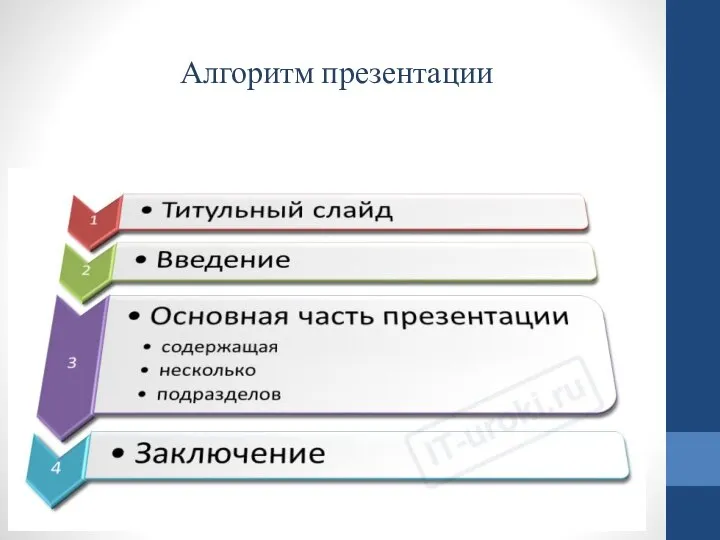

Autodesk inventor. Работа в режиме модель. Конструкционные операции. Стратегия построения Алгоритм презентации

Алгоритм презентации Информационные ресурсы и сервисы Интернета

Информационные ресурсы и сервисы Интернета Halloween. Ghost

Halloween. Ghost Алгоритмы для формальных исполнителей

Алгоритмы для формальных исполнителей Создание трёхмерных моделей токарных изделий из древесины в программе КОМПАС 3D LT

Создание трёхмерных моделей токарных изделий из древесины в программе КОМПАС 3D LT Админ.воронка основные статусы

Админ.воронка основные статусы Мой Первый Код” - бесплатное игровое программирование

Мой Первый Код” - бесплатное игровое программирование Mlg montage - . МЛГ монтаж

Mlg montage - . МЛГ монтаж Организация безопасного электронного документооборота между корпоративными обслуживающими банками

Организация безопасного электронного документооборота между корпоративными обслуживающими банками Технологии команды интеграции

Технологии команды интеграции АО ТомскНИПИнефть: Работа в специнституте ГИС-автоматизации

АО ТомскНИПИнефть: Работа в специнституте ГИС-автоматизации Интернет. Территория безопасности

Интернет. Территория безопасности Компьютерная сеть Интернет

Компьютерная сеть Интернет Вставка и удаление элементов одномерного массива

Вставка и удаление элементов одномерного массива Центр цифровых образовательных технологий

Центр цифровых образовательных технологий Системные файлы. Средства проверки системных файлов для устранения неполадок. Реестр ОС Windows. Разделы реестра

Системные файлы. Средства проверки системных файлов для устранения неполадок. Реестр ОС Windows. Разделы реестра Джэк Паспорты. Игра

Джэк Паспорты. Игра Продвижение и заработки ваших видеороликов в Интернете

Продвижение и заработки ваших видеороликов в Интернете Самооборона. Группа по самообороне в социальной сети ВК

Самооборона. Группа по самообороне в социальной сети ВК