Слайд 2ЗАО "АтомПарк Софтваре"

Компания основана в 2001 году

Основные направления деятельности компании: программное обеспечение

для информационной безопасности и интернет маркетинга

Представительства и офисы в 5 странах

В штате компании около 50 высококвалифицированных специалистов

Слайд 3Почему Security Curator?

Полноценное решение для обеспечения информационной безопасности компании

Опыт внедрения продукта в

банковском, производственном, финансовом секторах, а также в сфере образования

Более 4х лет успешной деятельности

Слайд 4Простота и надежность

Простой и интуитивно понятный интерфейс

Легкость управления административным модулем

Развёрнутая система отчётов

Его

невозможно изменить, остановить или удалить!

Слайд 5Security Curator легко масштабируется

Security Curator успешно работает на десятках, сотнях и даже

тысячах компьютеров

Работа Security Curator не сказывается

на быстродействии компьютера

Security Curator не создаёт излишние сетевые потоки и не нагружает сеть

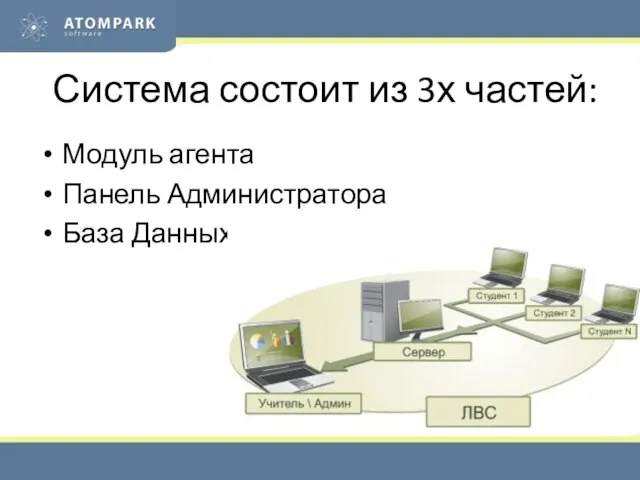

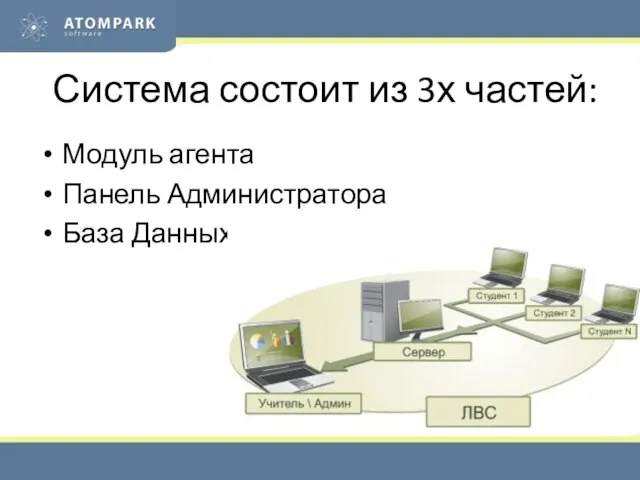

Слайд 6Система состоит из 3х частей:

Модуль агента

Панель Администратора

База Данных

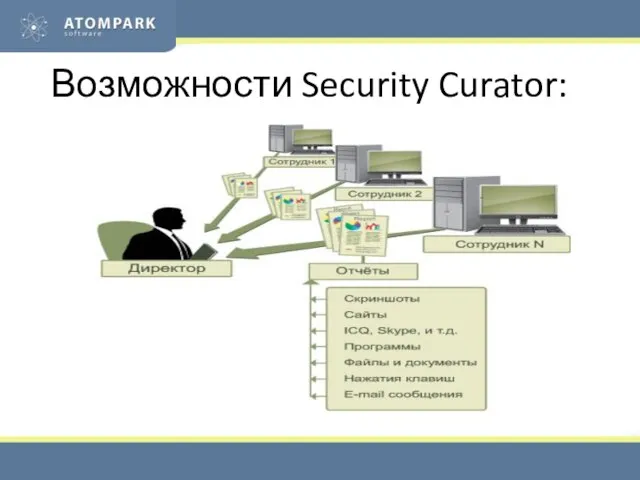

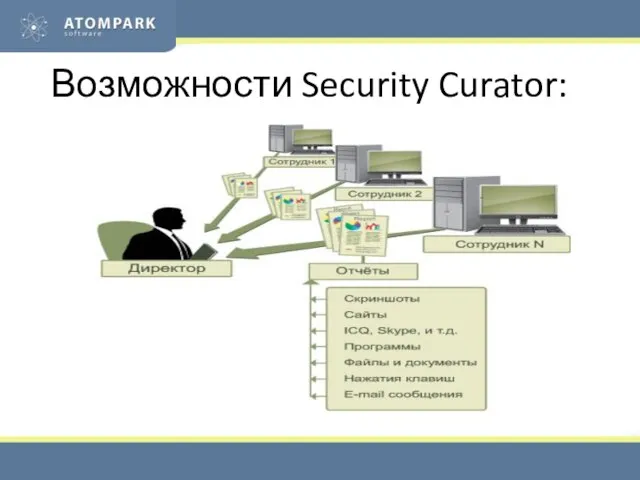

Слайд 7Возможности Security Curator:

Слайд 8Снимки экрана монитора

Создание скриншотов c учётом активности пользователя

Наблюдение за рабочем столом любого

компьютера

Мастер отчетов загружает все снимки на компьютер администратора

Слайд 9Мониторинг процессов

Показывает все процессы, запущенные в локальной сети или на ПК

Детализированный отчет,

сколько времени было запущено каждое конкретное приложение

Возможность блокировки или остановки любого процесса

Слайд 10Контроль корпоративной почты

Security Curator записывает кто, когда и кому отправлял сообщение

Система сохраняет

содержимое писем, включая вложенные файлы

Поддержка всех почтовых клиентов и протоколов

Слайд 11Интернет активность

Система сохраняет адреса посещённых страниц (URL) и заголовки

Security Curator показывает время

открытия страницы и время, проведенное на ней

Программный продукт позволяет блокировать доступ к конкретным сайтам либо целом в Интернет

Слайд 12Запись нажатия клавиш

Записываются все нажатия клавиш

Возможность наблюдения в режиме реального времени

Security Curator

также сохраняет пароли и нажатия системных клавиш

Слайд 13Мониторинг доступа к файлам/папкам

Security Curator обнаруживает все операции с файлами на ПК

или в локальной сети

Легко настраивается слежение за определенными типами файлов или действиями с ними

Security Curator позволяет блокировать удаление, копирование, редактирование файлов

Слайд 14Контроль сообщений ICQ и других месседжеров

Система позволяет отслеживать UIN собеседников

Security Curator

записывает как исходящие, так и входящие сообщения

История переписки может быть сохранена в отчете

Возможность блокирования общения с конкретным контактом

Слайд 15Мониторинг USB устройств

Security Curator записывает использование всех USB – устройств

Поддержка всех видов

USB – устройств

Функция "теневого" копирования файлов

Слайд 16Запись времени начала и окончания работы

Security Curator осуществляет мониторинг времени включения и

выключения компьютера

Программный продукт записывает время входа в систему и выхода из нее

Система позволяет блокировать вход в систему определённым пользователям

Слайд 17Мастер отчетов – анализ активности пользователей

Security Curator анализирует, насколько эффективно используются компьютеры

организации в рабочее время.

Мастер отчетов показывает, когда, какие запускались программы и открывались сайты, сколько времени было потрачено.

Можно посмотреть распределение рабочего времени по различным программам в абсолютном и относительном выражении (в часах и процентах).

Слайд 18Гибкая система фильтрации данных

Security Curator обладает возможностью гибкой фильтрации собираемых данных

В систему

встроена возможность отключения мониторинга любого типа данных в указанный период времени

На основании фильтров можно строить кастомизированные отчёты

Слайд 19Высокая степень защиты системы

Пользовательский модуль (Агент) Security Curator невозможно остановить или отключить,

если у пользователя нет прав администратора

Вся собранная информация хранится в Базе Данных в зашифрованном виде

Доступ к базе осуществляется по длинному ключу

Услуга «Персональный ассистент»

Услуга «Персональный ассистент» Возможные дефекты облицовывания, их предупреждение и устранение

Возможные дефекты облицовывания, их предупреждение и устранение Основы проектной деятельности

Основы проектной деятельности Беспилотная доставка

Беспилотная доставка Картинг, от макета к реальности

Картинг, от макета к реальности Подготовка учащихся к олимпиадам по обществознанию праву, ЕГЭ и ОГЭ

Подготовка учащихся к олимпиадам по обществознанию праву, ЕГЭ и ОГЭ Уважаемые партнеры! Мы рады представить эксклюзивную новинку Color Symphony винил вспененный на флизелине1,06*10m

Уважаемые партнеры! Мы рады представить эксклюзивную новинку Color Symphony винил вспененный на флизелине1,06*10m Очищение и кондиционирование. Предложение для клиента

Очищение и кондиционирование. Предложение для клиента Разработка блок-схем в программе Microsoft Office Visio 2007

Разработка блок-схем в программе Microsoft Office Visio 2007 Вероятность прогноза температур рельсов

Вероятность прогноза температур рельсов Приемная кампания 2012

Приемная кампания 2012 Запрос и предложение - способ коммуникации между заказчиком и исследовательским агентством

Запрос и предложение - способ коммуникации между заказчиком и исследовательским агентством Развитие речи. Заметка. Герои Алтайской земли.

Развитие речи. Заметка. Герои Алтайской земли. Презентация на тему Формирование универсальных учебных действий в образовательном пространстве начальной школы в условиях внедр

Презентация на тему Формирование универсальных учебных действий в образовательном пространстве начальной школы в условиях внедр Презентация по информатике на тему: Поколение третье. Интегральные схемы.

Презентация по информатике на тему: Поколение третье. Интегральные схемы. Цех по изготовлению металлоконструкций п. Балезино. Бизнес-план

Цех по изготовлению металлоконструкций п. Балезино. Бизнес-план Презентация

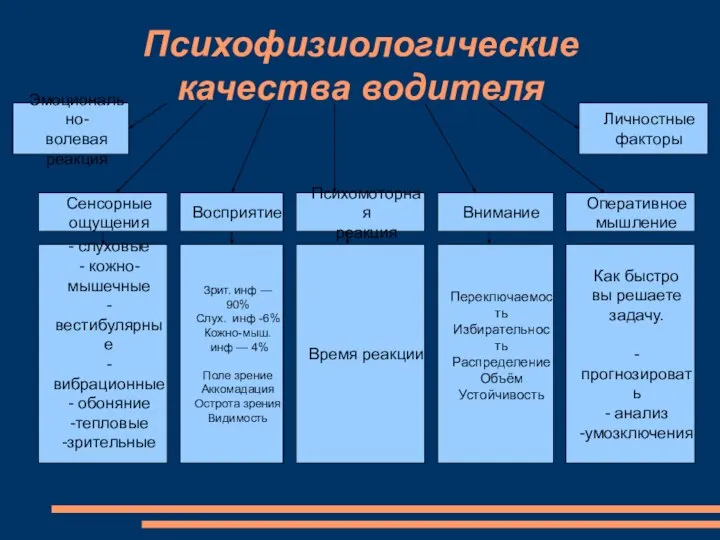

Презентация Эмоционально-волевая реакция. Психофизиологические качества водителя

Эмоционально-волевая реакция. Психофизиологические качества водителя Создание изображения для фона презентации

Создание изображения для фона презентации Восстановление славянских государств

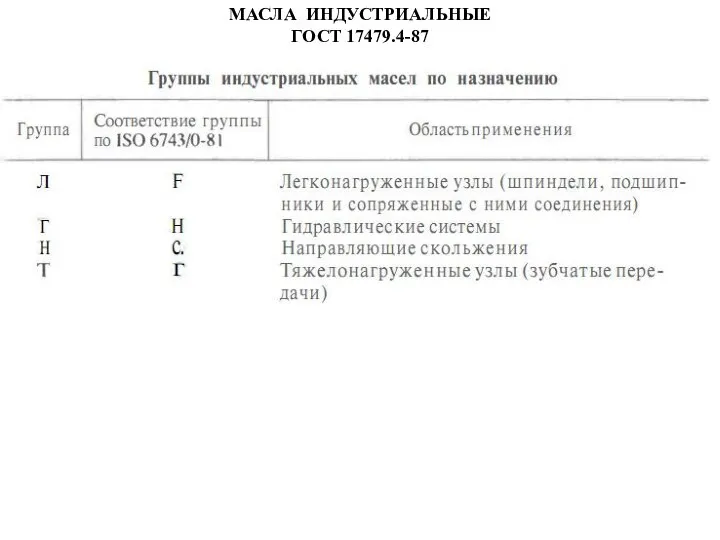

Восстановление славянских государств Масла индустриальные ГОСТ 17479.4-87

Масла индустриальные ГОСТ 17479.4-87 Симметрия в живой и неживой природе Выполнили: студенты 1-го курса Факультет: Таможенное дело Группа: Т-116с. Уваров Антон, Панкрат

Симметрия в живой и неживой природе Выполнили: студенты 1-го курса Факультет: Таможенное дело Группа: Т-116с. Уваров Антон, Панкрат МОУ Медведская ООШ ФГОС начальная школа

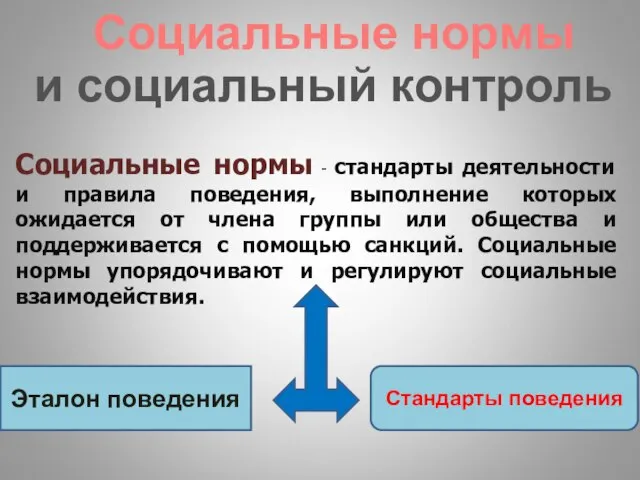

МОУ Медведская ООШ ФГОС начальная школа Социальные нормы и социальный контроль

Социальные нормы и социальный контроль .

. Презентация

Презентация Самая большая ошибка человека

Самая большая ошибка человека Neizvedannye_zemli

Neizvedannye_zemli