Слайд 2Цель: изучение методов защиты информации, с применением аппаратных и программных средств защиты,

и оценка эффективности каждого способа защиты информации.

Передо мной были поставлены и решены следующие задачи:

Поиск информации по теме работы

Рассмотреть методы и средства защиты информации

Проанализировать эффективность работы приведенных программ и способов защиты информации

Методы решения задач: аналитический, статистический.

Слайд 3ГЕНЕРАТОРЫ ШУМА

Генераторы шума — это специализированное оборудование, которое производит помехи во время

записи и используется для защиты помещений от попадания информации третьим лицам. . Чтобы несанкционированно получить информацию часто применяют разные прослушивающие устройства, которые выполнены в небольшом размере и созданы по современным научным и техническим проектам.

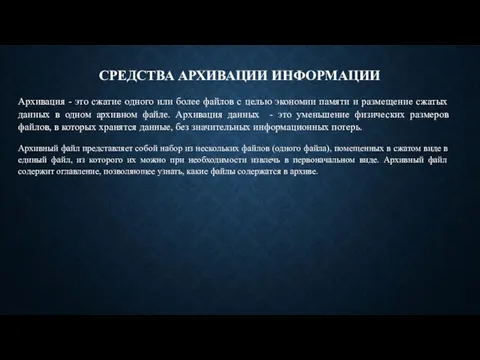

Слайд 5СЕТЕВЫЕ ФИЛЬТРЫ

Сетевые помехоподавляющие фильтры – это устройства обеспечивающие защиту электросетей, ослабляя любые

сигналы, не пропускающие информативные сигналы, возникающие при работе средств оргтехники. Правильно установленные помехоподавляющие фильтры также защищают средства оргтехники от вредного влияния внешних помех.

Фильтрация применяется к источникам электромагнитных полей и наводок с целью предотвращения распространения опасных сигналов за их пределы. Для фильтрации в цепях питания технических средств применяются разделительные трансформаторы и помехоподавляющие фильтры.

Эти фильтры работают по принципу подавления сигналов в диапазоне 0,01-1000 МГц с эффективностью 60 дБ и позволяют, не пропускать информативные сигналы, возникающие при работе средств оргтехники.

Слайд 7СРЕДСТВА АРХИВАЦИИ ИНФОРМАЦИИ

Архивация - это сжатие одного или более файлов с

целью экономии памяти и размещение сжатых данных в одном архивном файле. Архивация данных - это уменьшение физических размеров файлов, в которых хранятся данные, без значительных информационных потерь.

Архивный файл представляет собой набор из нескольких файлов (одного файла), помещенных в сжатом виде в единый файл, из которого их можно при необходимости извлечь в первоначальном виде. Архивный файл содержит оглавление, позволяющее узнать, какие файлы содержатся в архиве.

Слайд 8АНТИВИРУСНЫЕ ПРОГРАММЫ

Антивирусная программа – программа, предназначенная для борьбы с компьютерными вирусами.

В своей работе эти программы используют различные принципы для поиска и лечения зараженных файлов.

. Если антивирусная программа обнаруживает вирус в файле, то она удаляет из него программный код вируса. Если лечение невозможно, то зараженный файл удаляется целиком.

Антивирус Касперского – программное обеспечение, предназначенное для защиты компьютерного устройства от троянов, вирусов, шпионов и других вредоносных угроз. Надежная безопасность ПК обеспечивается благодаря гибридным технологиям: «облачной» сети, преактивной защиты и специального сигнатурного обнаружения.

Слайд 9КРИПТОГРАФИЧЕСКИЕ СРЕДСТВА

Криптографические средства защиты информации позволяют противостоять любой атаке, нацеленной на

нарушение безопасности информационного обмена, если только эта атака не представляет собой лишение абонентов возможности в полной мере пользоваться каналом связи. Криптографические средства защиты информации позволяют обеспечить при передаче и хранении информации её конфиденциальность, целостность, а также позволяют провести аутентификацию как объекта.

Шифрование – это преобразование информации, производимое с целью обеспечения её конфиденциальности. Наука о способах шифрования называется криптологией.

Слайд 10ИДЕНТИФИКАЦИЯ И АУТЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЯ

Идентификация — это процедура распознавания пользователя по его идентификатору

(имени). Эта функция выполняется в первую очередь, когда пользователь делает попытку войти в сеть. Пользователь сообщает системе по ее запросу свой идентификатор, и система проверяет в своей базе данных его наличие.

Аутентификация — процедура проверки подлинности заявленного пользователя, процесса или устройства. Эта проверка позволяет достоверно убедиться, что пользователь (процесс или устройство) является именно тем, кем себя объявляет. При проведении аутентификации проверяющая сторона убеждается в подлинности проверяемой стороны, при этом проверяемая сторона тоже активно участвует в процессе обмена информацией. Обычно пользователь подтверждает свою идентификацию, вводя в систему уникальную, неизвестную другим пользователям информацию о себе (например, пароль).

Слайд 11СМЕШАННЫЕ СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ

Программно-аппаратные средства защиты ПО с электронными ключами

Под программно-аппаратными

средствами защиты, в данном случае, понимаются средства, основанные на использовании так называемых "аппаратных (электронных) ключей". Электронный ключ — это аппаратная часть системы защиты, представляющая собой плату с микросхемами памяти и, в некоторых случаях, микропроцессором, помещенную в корпус и предназначенную для установки в один из стандартных портов ПК.

Электронные ключи по архитектуре можно подразделить на ключи с памятью (без микропроцессора) и ключи с микропроцессором (и памятью).

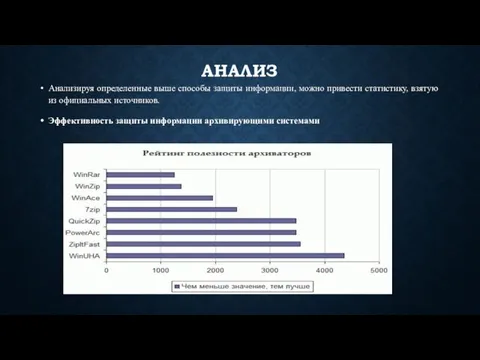

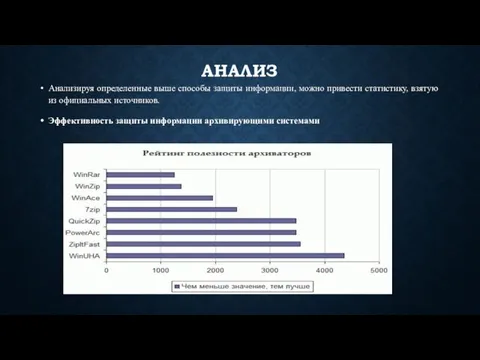

Слайд 12АНАЛИЗ

Анализируя определенные выше способы защиты информации, можно привести статистику, взятую из официальных

источников.

Эффективность защиты информации архивирующими системами

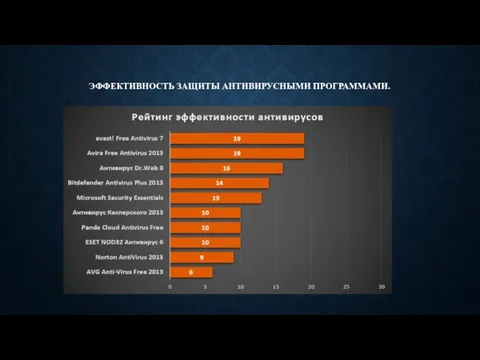

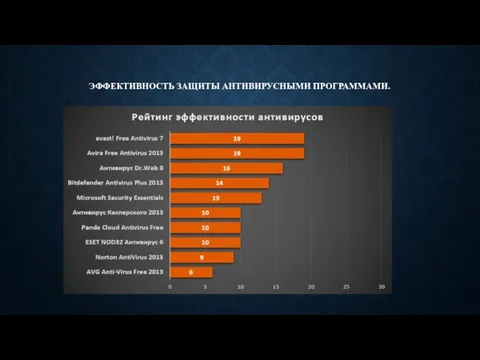

Слайд 13ЭФФЕКТИВНОСТЬ ЗАЩИТЫ АНТИВИРУСНЫМИ ПРОГРАММАМИ.

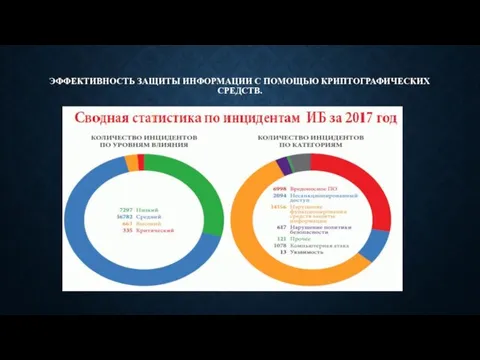

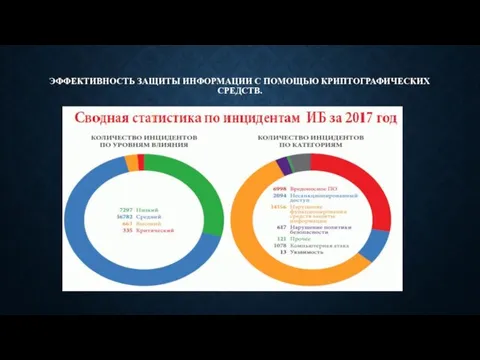

Слайд 15ЭФФЕКТИВНОСТЬ ЗАЩИТЫ ИНФОРМАЦИИ С ПОМОЩЬЮ КРИПТОГРАФИЧЕСКИХ СРЕДСТВ.

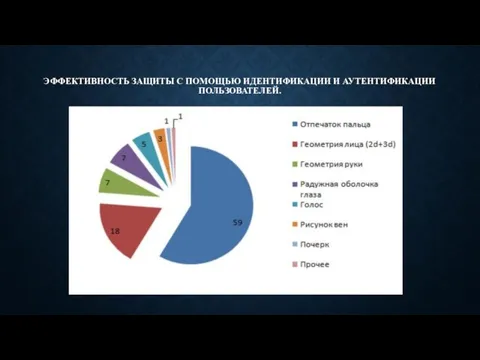

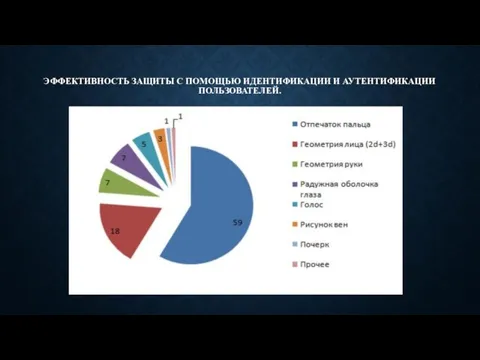

Слайд 16ЭФФЕКТИВНОСТЬ ЗАЩИТЫ С ПОМОЩЬЮ ИДЕНТИФИКАЦИИ И АУТЕНТИФИКАЦИИ ПОЛЬЗОВАТЕЛЕЙ.

Слайд 17ЗАКЛЮЧЕНИЕ

В результате этой курсовой работы, было изучено много различных методов защиты, множество

процессов и алгоритмов работы систем, а также найдены и рассмотрены наиболее эффективные способы защиты.

В этой курсовой работе были выполнены все поставленные задачи. Был выполнен поиск информации, рассмотрены методы и средства защиты информации, проанализирована эффективность работы приведенных программ и способов защиты информации.

Данная тема очень актуальная даже на сегодняшний день и также продолжит быть актуальной ещё очень долгое время на протяжении десятков лет.

База данных. Основные понятия

База данных. Основные понятия Команда Создание блока

Команда Создание блока Математическая логика в задании 18 (ЕГЭ)

Математическая логика в задании 18 (ЕГЭ) Смешарики

Смешарики Информационная безопасность детей в Интернете

Информационная безопасность детей в Интернете Основы репортажа и его планирование

Основы репортажа и его планирование Асновы вэб-конструявання

Асновы вэб-конструявання Совершенствование системы связи и оперативного управления пожарно-спасательного гарнизона СВАО города Москвы

Совершенствование системы связи и оперативного управления пожарно-спасательного гарнизона СВАО города Москвы UML Диаграмма классов

UML Диаграмма классов Инструктаж по готовому примеру LineCross

Инструктаж по готовому примеру LineCross Идентификация персонала на основе беспроводных сетей. Севастопольский государственный университет

Идентификация персонала на основе беспроводных сетей. Севастопольский государственный университет Интернет. Электронная почта

Интернет. Электронная почта Выбор провайдера, технологии подключения и тарифного плана в г. Волгодонске

Выбор провайдера, технологии подключения и тарифного плана в г. Волгодонске Что такое Google

Что такое Google Классы и объекты. Тема 5

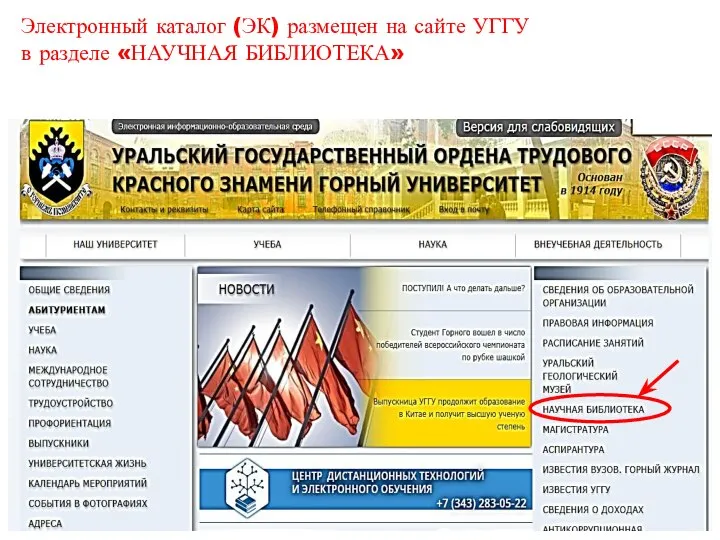

Классы и объекты. Тема 5 Порядок работы с электронным каталогом НБ УГГУ

Порядок работы с электронным каталогом НБ УГГУ Стандартные функции ввода-вывода

Стандартные функции ввода-вывода Виды и форматы электронных изданий

Виды и форматы электронных изданий Линейные модели: введение

Линейные модели: введение Installation testing mentoring program for manual QA

Installation testing mentoring program for manual QA Компьютер. Значки

Компьютер. Значки Автоматизована інформаційно-довідкова система оздоровчого комплексу Енігма

Автоматизована інформаційно-довідкова система оздоровчого комплексу Енігма Введение в информатику

Введение в информатику Измерение информации

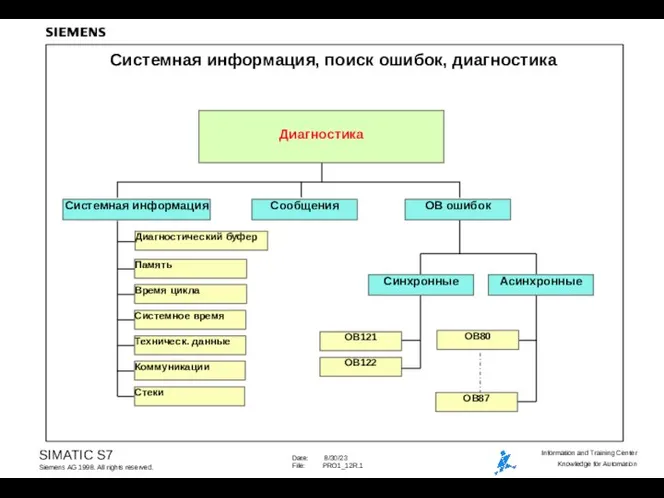

Измерение информации Системная информация, поиск ошибок, диагностика

Системная информация, поиск ошибок, диагностика Архитектура персонального компьютера

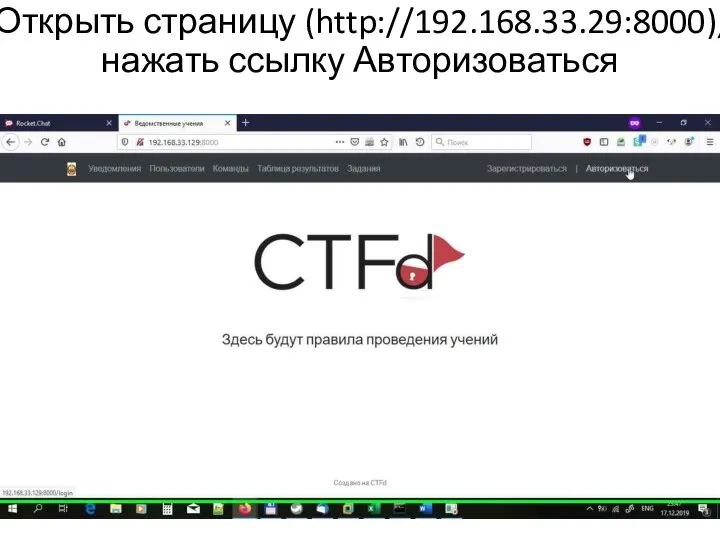

Архитектура персонального компьютера Практический тур

Практический тур Всероссийская образовательная акция Урок цифры — 2020. Нейросети и коммуникации

Всероссийская образовательная акция Урок цифры — 2020. Нейросети и коммуникации