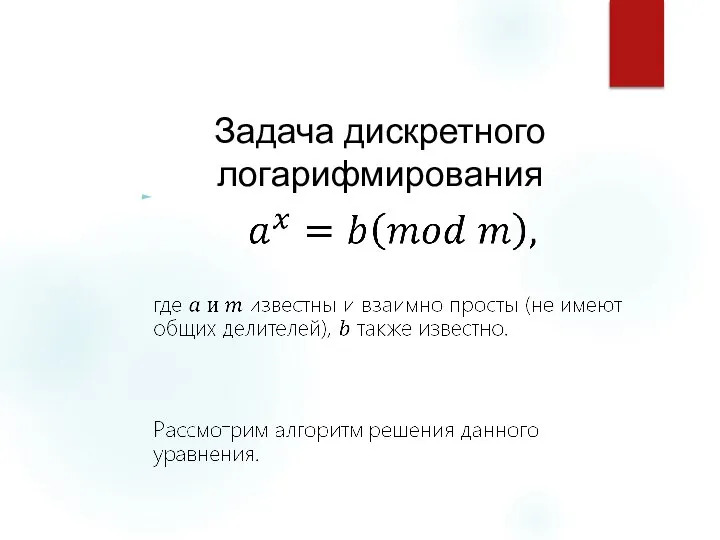

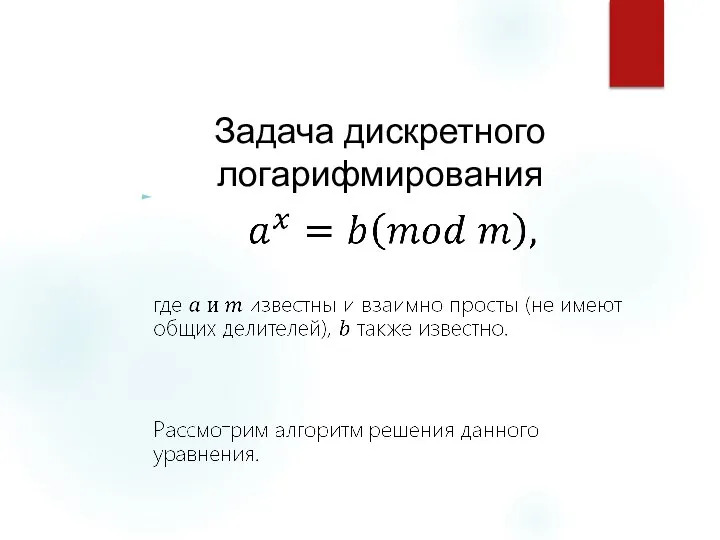

Слайд 2Задача дискретного логарифмирования

Слайд 5Криптосистемы

протокол Диффи-Хеллмана;

схема Эль-Гамаля;

криптосистема Мэсси-Омуры.

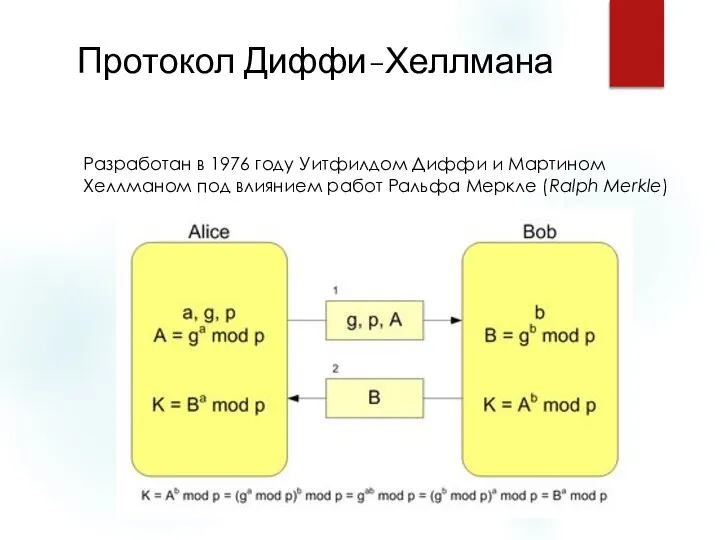

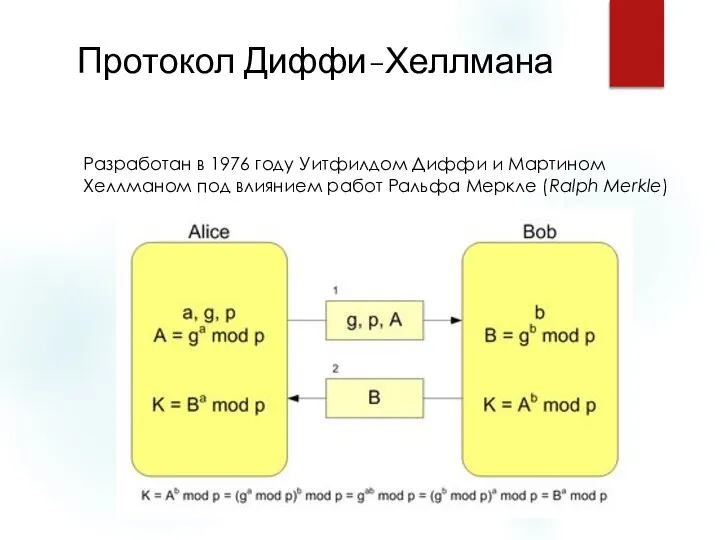

Слайд 6Протокол Диффи-Хеллмана

Разработан в 1976 году Уитфилдом Диффи и Мартином Хеллманом под влиянием работ Ральфа Меркле (Ralph

Merkle)

Слайд 8Криптографическая стойкость

Основана на предполагаемой сложности проблемы дискретного логарифмирования.

Работает только на линиях

связи, надёжно защищённых от модификации.

Когда в канале возможна модификация данных, появляется очевидная возможность вклинивания в процесс генерации ключей «злоумышленника-посредника» по той же самой схеме, что и для асимметричной криптографии.

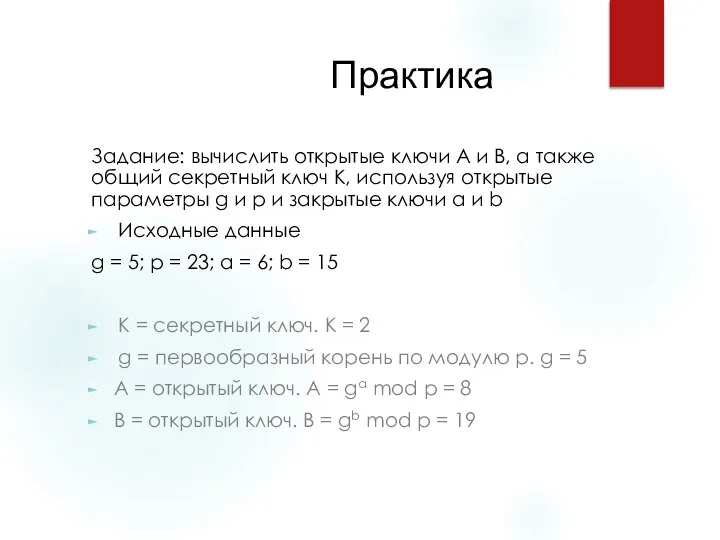

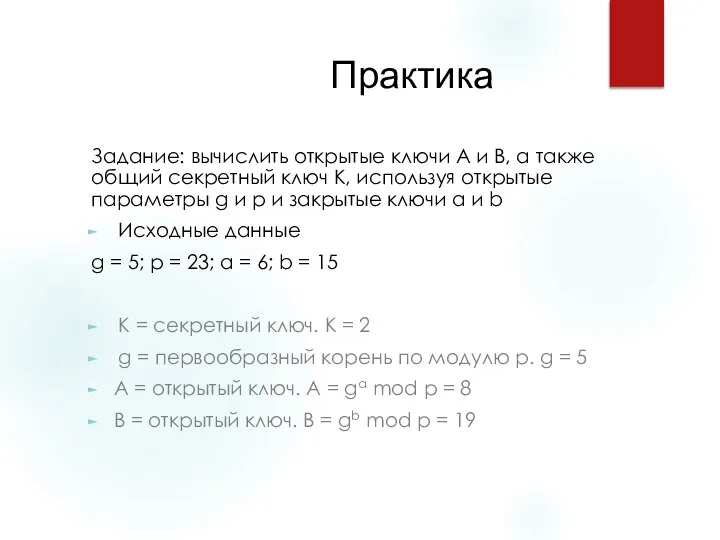

Слайд 9Практика

Задание: вычислить открытые ключи A и B, а также общий секретный ключ

K, используя открытые параметры g и p и закрытые ключи a и b

Исходные данные

g = 5; p = 23; a = 6; b = 15

К = секретный ключ. К = 2

g = первообразный корень по модулю р. g = 5

A = открытый ключ. A = ga mod p = 8

B = открытый ключ. B = gb mod p = 19

ЕГЭ. Экономические задачи VII

ЕГЭ. Экономические задачи VII Презентация на тему Решение систем уравнений

Презентация на тему Решение систем уравнений  Презентация на тему Объём многогранника

Презентация на тему Объём многогранника  Признаки равенства треугольников

Признаки равенства треугольников 3D моделирование на уроках стереометрии

3D моделирование на уроках стереометрии Решение линейных неравенств с одной переменной. Числовые промежутки. Урок 15

Решение линейных неравенств с одной переменной. Числовые промежутки. Урок 15 Презентация на тему Показательная функция и ее свойства

Презентация на тему Показательная функция и ее свойства  Многогранники. Призма

Многогранники. Призма Ментальная арифметика

Ментальная арифметика Построения графиков тригонометрических функций

Построения графиков тригонометрических функций Памятка по оформлению краткой записи к задачам (1 класс)

Памятка по оформлению краткой записи к задачам (1 класс) Моделирование в среде МАTLAB

Моделирование в среде МАTLAB Аналитическая геометрия на плоскости (лекция 1-2)

Аналитическая геометрия на плоскости (лекция 1-2) Презентация на тему Начертательная геометрия

Презентация на тему Начертательная геометрия  Системы массового обслуживания (СМО)

Системы массового обслуживания (СМО) Урок №19 Аналіз самостійної роботи. Розв’язування вправ

Урок №19 Аналіз самостійної роботи. Розв’язування вправ Матрицы и определители

Матрицы и определители Уравнения и неравенства с параметрами. 11 класс

Уравнения и неравенства с параметрами. 11 класс Треугольники. Решение задач

Треугольники. Решение задач Повторение Обыкновенные дроби. Основное свойство дроби. Из частного (деления) Дробной чертой Числитель Знаменатель Сравни

Повторение Обыкновенные дроби. Основное свойство дроби. Из частного (деления) Дробной чертой Числитель Знаменатель Сравни Контент-анализ на тему: Компаративный анализ популярных новогодних сказок в России

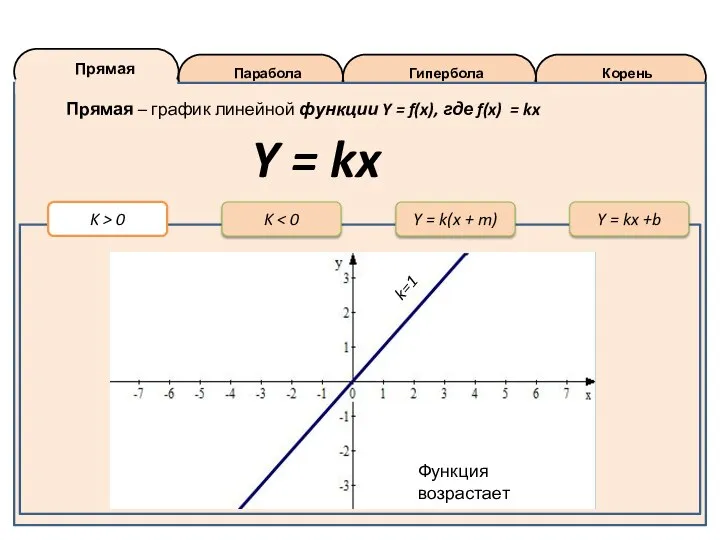

Контент-анализ на тему: Компаративный анализ популярных новогодних сказок в России Прямая. Парабола. Гипербола. Корень

Прямая. Парабола. Гипербола. Корень Презентация на тему Фалес Милетский

Презентация на тему Фалес Милетский  Сложение чисел. Тренажер, 1 класс

Сложение чисел. Тренажер, 1 класс Устный счет. Действия с числами

Устный счет. Действия с числами Презентация на тему КВАДРАТИЧНАЯ ФУНКЦИЯ И КВАДРАТИЧНЫЕ НЕРАВЕНСТВА

Презентация на тему КВАДРАТИЧНАЯ ФУНКЦИЯ И КВАДРАТИЧНЫЕ НЕРАВЕНСТВА  Вероятность случайного события

Вероятность случайного события Квадратичная функция (8 класс)

Квадратичная функция (8 класс)