Содержание

- 2. Одним из первых в истории документально засвидетельствованных примеров шифрования является шифр Цезаря (I в. до н.э.),

- 3. Значительной модификацией одноалфавитной замены является шифр, который называют квадратом Полибия. В XVI столетии Д. Кардано изобрел

- 4. Шифры, которые не модифицируют буквы сообщения, а только изменяют их размещение, называют перестановочными. После Д. Кардано

- 5. Следующей модификацией этого способа стало шифрование по книге. При шифровании отправитель выбирает в ней произвольное место

- 6. В 20-х годах XX века Г. Вернам предложил автоматизировать шифрование телетайпных сообщений по следующей схеме. Информация

- 7. Таким образом, тут впервые была применена операция сложения по модулю 2, которая стала базовой в цифровой

- 8. КЛАССИФИКАЦИЯ ШИФРОВ Первым принципиальным признаком, позволяющим провести разделение шифров, является объем информации, который неизвестен третьей стороне.

- 9. В противоположность тайнописи, криптографией с ключом называют сегодня алгоритмы шифрования, в которых сам алгоритм преобразований широко

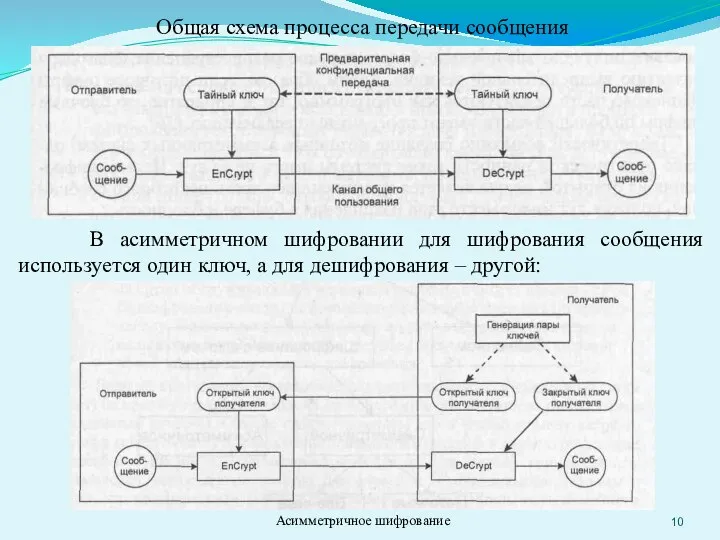

- 10. Общая схема процесса передачи сообщения В асимметричном шифровании для шифрования сообщения используется один ключ, а для

- 11. Ключ шифрования может быть известен всем пользователям сети и называться открытым ключом, а ключ дешифрования называют

- 12. Принципы криптографических преобразований, носящих название блочных шифров. Основным законом блочного шифрования является "или блок или ничего",

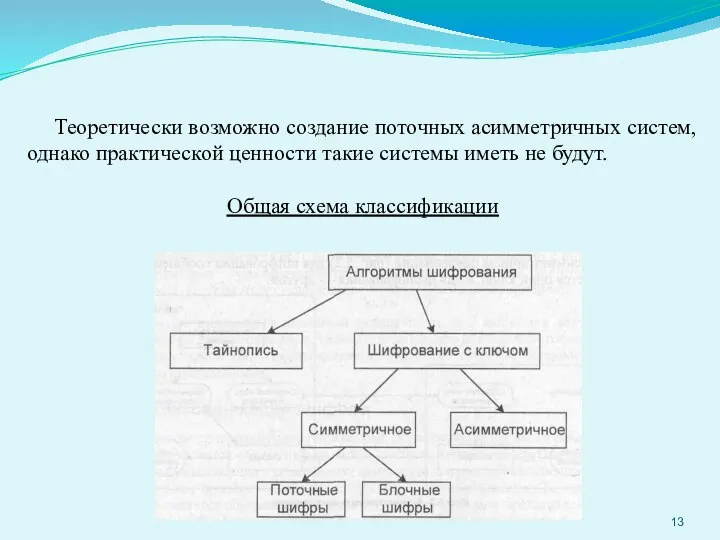

- 13. Теоретически возможно создание поточных асимметричных систем, однако практической ценности такие системы иметь не будут. Общая схема

- 14. Абсолютная стойкость шифра может быть достигнута только в случае, когда размер ключа равен или превышает размер

- 15. Практически стойким называют шифр, к которому нельзя применить какие-нибудь результативные методы атаки, кроме полного перебора всех

- 16. Атака на основе известного открытого текста – ситуация, когда злоумышленник знает и исходный, и преобразованный в

- 17. Атака на основе выбранного открытого текста является модификацией предыдущей атаки в том случае, когда злоумышленник находится

- 18. Например, после доказательства Дж. Месси и Э. Берлекампом теоремы о том, что при перехвате 2*N бит

- 19. Итак, какой угодно шифр можно открыть простым перебором ключей. Все зависит от размера ключа, определяющего количество

- 20. Характерной особенностью поточных шифров является побитовая обработка информации. Обработка информации может быть представлена в виде автомата,

- 21. Шифрующую последовательность достаточно ограничить только одним битом на бит исходного текста. две обратимые операции: исключающее ИЛИ

- 22. Однако отрицание можно вносить внутрь операции XOR, то есть, для любых а и b: NOT(a XOR

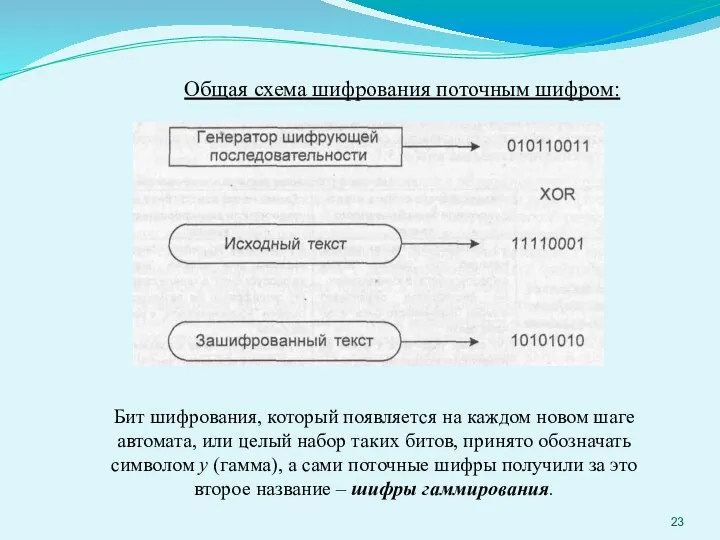

- 23. Общая схема шифрования поточным шифром: Бит шифрования, который появляется на каждом новом шаге автомата, или целый

- 24. Тремя основными компонентами, над которыми вычисляется функция, порождающая гамму, являются: -ключ; -номер текущего шага шифрования; -ближайшие

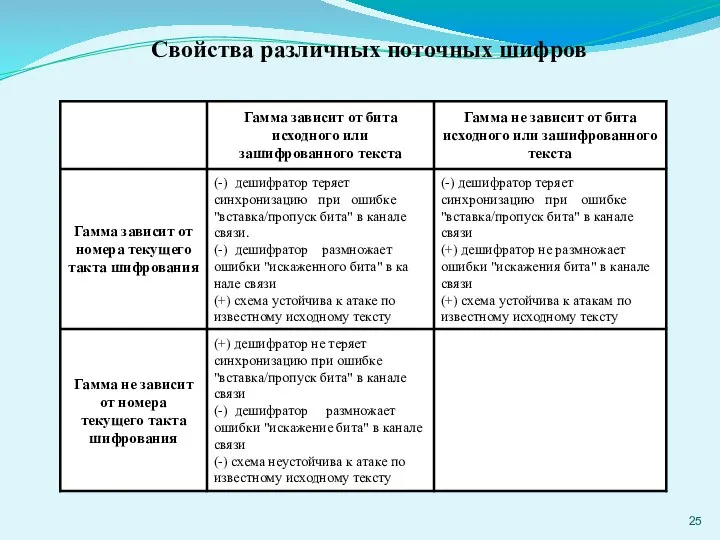

- 25. Свойства различных поточных шифров

- 26. Таким образом, шифры, которые зависят только от ключа и номера такта шифрования (правый столбец, верхняя строка

- 27. Лекция Тема лекции: «СТАНДАРТНЫЕ ЛОКАЛЬНЫЕ СЕТИ» ХНУРЭ, факультет РТ, кафедра ОРТ

- 28. ХНУРЭ, факультет РТ, кафедра ОРТ За время, прошедшее с появления первых локальных сетей, было разработано несколько

- 29. ХНУРЭ, факультет РТ, кафедра ОРТ В настоящее время тенденция уменьшения количества типов используемых сетей все усиливается.

- 30. ХНУРЭ, факультет РТ, кафедра ОРТ На рынке имеются стандартные локальные сети всех возможных топологий, так что

- 31. ХНУРЭ, факультет РТ, кафедра ОРТ Наибольшее распространение среди стандартных сетей получила сеть Ethernet. Впервые она появилась

- 32. ХНУРЭ, факультет РТ, кафедра ОРТ Стандарт получил название IEEE 802.3. Он определяет множественный доступ к моноканалу

- 33. ХНУРЭ, факультет РТ, кафедра ОРТ Между стандартами IEEE 802.3 и Ethernet существуют небольшие отличия, но о

- 34. В классической сети Ethernet применяется 50-омный коаксиальный кабель двух видов (толстый и тонкий). Определен также стандарт

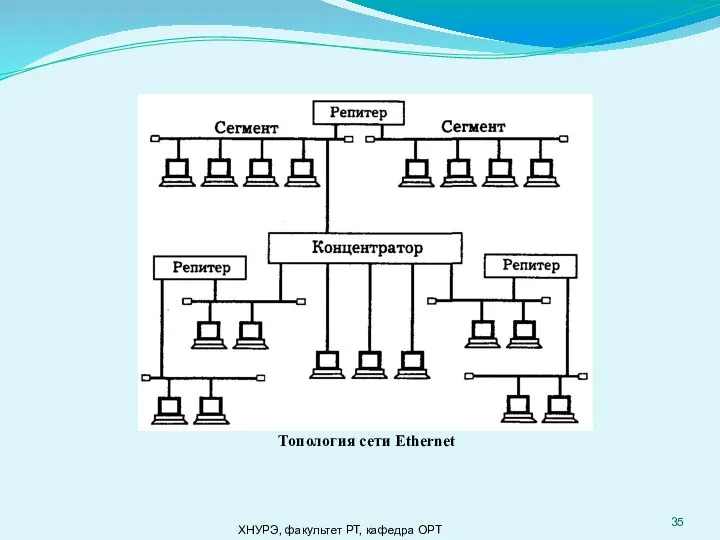

- 35. ХНУРЭ, факультет РТ, кафедра ОРТ

- 36. ХНУРЭ, факультет РТ, кафедра ОРТ В качестве сегмента может также выступать единичный абонент. Коаксиальный кабель используется

- 37. ХНУРЭ, факультет РТ, кафедра ОРТ В сети Fast Ethernet не предусмотрена физическая топология «шина», используется только

- 38. ХНУРЭ, факультет РТ, кафедра ОРТ Для передачи информации в сети Ethernet применяется стандартный код Манчестер-II. Гальваническая

- 39. ХНУРЭ, факультет РТ, кафедра ОРТ Длина кадра Ethernet должна быть не менее 512 битовых интервалов, или

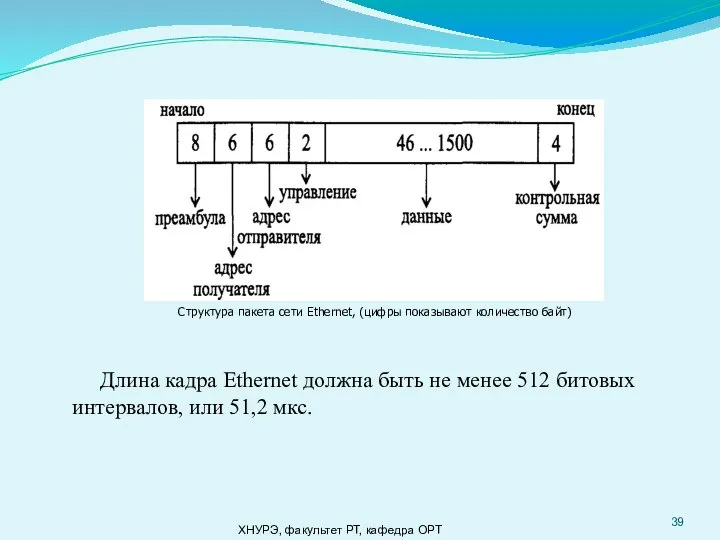

- 40. ХНУРЭ, факультет РТ, кафедра ОРТ • Преамбула состоит из 8 байт, первые семь из которых представляют

- 41. ХНУРЭ, факультет РТ, кафедра ОРТ • Поле данных должно включать в себя от 46 до 1500

- 42. ХНУРЭ, факультет РТ, кафедра ОРТ Минимальная длина кадра составляет 64 байта (512 бит). Именно эта величина

- 43. ХНУРЭ, факультет РТ, кафедра ОРТ Для сети Ethernet, работающей на скорости 10 Мбит/с, стандарт определяет четыре

- 44. ХНУРЭ, факультет РТ, кафедра ОРТ Точно так же для сети Ethernet, работающей на скорости 100 Мбит/с

- 46. Скачать презентацию

МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РОССИЙСКОЙ ФЕДЕРАЦИИ ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГ

МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РОССИЙСКОЙ ФЕДЕРАЦИИ ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГ Введение в профессиональную этику 2017

Введение в профессиональную этику 2017 Категории материи Подготовили презентацию студенты 1-ого курса ФТД группа Т-116 Цьопа Даша и Ростовский Андрей

Категории материи Подготовили презентацию студенты 1-ого курса ФТД группа Т-116 Цьопа Даша и Ростовский Андрей Аксиология как особый раздел философского знания

Аксиология как особый раздел философского знания Виды и роль ценностей в обществе

Виды и роль ценностей в обществе Познавательные установки Античности

Познавательные установки Античности Презентация на тему Многомерность сознания

Презентация на тему Многомерность сознания  Гармонично развитая личность

Гармонично развитая личность Мораль, 10 класс

Мораль, 10 класс Освоение метода рефлексии

Освоение метода рефлексии Тестовый тест Подготовили студенты 1-ого курса Группы Т-111 Васильев Станислав Бобырь Алексей

Тестовый тест Подготовили студенты 1-ого курса Группы Т-111 Васильев Станислав Бобырь Алексей История русской философии

История русской философии Изречения Конфуция

Изречения Конфуция История развитие йоги

История развитие йоги Есть ли жизнь за мкАДом

Есть ли жизнь за мкАДом Человек и общество

Человек и общество Философия и философское знание

Философия и философское знание Научное познание

Научное познание Древняя Греция

Древняя Греция Философский пароход как историческое и интеллектуальное событие

Философский пароход как историческое и интеллектуальное событие Презентация на тему Античный атомизм обоснование материализма

Презентация на тему Античный атомизм обоснование материализма  Русская философия. Часть 1

Русская философия. Часть 1 Историческое развитие человечества - поиски социальной макротеории

Историческое развитие человечества - поиски социальной макротеории Преобразования в развитии промышленных технологий

Преобразования в развитии промышленных технологий Диалектика системности и причинности в философии. (Тема 7)

Диалектика системности и причинности в философии. (Тема 7) Ватсасура, демон-теленок

Ватсасура, демон-теленок Философия познания

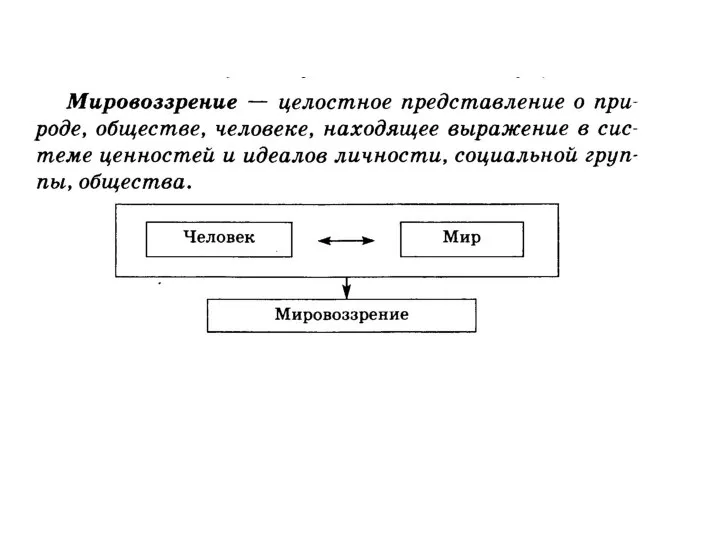

Философия познания Мировоззрение. Особенности мировоззрения

Мировоззрение. Особенности мировоззрения