Содержание

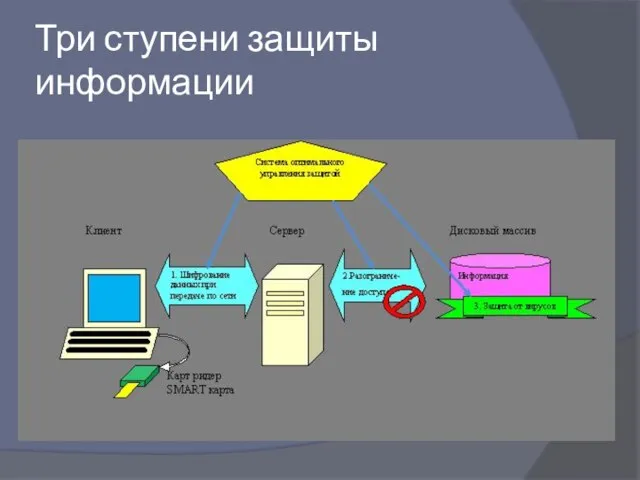

- 2. Три ступени защиты информации

- 3. Часть 1 Борьба с вирусами

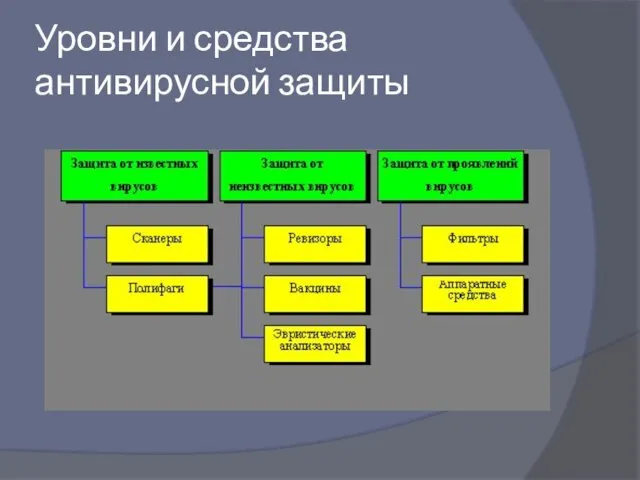

- 4. Уровни и средства антивирусной защиты

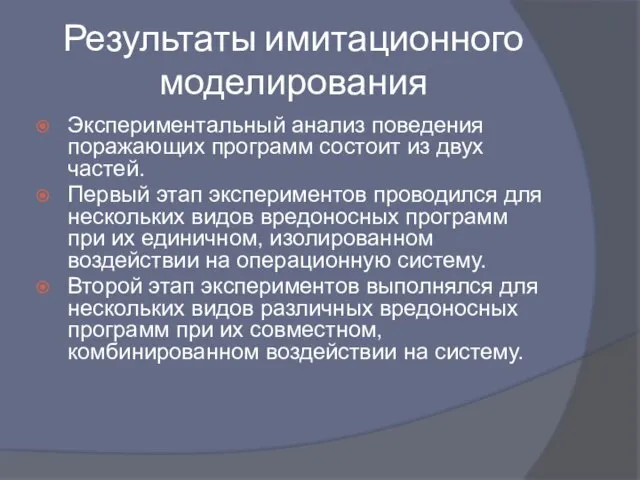

- 5. Результаты имитационного моделирования Экспериментальный анализ поведения поражающих программ состоит из двух частей. Первый этап экспериментов проводился

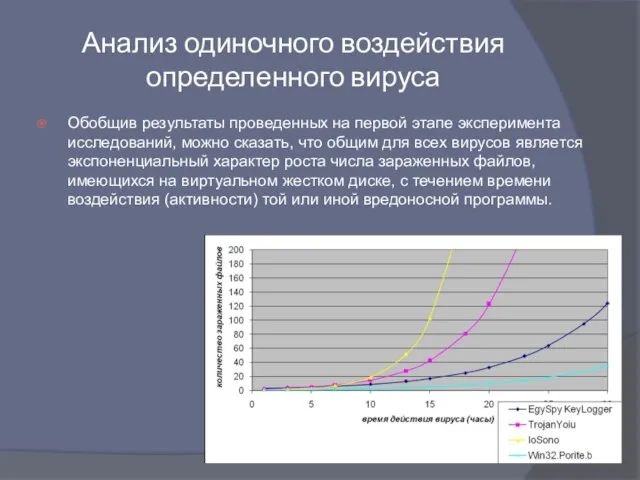

- 6. Анализ одиночного воздействия определенного вируса Обобщив результаты проведенных на первой этапе эксперимента исследований, можно сказать, что

- 7. Эффективная борьба с вирусами Работа любого антивирусного сканера определяется тремя функциями: Сканирование памяти компьютера на предмет

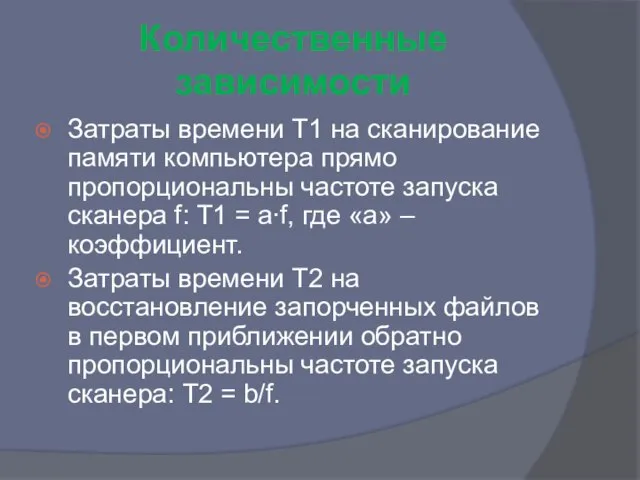

- 8. Количественные зависимости Затраты времени Т1 на сканирование памяти компьютера прямо пропорциональны частоте запуска сканера f: T1

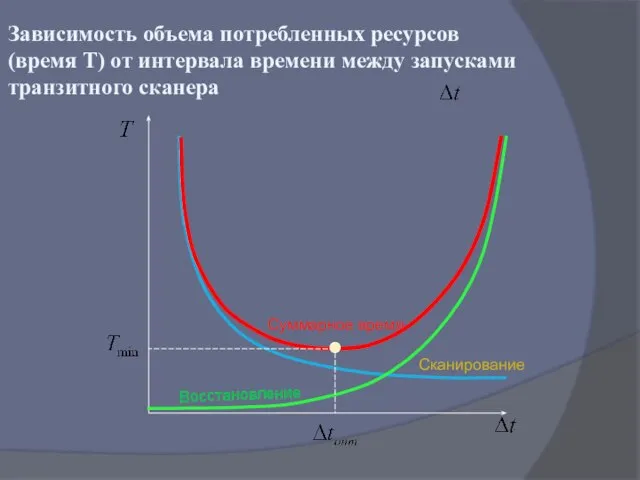

- 9. Зависимость объема потребленных ресурсов (время Т) от интервала времени между запусками транзитного сканера Восстановление Сканирование Суммарное

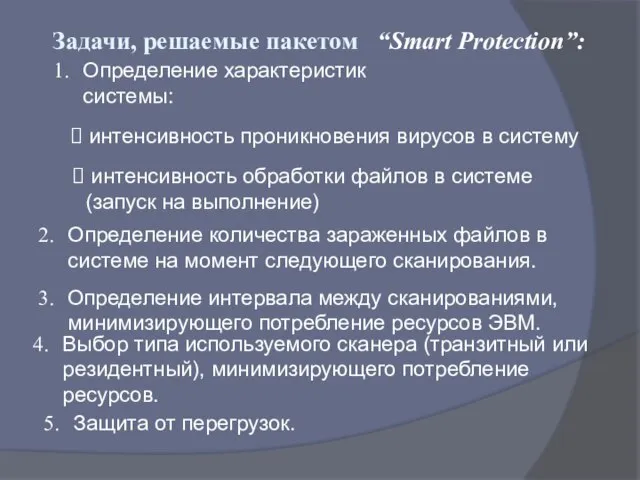

- 10. Задачи, решаемые пакетом “Smart Protection”: интенсивность проникновения вирусов в систему интенсивность обработки файлов в системе (запуск

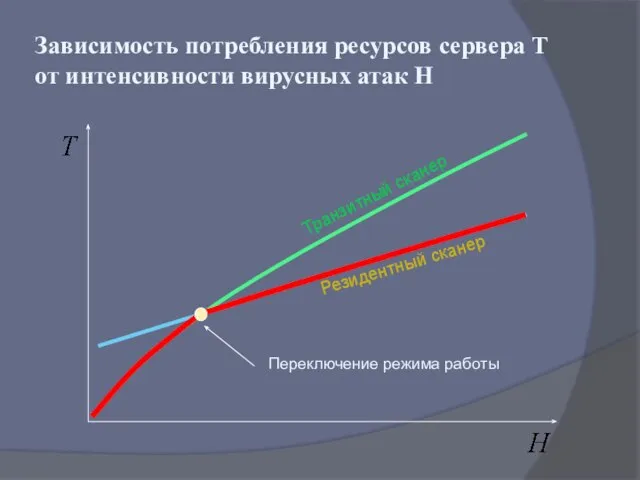

- 11. Зависимость потребления ресурсов сервера T от интенсивности вирусных атак H Транзитный сканер Резидентный сканер Переключение режима

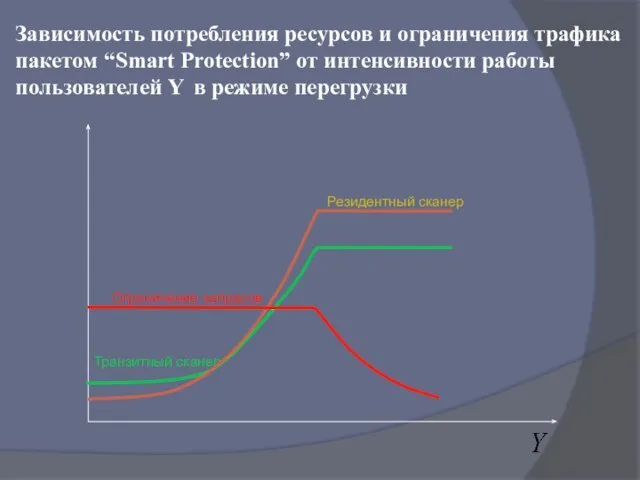

- 12. Зависимость потребления ресурсов и ограничения трафика пакетом “Smart Protection” от интенсивности работы пользователей Y в режиме

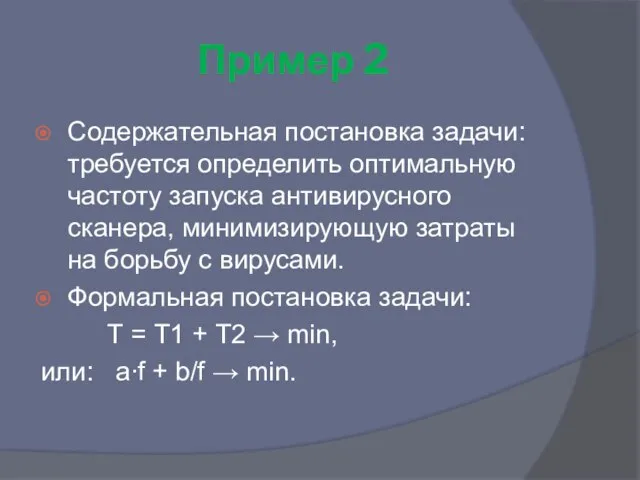

- 13. Пример 2 Содержательная постановка задачи: требуется определить оптимальную частоту запуска антивирусного сканера, минимизирующую затраты на борьбу

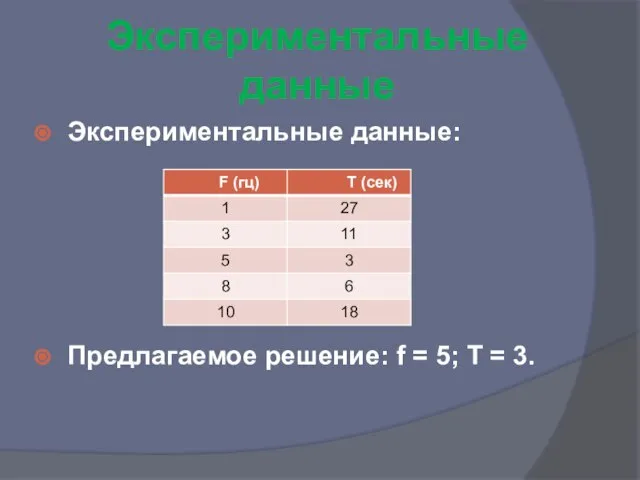

- 14. Экспериментальные данные Экспериментальные данные: Предлагаемое решение: f = 5; T = 3.

- 15. Алгоритм поиска оптимальной частоты запуска сканера Шаг 1. Ввод экспериментальных данных. Шаг 2. Поиск аналитической зависимости

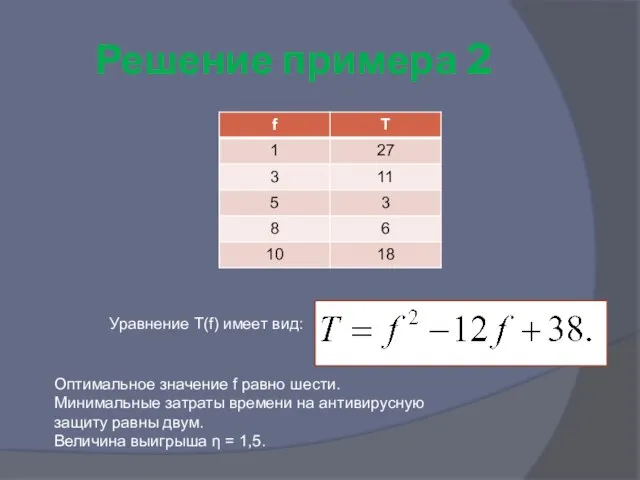

- 16. Решение примера 2 Уравнение T(f) имеет вид: Оптимальное значение f равно шести. Минимальные затраты времени на

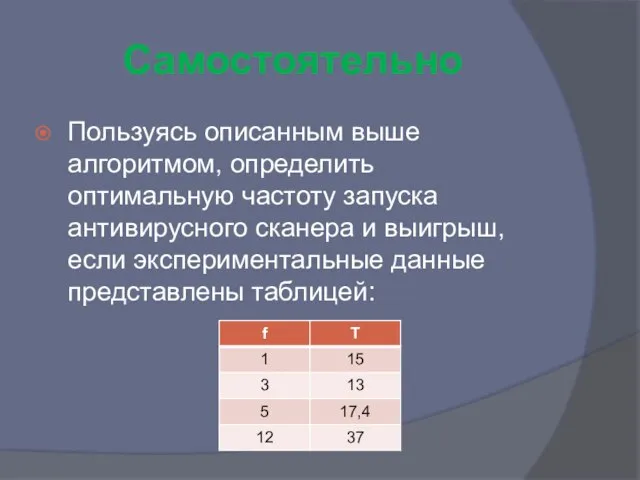

- 17. Самостоятельно Пользуясь описанным выше алгоритмом, определить оптимальную частоту запуска антивирусного сканера и выигрыш, если экспериментальные данные

- 18. Аналитический вид зависимости T(f) T1 = 3f. T2 = 12/f T = T1 + T2.

- 19. Часть 2 Борьба с несанкционированным доступом с помощью смарт - карт

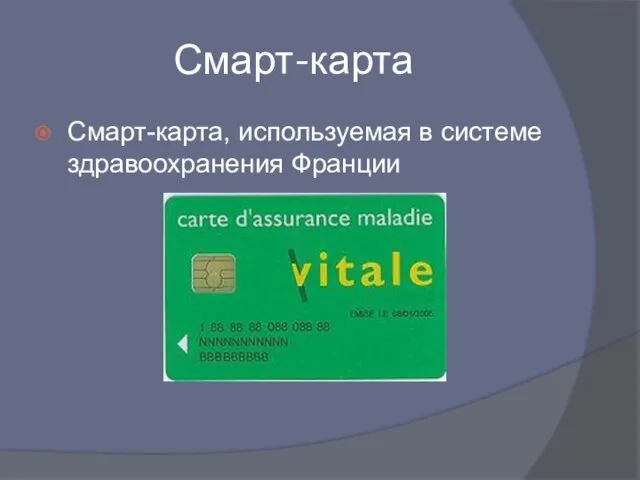

- 20. Смарт-карта Смарт-карта, используемая в системе здравоохранения Франции

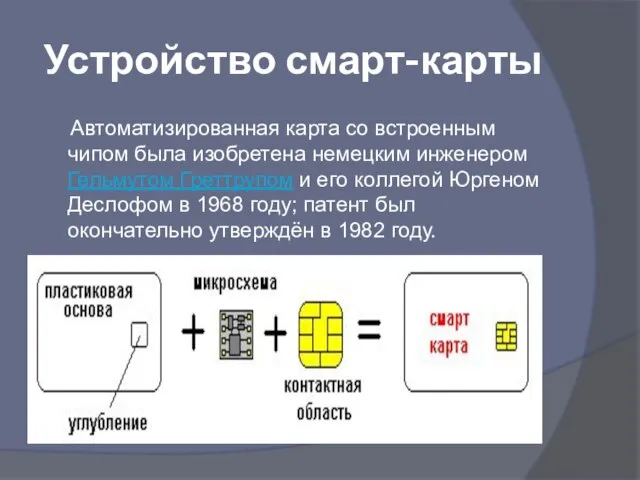

- 21. Устройство смарт-карты Автоматизированная карта со встроенным чипом была изобретена немецким инженером Гельмутом Греттрупом и его коллегой

- 22. Контактные смарт-карты Смарт-карта и контактное устройство ввода

- 23. Бесконтактные карты Смарт-карта и бесконтактное устройство ввода Для работы антенны карты такого типа могут иметь собственный

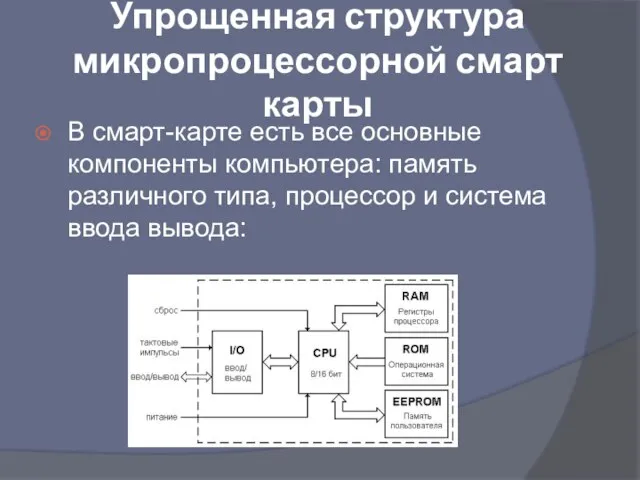

- 24. Упрощенная структура микропроцессорной смарт карты В смарт-карте есть все основные компоненты компьютера: память различного типа, процессор

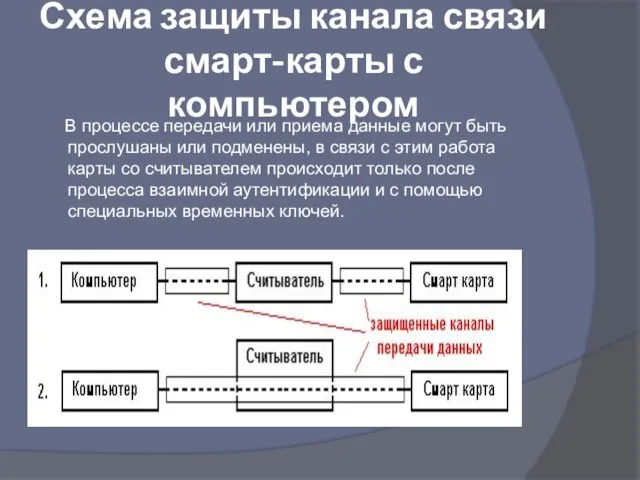

- 25. Схема защиты канала связи смарт-карты с компьютером В процессе передачи или приема данные могут быть прослушаны

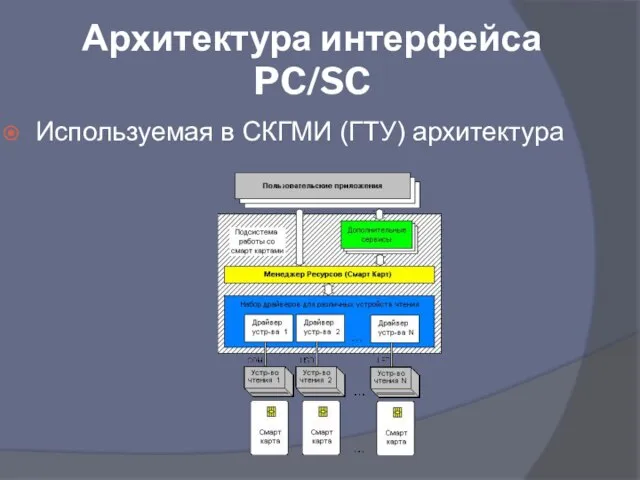

- 26. Архитектура интерфейса PC/SC Используемая в СКГМИ (ГТУ) архитектура

- 27. Окно ввода ПИН-кода

- 29. Скачать презентацию

Файл и файловая система

Файл и файловая система Правила оформления информационных источников в работе. 10 класс

Правила оформления информационных источников в работе. 10 класс “Жёлтый блокнот”. Принцип Дирихле

“Жёлтый блокнот”. Принцип Дирихле Моделирование

Моделирование Своя игра. Логика

Своя игра. Логика Разработка и исследование АСУ цеха регенерации ДЭГа

Разработка и исследование АСУ цеха регенерации ДЭГа Цифровая трансформация общества

Цифровая трансформация общества Влияние компьютерных игр на поведение и успеваемость подростков

Влияние компьютерных игр на поведение и успеваемость подростков По инновационному продукту АТС1 и АТС 2 из сферы применения FinTech

По инновационному продукту АТС1 и АТС 2 из сферы применения FinTech Общие теоретические вопросы. Оптимизация – общая постановка задачи. Целевая функция, система ограничений

Общие теоретические вопросы. Оптимизация – общая постановка задачи. Целевая функция, система ограничений Высказывания. Законы логики

Высказывания. Законы логики Система регистрации и аутентификации игрового сервиса

Система регистрации и аутентификации игрового сервиса Кодирование и обработка звуковой информации

Кодирование и обработка звуковой информации NET Framework – программная платформа

NET Framework – программная платформа Интерьер. Дизайнеры

Интерьер. Дизайнеры Компьютерная графика

Компьютерная графика Компьютерные сети. Виды, структура, принципы функционирования

Компьютерные сети. Виды, структура, принципы функционирования Проектирование внутримашинного информационного обеспечения ИС

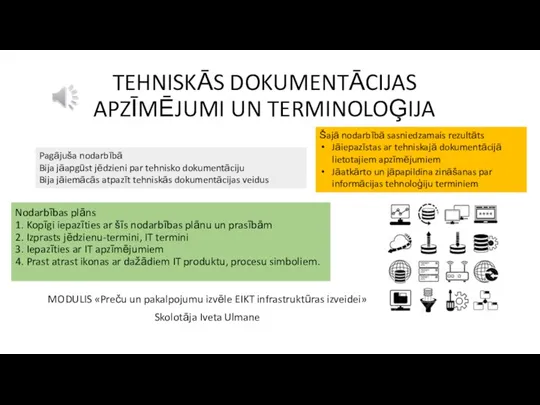

Проектирование внутримашинного информационного обеспечения ИС Tehniskās dokumentācijas apzīmējumi un terminoloģija

Tehniskās dokumentācijas apzīmējumi un terminoloģija Генератор случайных чисел, константы, работа со строками

Генератор случайных чисел, константы, работа со строками Что такое информация

Что такое информация 9_1dz (1)

9_1dz (1) Винни-Пух и пчелы

Винни-Пух и пчелы Презентация на тему История развития вычислительной техники

Презентация на тему История развития вычислительной техники  Обработка графической информации. Контрольная работа. 7 класс

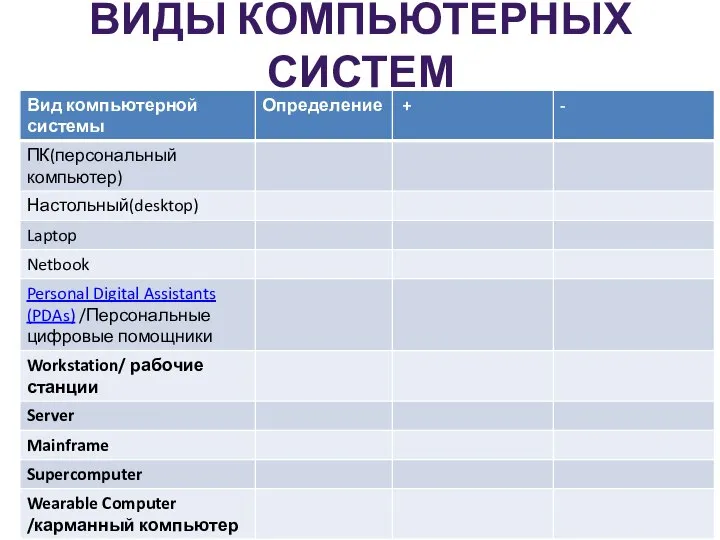

Обработка графической информации. Контрольная работа. 7 класс Виды компьютерных систем

Виды компьютерных систем Веселый фермер

Веселый фермер PHP. Разработка блога. Часть 2. Урок 8

PHP. Разработка блога. Часть 2. Урок 8