Содержание

- 2. ESAB – это: Высококачественные расходные материалы для сварки и резки металлов Оборудование для сварки и резки

- 3. На момент начала проекта: Процессная модель работы не была формализована Многие процессы существовали на уровне “repeatable”

- 4. Требования аудита: Система управления информационной безопасностью должна быть “эквивалентна ISO27001” Должна быть определена процессная модель работы

- 5. Стандарт ISO / IEC 27001:2005 Определяет общую модель системы управления информационной безопасности (ISMS) Основывается на цикле

- 6. Дополнительные документы: ISO17799 – практические правила и средства управления информационной безопасностью ISO20000 – стандарт, описывающий систему

- 7. Внутренние документы, описывающие требования HQ: Раздел “IT Security” документа ”GLOBAL FINANCIAL PROCESS & CONTROL FRAMEWORK” Чек-лист,

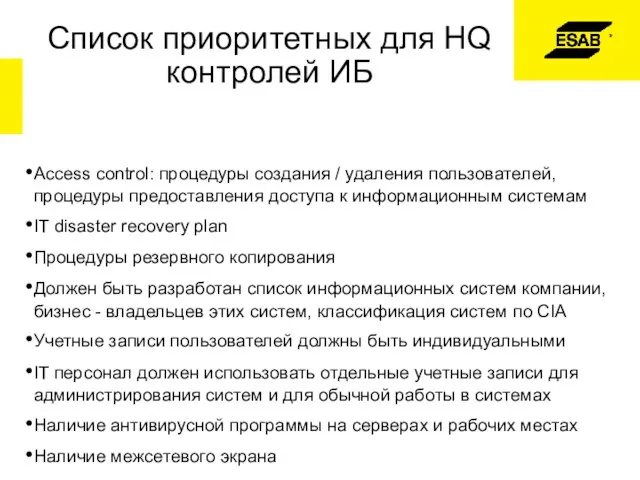

- 8. Список приоритетных для HQ контролей ИБ Access control: процедуры создания / удаления пользователей, процедуры предоставления доступа

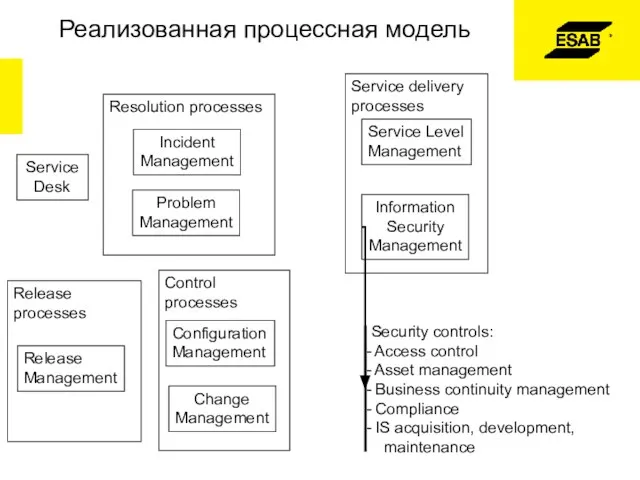

- 9. Реализованная процессная модель Service Desk Control processes Configuration Management Change Management Security controls: Access control Asset

- 11. Скачать презентацию

Сказкотерапия в работе с детьми раннего возраста с нарушением слуха

Сказкотерапия в работе с детьми раннего возраста с нарушением слуха Мебель. Стул

Мебель. Стул Уроки «Введение в православную отечественную культуру» в начальной школе

Уроки «Введение в православную отечественную культуру» в начальной школе Экономические основы налогоообложения. Принципы и методы налогообложения

Экономические основы налогоообложения. Принципы и методы налогообложения Каналы рекламной коммуникации и средства рекламы

Каналы рекламной коммуникации и средства рекламы  Моя цветочная полянка

Моя цветочная полянка Презентация к уроку математики в 1 классе по УМК «Школа России»

Презентация к уроку математики в 1 классе по УМК «Школа России» Сущность и методологические основы управления организацией

Сущность и методологические основы управления организацией День Земли

День Земли СОВРЕМЕННЫЕ СИСТЕМЫ ЗАЩИТЫ И АВТОМАТИЗАЦИИ НА МНОГОЦЕПНЫХ ЛИНИЯХ ЭЛЕКТРОПЕРЕДАЧИ СВЕРХВЫСОКОГО НАПРЯЖЕНИЯ Янез Законьшек ЗАО «

СОВРЕМЕННЫЕ СИСТЕМЫ ЗАЩИТЫ И АВТОМАТИЗАЦИИ НА МНОГОЦЕПНЫХ ЛИНИЯХ ЭЛЕКТРОПЕРЕДАЧИ СВЕРХВЫСОКОГО НАПРЯЖЕНИЯ Янез Законьшек ЗАО « Школьный бизнес-стартап

Школьный бизнес-стартап Рынок ценных бумаг

Рынок ценных бумаг Презентация по английскому языку _Oscar Wilde_

Презентация по английскому языку _Oscar Wilde_ The 25 th of December is Christmas

The 25 th of December is Christmas Остановись, мгновение! (к истории возникновения и развития фотографии)

Остановись, мгновение! (к истории возникновения и развития фотографии) Веб-аналитика в 2011 году

Веб-аналитика в 2011 году Организационная структура вооруженных сил РФ

Организационная структура вооруженных сил РФ Плавание и его воздействие на развитие системы опорно-двигательного аппарата

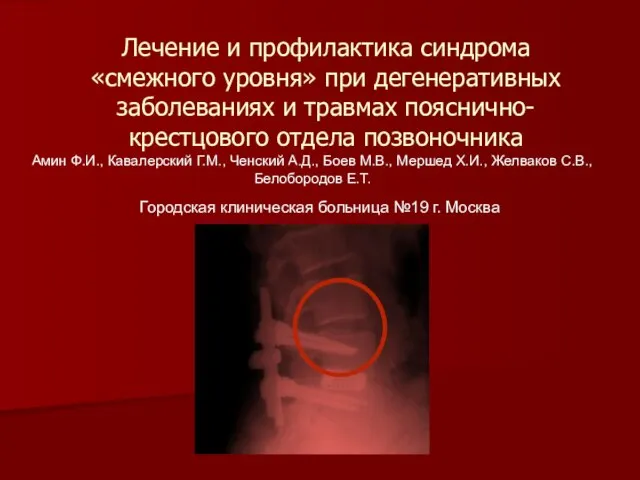

Плавание и его воздействие на развитие системы опорно-двигательного аппарата Лечение и профилактика синдрома смежного уровня

Лечение и профилактика синдрома смежного уровня Строительный рынок в Росиии. Алексеев Дмитрий гр.ПИ-07

Строительный рынок в Росиии. Алексеев Дмитрий гр.ПИ-07 Основные положения Таможенного кодекса таможенного союзаТаможенная служба Республики КазахстанБрюссель, 25 января 2010 года

Основные положения Таможенного кодекса таможенного союзаТаможенная служба Республики КазахстанБрюссель, 25 января 2010 года Курс S60 days for result

Курс S60 days for result Половое размножение растений

Половое размножение растений Вредные привычки – нам не друзья

Вредные привычки – нам не друзья Presentation Title

Presentation Title  Практика работы на компьютере 3 класс

Практика работы на компьютере 3 класс Психологическая теория возникновения права

Психологическая теория возникновения права Электробалластер ЭЛБ-4

Электробалластер ЭЛБ-4